Onderzoeker gebruikt slimme waterkoker om WiFi-wachtwoorden te stelen

Een beveiligingsonderzoeker is erin geslaagd de zwakke beveiliging van een slimme waterkoker uit te buiten om wachtwoorden van WiFi-netwerken in handen te krijgen. Het experiment toont aan welke impact Internet of Things apparatuur kan hebben op de digitale veiligheid van gebruikers.

Het experiment is uitgevoerd door Ken Munro van Pen Test Partners. Munro heeft zijn pijlen gericht op de iKettle, een slimme waterkoker die is verbonden met het netwerk zodat gebruikers deze via een mobiele app vanaf de bank kunnen aanzetten. De beveiliging van de waterkoker laat te wensen over.

Relatief eenvoudige aanval

De aanval is relatief eenvoudig op te zetten. Aanvallers achterhalen allereerst het SSID van het WiFi-netwerk waarmee de iKettle is verbonden. De aanvallers maken vervolgens een eigen WiFi-netwerk aan met exact hetzelfde SSID en zorgen dat zij een sterker signaal uitsturen dan het legitieme WiFi-netwerk.

Vervolgens sturen zij een pakketje naar de ketel met behulp van een richtantenne die ervoor zorgt dat de verbinding tussen de iKettle en het WiFi-netwerk verloren gaat. De iKettle probeert in dit geval automatisch opnieuw verbinding te leggen met het netwerk. Doordat de aanvaller hetzelfde SSID gebruikt als het legitieme netwerk en daarnaast een sterker signaal uitstuurt kiest de iKettle hierbij voor het malafide WiFi-netwerk van de aanvaller. De iKettle stuurt vervolgens het WiFi-wachtwoord van het aangevallen netwerk in platte tekst naar de aanvaller, die hierdoor het wachtwoord in handen krijgt zonder dat de gebruiker iets merkt.

iKettles vinden

Het onderzoek maakt pijnlijk duidelijk hoe slecht het is gesteld met de beveiliging van sommige Internet of Things apparaten. In een eerdere blogpost beschrijft Munro hoe het mogelijk is via Twitter gebruikers met een iKettle te identificeren. Door simpelweg de overige tweets van deze gebruikers te doorzoeken en gebruik te maken van een websites als 192.com is het vaak mogelijk te achterhalen waar zij wonen.

Meer over

Lees ook

81% van de CIO's is geconfronteerd met wifi gerelateerde beveiligingsincidenten

Ruim de helft (57%) van alle organisaties vermoedt dat hun mobiele medewerkers de afgelopen twaalf maanden zijn gehackt. Maar liefst 81% van alle respondenten vertelden dat ze wifi gerelateerde beveiligingsincidenten hebben ervaren, met cafés (62%), vliegvelden (60%) en hotels (52%) als meest genoemde locaties. Andere locaties zijn treinstations (1

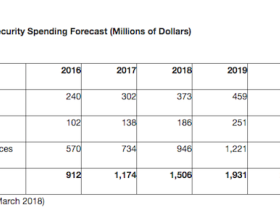

Gartner: ‘Bedrijven investeren dit jaar 1,2 miljard euro in IoT security’

Bijna 20% van de bedrijven is in de afgelopen drie jaar geconfronteerd met tenminste één Internet of Things (IoT) gebaseerde cyberaanval. Om zich te wapenen tegen dergelijke aanvallen investeren bedrijven dit jaar 1,5 miljard dollar (1,2 miljard euro) in IoT security. Dit is 28% meer dan in 2017, toen 1,2 miljard dollar (976 miljoen euro) werd geï1

D66: verplichte eisen aan Internet of Things-apparaten

Nederland wil verplichte eisen stellen aan Internet of Things (IoT)-apparaten. Het kabinet gaat zich daar hard voor maken in Europa. Dat heeft staatssecretaris Mona Keijzer zojuist toegezegd op verzoek van D66. Net zoals eisen worden gesteld aan de brandveiligheid van apparaten, moeten er verplichte eisen komen voor cyberveiligheid. Zodat apparate1