Onderzoeker gebruikt slimme waterkoker om WiFi-wachtwoorden te stelen

Een beveiligingsonderzoeker is erin geslaagd de zwakke beveiliging van een slimme waterkoker uit te buiten om wachtwoorden van WiFi-netwerken in handen te krijgen. Het experiment toont aan welke impact Internet of Things apparatuur kan hebben op de digitale veiligheid van gebruikers.

Het experiment is uitgevoerd door Ken Munro van Pen Test Partners. Munro heeft zijn pijlen gericht op de iKettle, een slimme waterkoker die is verbonden met het netwerk zodat gebruikers deze via een mobiele app vanaf de bank kunnen aanzetten. De beveiliging van de waterkoker laat te wensen over.

Relatief eenvoudige aanval

De aanval is relatief eenvoudig op te zetten. Aanvallers achterhalen allereerst het SSID van het WiFi-netwerk waarmee de iKettle is verbonden. De aanvallers maken vervolgens een eigen WiFi-netwerk aan met exact hetzelfde SSID en zorgen dat zij een sterker signaal uitsturen dan het legitieme WiFi-netwerk.

Vervolgens sturen zij een pakketje naar de ketel met behulp van een richtantenne die ervoor zorgt dat de verbinding tussen de iKettle en het WiFi-netwerk verloren gaat. De iKettle probeert in dit geval automatisch opnieuw verbinding te leggen met het netwerk. Doordat de aanvaller hetzelfde SSID gebruikt als het legitieme netwerk en daarnaast een sterker signaal uitstuurt kiest de iKettle hierbij voor het malafide WiFi-netwerk van de aanvaller. De iKettle stuurt vervolgens het WiFi-wachtwoord van het aangevallen netwerk in platte tekst naar de aanvaller, die hierdoor het wachtwoord in handen krijgt zonder dat de gebruiker iets merkt.

iKettles vinden

Het onderzoek maakt pijnlijk duidelijk hoe slecht het is gesteld met de beveiliging van sommige Internet of Things apparaten. In een eerdere blogpost beschrijft Munro hoe het mogelijk is via Twitter gebruikers met een iKettle te identificeren. Door simpelweg de overige tweets van deze gebruikers te doorzoeken en gebruik te maken van een websites als 192.com is het vaak mogelijk te achterhalen waar zij wonen.

Meer over

Lees ook

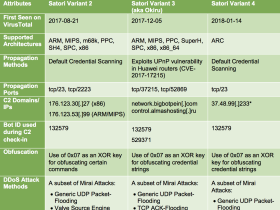

Satori malware is eerste malware voor ARC systemen

De malware Satori kan nu nog meer Internet of Things (IoT) apparaten aanvallen en toevoegen aan botnets. De laatste versie van de malware is ook in staat systemen met een ARC processor te infecteren. Dit meldt Arbor Networks, een bedrijf gespecialiseerd in het mitigeren van DDoS-aanvallen, in een security advisory. Satori is malware die in decemb1

Vasco doet 4 securityvoorspellingen voor 2018

In 2017 zijn helaas meerdere records gebroken op het gebied van datalekken. Honderden miljoenen mensen zijn wereldwijd het slachtoffer geworden van cyberaanvallen en –dreigingen. De laatste jaren zijn veel nieuwe technieken opgedoken om deze dreigingen het hoofd te bieden. Maar de meest eenvoudige manier wordt nog steeds het vaakst genegeerd: de m1

Waar moet je op letten bij het aanschaffen van slimme kerstcadeaus?

Steeds meer mensen leggen een gadget of slim speelgoed onder de kerstboom. Sommige producten brengen echter serieuze privacy- en securityrisico's met zich mee. Waar moet je op letten als je zo'n cadeau uitzoekt? EZVIZ, een dochterbedrijf van Hikvision, zet de belangrijkste tips op een rij. De meeste mensen kijken vooral naar wat een product kan,1