Ransomware probeert vertrouwen slachtoffers te winnen met één gratis ontsleuteld bestand

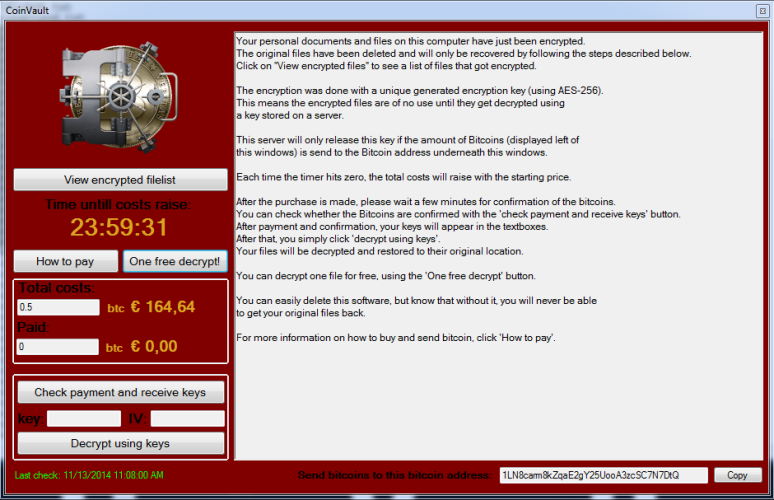

De cybercriminelen achter de ransomware CoinVault zetten een nieuwe tactiek in om gebruikers te overtuigen losgeld te betalen. De ransomware versleutelt alle data van gebruikers, maar biedt slachtoffers de mogelijkheid één bestand gratis te ontsleutelen. Om toegang te krijgen tot de rest van de data moet echter betaald worden.

De werkwijze is ontdekt door beveiligingsbedrijf Webroot. De makers van CoinVault lijken met hun ‘gebaar’ slachtoffers te willen overtuigen dat zij ‘vertrouwd’ kunnen worden. Slachtoffers worden immers gevraagd losgeld te betalen om weer toegang te krijgen tot hun data. De data is in eerste instantie echter illegaal door de cybercriminelen versleuteld. Voor slachtoffers is er dus niet direct reden de cybercriminelen te vertrouwen de gegijzelde data na betaling daadwerkelijk vrij te geven.

De cybercriminelen achter CoinVault eisen 200 euro aan bitcoins van de slachtoffers. In ruil hiervoor beloven de cybercriminelen de gegijzelde data weer te ontsleutelen, zodat deze weer door gebruikers kan worden gebruikt. Het bedrag loopt overigens iedere dag op, waarmee de aanvallers slachtoffers proberen te stimuleren snel geld over te maken.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames