Dreigingsactoren leveren malware via YouTube

Consumenten beschikken vaak niet over dezelfde middelen of kennis als bedrijven. Daarom richten dreigingsactoren zich vaak op thuisgebruikers. En hoewel de financiële winst waarschijnlijk niet zo groot is als bij aanvallen op bedrijven, hebben de individuele slachtoffers waarschijnlijk nog steeds gegevens zoals creditcards, cryptocurrencyportefeuilles en andere persoonlijk identificeerbare informatie (PII) op hun computer opgeslagen. Dit is lucratief voor criminelen.

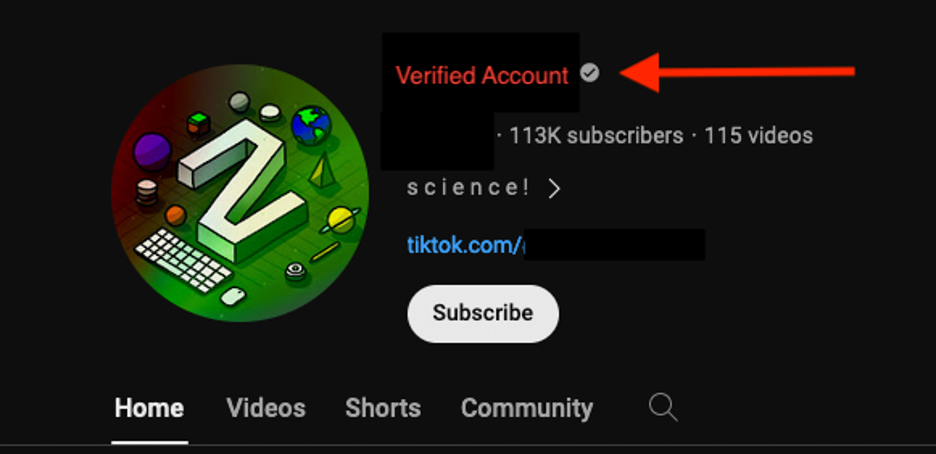

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames. De video’s beweren dat zij eindgebruikers tonen hoe gratis downloadbare software zorgt voor upgrades in de videogames, maar in werkelijkheid leidt de link naar malware. Veel van de accounts die kwaadaardige video’s hosten lijken gecompromitteerd. Onderzoekers zien ook dat dreigingsactoren accounts aanmaken en beheren die slechts een paar uur actief zijn en uitsluitend bestaan voor het afleveren van malware. Eerder publiceerden andere onderzoekers details over nepvideo’s met gekraakte software dat wordt gebruikt bij het verspreiden van malware.

De distributiemethode valt vooral op vanwege het type videogames dat de dreigingsactoren promoten. Veel van deze spellen richten zich op jonge gebruikers, onder andere via populaire kindergames. Kinderen herkennen schadelijke inhoud en riskant online gedrag (waarschijnlijk) minder goed.

Het Proofpoint Emerging Threats team rapporteert meer dan 24 accounts en video’s die malware verspreiden via YouTube die inhoud verwijderen. Het bedrijf wijst de activiteiten niet toe aan een getraceerde dreigingsactor of -groep. Toch zijn de gebruikte technieken herkenbaar. Voorbeelden hiervan zijn de videobeschrijvingen met daarin URL’s die leiden naar schadelijke payloads en instructies geven tot het uitschakelen van antivirus en het gebruik van vergelijkbare bestandsgroottes met bloating die zo een poging doen tot het omzeilen van detecties. Op basis van de overeenkomsten van de video-inhoud, de payload-levering en de misleidingsmethoden schat Proofpoint in dat de actoren zich consequent richten op niet-bedrijfsgebruikers.

Het is belangrijk dat eindgebruikers zich bewust zijn van de technieken die dreigingsactoren gebruiken bij het verleiden van gebruikers die zich bezighouden met videogamecontent die bedoeld is hen te helpen valsspelen of bestaande functionaliteiten te omzeilen.

Proofpoint heeft op dit moment geen zicht op hoe de geïdentificeerde YouTube-accounts gecompromitteerd zijn. YouTube heeft de accounts die door het Proofpoint onderzoeksteam gemeld zijn, verwijderd.

Lees voor meer informatie hier het volledige bericht.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Proofpoint: APT TA450, MuddyWater gebruikt nieuwe tactieken en richt zich op Israëlische medewerkers

Onderzoekers van Proofpoint nemen sinds kort nieuwe activiteit waar van de aan Iran gelinkte dreigingsactor TA450. Deze dreigingsactor is ook bekend als MuddyWater, Mango Sandstorm en Static Kitten.