Onderzoekers manipuleren medische implantaten via beveiligingsgaten

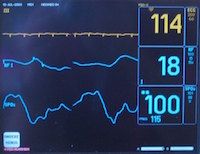

Tientallen medische implantaten van een bekende producent blijken kwetsbaar te zijn voor cyberaanvallen. Het gaat onder andere om pacemakers voor hartpatiënten en insulinepompen voor diabetespatiënten.

Dit melden onderzoekers van de KU Leuven in een interview met De Tijd. Het gaat om medische apparatuur die via een draadloze verbinding kunnen worden geprogrammeerd. Door deze verbinding te kraken is het mogelijk de werking van de apparatuur te manipuleren. Zo is het onder andere mogelijk bij een insulinepomp de dosis te wijzigen. Dit is niet zonder risico; de onderzoekers waarschuwen dat dit in het slechtste geval tot dodelijke slachtoffers kan leiden.

Tot nu toe zijn er overigens geen incidenten bekend waarbij aanvallers daadwerkelijk medische apparatuur hebben gemanipuleerd met behulp van deze kwetsbaarheden. Om te voorkomen dat aanvallers misbruik maken van de problemen is niet bekend gemaakt van welke fabrikant de apparatuur afkomstig is.

Meer over

Lees ook

Drie trends voor cyberaanvallen in 2024

Allianz: in België blijven Cyberincidenten (bijv. cybercriminaliteit, verstoringen van IT-netwerken en -diensten, malware/ransomware, datalekken, boetes en straffen) het nummer één risico sinds 2018. In Nederland klommen Cyberincidenten vier posities naar de tweede plaats.

DataExpert kondigt overname Avian Digital Forensics aan

DataExpert kondigt de overname aan van Avian Digital Forensics, een Deens bedrijf gespecialiseerd in digitale recherche- en eDiscovery-technologieën. Met de overname van Avian versterkt DataExpert zijn aanwezigheid in de Scandinavische landen.

Ongebruikelijke aanvalsketen TA577 veroorzaakt NTLM-datadiefstal

Proofpoint identificeerde vorige week een nieuwe aanvalsketen van TA577 die NT LAN Manager authenticatie-informatie steelt. Het cybersecurity bedrijf identificeerde minstens twee campagnes die dezelfde techniek gebruikten voor het stelen van NTLM hashes op 26 en 27 februari 2024.