Criminelen achter APT’s hebben vaak weinig kennis van programmeren

Hackersgroepen die achter Advanced Persistent Threats (APT’s) zitten zijn doorgaans slechts programmeurs. De cybercriminelen gebruiken tools waarvan de broncode volzitten met fouten en allerlei features in de praktijk niet werken.

Dit stelt het beveiligingsbedrijf Sophos, dat de broncode van verschillende malwarestukjes heeft bekeken. Broncode wordt door cybercriminelen vaak niet of nauwelijks getest, waardoor allerlei fouten in de software blijven zitten. Hierdoor werken in de praktijk allerlei features die zijn opgenomen in de APT-tools niet.

Zelf geen exploits ontwikkelen

APT-groepen leggen het af tegen ‘gewone’ cybercriminelen. Cybercriminelen in het algemeen beschikken doorgaans over meer kennis op het gebied van programmeren dan leden van APT-groepen. Ook blijken APT-groepen zelf zelden exploits te ontwikkelen, maar deze vooral uit Metasploit te halen. Deze exploits worden in de meeste gevallen één op één gekopieerd, terwijl in andere gevallen alleen kleine wijzigingen worden aangebracht.

Dit betekent overigens niet dat APT-groepen geen gevaar opleveren voor gebruikers. Sophos waarschuwt voor de aanvallen die dergelijke groepen kunnen opzetten, ook zonder uitgebreide kennis te hebben van programmeren.

Meer over

Lees ook

Is de cybercrimineel van de toekomst een robot?

Hoewel de eerste door AI gegenereerde cyberaanval nog officieel gedocumenteerd moet worden, zal kunstmatige intelligentie naar verwachting ook in security zijn impact gaan hebben. Sterker nog, AI wordt nu al door cybercriminelen ingezet en bijvoorbeeld gebruikt om phishingmails bij te slijpen. En nieuwe bedreigingen komen door AI waarschijnlijk no1

Cyberafpersing: dit zijn de 10 opvallendste trends

Cyberafpersing laaide na een kleine dip in het eerste kwartaal van 2023 weer stevig op. Dat blijkt uit het Cy-Xplorer-rapport 2023 van Orange Cyberdefense. Dit zijn de 10 meest opvallende trends uit het rapport.

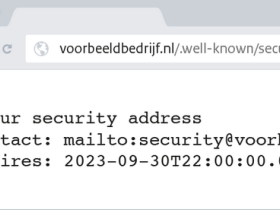

security.txt verplicht voor overheid

Per 25 mei 2023 is security.txt toegevoegd aan de 'Pas toe of leg uit'-lijst van Forum Standaardisatie. Dit betekent dat Nederlandse gemeenten, provincies, rijk, waterschappen en alle uitvoeringsorganisaties verplicht zijn om deze open standaard toe te passen.