Zero-day kwetsbaarheid kan Windows-machines laten crashen

Een zero-day kwetsbaarheid in Windows 10, Windows 8.1 en Windows Server edities stelt aanvallers in staat systemen op afstand te laten crashen via een denial of service aanval. Deze aanval kan worden gebruikt om de systemen vatbaar te maken voor andere aanvallen.

Dit stelt beveiligingsonderzoeker Laurent Gaffie. Het gaat om een kwetsbaarheid die verband houdt met de wijze waarop Windows omgaat met het Server Message Block (SMB) servers. De kwetsbaarheid zorgt ervoor dat verkeer van een kwaadaardige SMB-server niet goed wordt verwerkt. Indien aanvallers gebruikers -bijvoorbeeld via social engineering - weten te overtuigen met deze malafide SMB-server verbinding te maken kan Windows crashen.

Na drie maanden nog niet verholpen

Gaffie zegt tegen ThreatPost Microsoft op 25 september al over het bestaan van de kwetsbaarheid op de hoogte te hebben gesteld. Microsoft zou toen hebben aangegeven het probleem in december te willen dichten. Deze patch is uiteindelijk niet verschenen en doorgeschoven naar februari. Aangezien Microsoft het lek na drie maanden tijd nog niet heeft gedicht is Gaffie nu tot publicatie van details over de kwetsbaarheid overgegaan. Gaffie heeft een proof-of-concept exploit code gepubliceerd: Win10.py.

Ook uit de beveiligingsonderzoeker felle kritiek op het beleid van Microsoft. “Ik heb besloten deze bug een week voordat de patch wordt vrijgegeven te publiceren, aangezien het niet de eerste keer is dat Microsoft mijn bugs vasthoudt”, aldus Gaffie tegenover ThreatPost. “Ik doe gratis werk (ik word hiervoor op geen enkele wijze betaald) met als doel gebruikers te helpen. Indien zij (red: Microsoft) op een bug als deze vasthouden helpen zij hun gebruikers hier niet mee, en houden zij zich bezig met schadebeperking via marketing en het opportunistisch vrijgegeven van patches. Deze houding is verkeerd ten opzichte van hun gebruikers en voor de security community in zijn geheel.”

'Weinig risico'

Microsoft stelt dat het beveiligingslek weinig risico met zich meebrengt. Het bedrijf wil daarom geen tussentijdse patch uitbrengen om de kwetsbaarheid te dichten. Gebruikers zullen dus geduld moeten hebben tot de volgende update, die voor 14 februari op de planning staat.

Meer over

Lees ook

Wireshark WiFi trainingmet gratis AI-Driven WiFi Automation (twv € 3700)

Als onderdeel van de Wireshark University WiFi training levert SCOS Training te Hoofddorp de next-generation AI-driven Wi-Fi Automation van Wyebot Inc., twv. € 3700. Het product Wireless Intelligence Platform WIP™ levert prestatie- en betrouwbaarheidsoptimalisatie van Wi-Fi-netwerken aan IT-organisaties over de hele wereld.

Patroonherkenning op basis van AI ontdekt aanvallers die misbruik willen maken van accounts

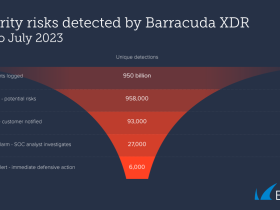

AI kan op basis van patroonherkenning aanvalspogingen detecteren waarbij wordt gemaakt van gestolen accountgegevens of van andere methoden. De drie meest waargenomen dreigingen met een hoog risico in de eerste helft van 2023 waren: verdachte inlogpogingen (binnen zeer korte tijd inloggen vanuit verschillende regio’s), verdacht gebruikersgedrag en1

Vijf tips voor veilig databeheer

Waar cybercriminelen het voorheen vooral gemunt hadden op grote organisaties, zijn mkb-bedrijven tegenwoordig minstens net zo vaak het slachtoffer, zo blijkt onder andere uit onderzoek van ABN-AMRO. Dit heeft te maken met de verschillen in risicoperceptie. Grote organisaties zijn zich zeer bewust van cyberdreigingen, terwijl dit bewustzijn binnen1