Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware, een onder dreigingsactoren bekende information stealer. Onderzoekers zien Rhadamanthys nu voor het eerst bij TA547. De dreigingsactor gebruikt een PowerShell script die waarschijnlijk door een Large Language Model zoals ChatGPT, Gemini, of CoPilot is ontwikkeld.

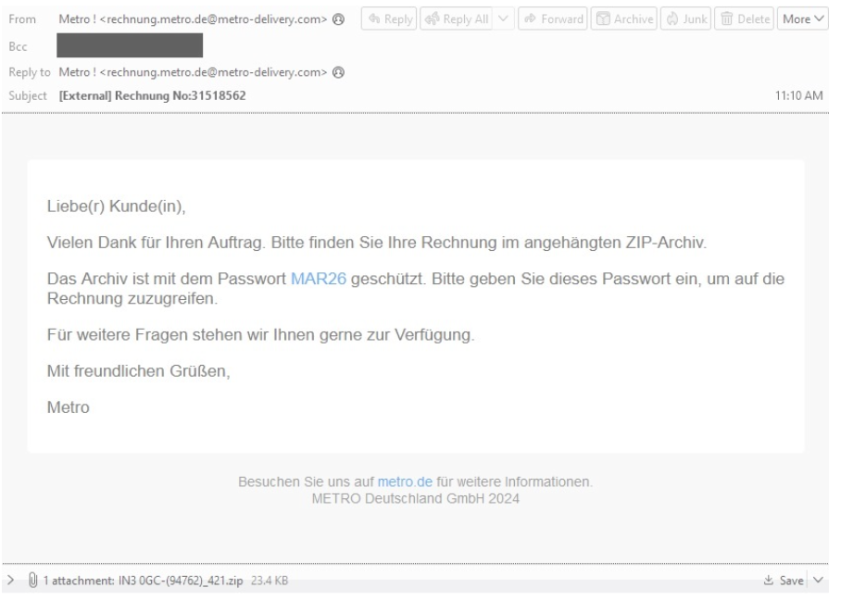

E-mails afkomstig van de dreigingsactor doen het Duitse retailbedrijf Metro na en hebben een factuur gerelateerde inhoud.

Voorbeeld van een TA547-email die zich voordoet als Duits retailbedrijf Metro.

De e-mails richten zich op bedrijven in verschillende sectoren in Duitsland en bevatten een met wachtwoord beveiligd zip-bestand met daarin een LNK-bestand. Zodra het LNK-bestand wordt uitgevoerd, activeert PowerShell om vervolgens een PowerShell-script op afstand uit te voeren. Dit script decodeert het Base64-gecodeerde uitboerbare Rhadamantys-bestand dat is opgeslagen als assemblage en voert vervolgens het invoerpunt van de assemblage uit. Dit zorgt dat de kwaadaardige code in het geheugen wordt ingevoerd zonder deze naar een schijf te schrijven.

Het tweede PowerShell script dat wordt gebruikt voor het leveren van de Rhadamantys, heeft interessante karakteristieken die niet vaak voorkomen in codes van dreigingsactoren (of programmeurs). Het PowerShell-script bevat een pondteken gevolgd door grammaticaal correcte en specifieke commentaar boven ieder onderdeel van het script. Dit is een typische output voor LLM-gegenereerde inhoud en wijst erop dat TA547 LLM-tools gebruikt voor het schrijven van PowerShell, of het script kopieert van andere bronnen.

Hoewel het lastig is om te bevestigen of LLMs kwaadaardige inhoud genereren – van malwarescripts tot social engineering lokmiddelen – zijn er bepaalde kenmerken van de inhoud die wijzen op machinaal gegenereerde, in plaats van door mensen gemaakte informatie. Hoe dan ook, de verdediging blijft hetzelfde, ongeacht of de dreigingen afkomstig zijn van mensen of machines.

Toekenning

TA547 is een financieel gemotiveerde cybercriminele dreiging en wordt gezien als initial access broker (IAB). De dreigingsactor richt zich op verschillende geografische regio's. Sinds 2023 levert TA547 NetSupport RAT, maar ook andere payloads waaronder StealC en LummaStealer (information stealers met een gelijkaardige werking als Rhadamantys). In 2023 gebruikte de dreigingsactor gezipte JavaScript-bijlagen voor het leveren van initiële payloads, maar dit veranderde in maart 2024 naar gecomprimeerde LNK-bestanden. De dreigingsactor is, naast e-mailcampagnes in Duitsland, ook actief in Spanje, Zwitserland, Oostenrijk, en de Verenigde Staten.

Belang

Deze campagne toont verschillende techniekverschuivingen bij TA547, waaronder het gebruik van gecomprimeerde LNK's en de nog nooit eerder waargenomen Rhadamantys stealer. Het biedt ook inzicht in de manier waarop dreigingsactoren (waarschijnlijk) LLM gegenereerde inhoud gebruiken in malwarecampagnes.

LLMs helpen dreigingsactoren bij het analyseren van geavanceerde aanvalsketens van andere actoren voor het hergebruiken van deze technieken in eigen campagnes. Dreigingsactoren gebruiken deze bronnen bij het uitvoeren van campagnes, zoals bij LLM-gegenereerde social engineering lokmiddelen. De LLM gegeneerde inhoud in de aanvalsketen van TA547 heeft geen invloed op de doeltreffendheid van de malware en op de verdedigingstechnieken van securityprogramma's. LLM ontwikkelde hierbij codes voor het script voor het afleveren van de malware payloads, maar dit veranderde dus niets aan de payload zelf. LLM-gegenereerde phishing e-mails voor BEC (Business Email Compromise), die gebruikmaken van content ontwikkeld door mensen, worden - net zoals malware of scripts die machine-genereerd zijn en gehost worden in een sandbox – opgespoord door automatische detecties.

Lees voor meer informatie hier het volledige Engelse bericht.

Meer over

Lees ook

Dreigingsactor 'BattleRoyal' gebruikt DarkGate-malware voor cybercriminele doeleinden

Onderzoekers van cybersecuritybedrijf Proofpoint publiceren vandaag onderzoek over de activiteiten van dreigingsactor 'Battle Royal'. Deze actor gebruikt DarkGate- en NetSupport-malware om controle te krijgen over geïnfecteerde hosts via meerdere verschillende aanvalsketens en social engineering technieken.

Recruiters slachtoffer van malware door lures van TA4557

Cybersecuritybedrijf Proofpoint brengt onderzoek naar buiten over nieuwe activiteit van TA4557. Dit is een financieel gemotiveerde dreigingsactor die bekend staat om het gebruik van lures met sollicitatiethema’s. Ook verspreidt het de More_Eggs backdoor, een strategische loop gemaakt voor het verlengen van de uitvoeringstijd wat de ontwijkingsmoge1

Fortinet waarschuwt voor online feestdagen-criminaliteit: vier veelgebruikte scams

Security leverancier Fortinet waarschuwt voor feestdagen-cyberscams en geeft een top 4 van veel gebruikte online-oplichtpraktijken. Sinterklaas en kerst komen eraan, en cybercriminelen zijn al druk bezig met het bedenken van slimme trucs waarmee ze dit winkelseizoen zelfs de meest beveiligingsbewuste consumenten om de tuin kunnen leiden. De feestd1