Malware misbruikt beveiligingscamera’s om data te versturen

Zeer gevoelige data wordt in sommige gevallen opgeslagen op een zogeheten air-gapped netwerk, dat is geïsoleerd van het internet en andere netwerken. Dit maakt het voor aanvallers moeilijk data vanaf deze netwerken te versturen naar bijvoorbeeld een eigen server. Nieuwe malware maakt dit via een omweg toch mogelijk. aIR-Jumper gebruikt het infraroodlampje in beveiligingscamera’s om data te versturen.

De malware is ontwikkeld door onderzoekers Mordechai Guri en Yuval Elovici van de Israëlische Ben-Gurion Universiteit van de Negev en Dima Bykhovsky van het Shamoon College of Engineering. Het gaat om proof-of-concept malware waarmee de onderzoekers hun aanvalsmethodiek willen demonstreren. Deze malware kan worden geïnstalleerd op computers die interactie hebben met infraroodbeveiligingscamera’s of zijn verbonden met hetzelfde netwerk als de camera. Via deze systemen kunnen de aanvallers met behulp van aIR-Jumper de camera’s aanvallen.

Data versturen

Zodra een camera is gecompromitteerd kan de malware worden gebruikt om data te versturen via het infraroodlampje in de camera. Dit doet de malware door data om te zetten in binaire code en vervolgens de API van de camera te gebruiken om het infraroodlampje te laten knipperen. Een aanvaller die zicht heeft op deze camera kan dit vervolgens opnemen, waarna dit signaal met behulp van speciale software omgezet kan worden in data.

Het is ook mogelijk de aanval omgedraaid uit te voeren, waarbij een aanvallers met behulp van een infrarood-LED een commando doorgeeft aan een camera. De malware bekijkt in dit geval de beelden van de camera, detecteert het via infrarood verstuurde signaal en zet dit signaal om in een commando, dat vervolgens wordt uitgevoerd.

Onderzoekspaper

Meer informatie over aIR-Jumper is te vinden in een onderzoekerspaper die Guti, Elovici en Bykhovsky hebben gepubliceerd.

Meer over

Lees ook

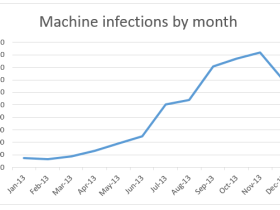

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1

Kant-en-klare ransomware te koop voor slechts 100 dollar

Een nieuwe vorm van ransomware is te koop op internet voor slechts 100 dollar. Het gaat om Power Locker, een alternatief voor de beruchte ransomware CryptoLocker. Power Locker, ook wel Prison Locker genoemd, is te koop op ondergrondse marktplaatsen voor cybercriminelen. Al langer is duidelijk dat cybercriminelen op internet allerlei kant-en-klare1