Dell werkt aan oplossing voor ernstige kwetsbaarheid in laptops

Dell brengt dinsdag een update uit voor computers die zijn voorzien van het ‘eDellRoot-certificaat’. Dit certificaat is door Dell standaard op machines geïnstalleerd, maar verkeerd geconfigureerd. Hierdoor kunnen cybercriminelen het certificaat misbruiken om versleutelde verbindingen af te luisteren.

Maandag verscheen op het forum Reddit een post waarin op gedetailleerde wijze wordt omschreven hoe het root-certificaat misbruikt kan worden. Het certificaat is oorspronkelijk bedoeld is om Dell medewerkers de mogelijkheid te geven machines te identificeren indien klanten om ondersteuning vragen. Dell heeft hiervoor een certificate authority (CA) geïnstalleerd om de identiteit van de machine te kunnen controleren. Deze CA kan echter door aanvallers worden misbruikt om een nieuw certificaat te creëren waarmee zij onveilige websites als veilig kunnen worden bestempeld. Gebruikers denken hierdoor gevoelige data via een versleutelde verbinding te versturen, terwijl aanvallers in werkelijkheid kunnen meekijken.

Superfish

Het probleem lijkt veel op het Superfish programma dat in 2014 op machines van Lenovo bleek te zijn geïnstalleerd. Deze software was bedoeld om advertenties te kunnen injecteren in webpagina’s, maar bleek ook SSL-certificaten te vervalsen om gebruikers op versleutelde websites te kunnen volgen. Gebruikers konden hierdoor niet langer controleren of websites die zij bezochten met SSL waren beveiligd. Tegenover de Wall Street Journal legt Kenneth White, een beveiligingsonderzoekers van het Open Crypto Audit Project, uit dat het kwetsbare certificaat kan worden misbruikt om software te installeren die data van de PC doorstuurt.

Tegenover de Wall Street Journal meldt een woordvoerder van Dell dat de fabrikant werkt aan een beveiligingsupdates voor getroffen PC’s. Deze wordt naar verwachting dinsdag 24 november nog gepubliceerd. Daarnaast heeft het bedrijf een handleiding vrijgegeven om het certificaat handmatig te verwijderen.

Lees ook

'Certificaatautoriteiten denken te weinig na over misbruik van uitgegeven SSL-certificaten'

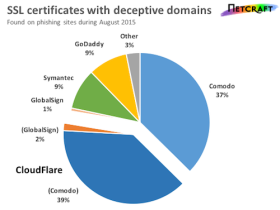

Certificaatautoriteiten (CA’s) hebben in een maand tijd honderden SSL-certificaten uitgegeven voor valse domeinnamen die worden gebruikt in phishingaanvallen. Door de SSL-certificaten worden de phishingwebsites voorzien van een slotje voor de URL in de adresbalk, waar veel gebruikers opletten om te controleren om een website veilig is. Kevin Bocek1

Blue Coat Systems voegt zeven partners toe aan ETM Ready Programma

Blue Coat Systems, leverancier van IT-beveiligingsoplossingen, heeft zeven nieuwe partners toegevoegd aan het Blue Coat Encrypted Traffic Management (ETM) Ready Programma, waarmee het totaal aantal partners uitkomt op 17. Deze groep van leveranciers van IT-beveiligingsoplossingen werkt samen om klanten te helpen bij het blootleggen en bestrijden v1

Symantec maakt ongevraagd SSL-certificaten aan voor Google.com

Symantec blijkt ongevraagd twee SSL-certificaten te hebben aangemaakt voor google.com en www.google.com. Symantec stelt dat de certificaten zijn aangemaakt als onderdeel van een testprocedure. De betrokken medewerkers zijn ontslagen. Dit meldt Google in een blogpost. Het bedrijf is de certificaten op het spoor gekomen via Certificate Transparency1