Dell werkt aan oplossing voor ernstige kwetsbaarheid in laptops

Dell brengt dinsdag een update uit voor computers die zijn voorzien van het ‘eDellRoot-certificaat’. Dit certificaat is door Dell standaard op machines geïnstalleerd, maar verkeerd geconfigureerd. Hierdoor kunnen cybercriminelen het certificaat misbruiken om versleutelde verbindingen af te luisteren.

Maandag verscheen op het forum Reddit een post waarin op gedetailleerde wijze wordt omschreven hoe het root-certificaat misbruikt kan worden. Het certificaat is oorspronkelijk bedoeld is om Dell medewerkers de mogelijkheid te geven machines te identificeren indien klanten om ondersteuning vragen. Dell heeft hiervoor een certificate authority (CA) geïnstalleerd om de identiteit van de machine te kunnen controleren. Deze CA kan echter door aanvallers worden misbruikt om een nieuw certificaat te creëren waarmee zij onveilige websites als veilig kunnen worden bestempeld. Gebruikers denken hierdoor gevoelige data via een versleutelde verbinding te versturen, terwijl aanvallers in werkelijkheid kunnen meekijken.

Superfish

Het probleem lijkt veel op het Superfish programma dat in 2014 op machines van Lenovo bleek te zijn geïnstalleerd. Deze software was bedoeld om advertenties te kunnen injecteren in webpagina’s, maar bleek ook SSL-certificaten te vervalsen om gebruikers op versleutelde websites te kunnen volgen. Gebruikers konden hierdoor niet langer controleren of websites die zij bezochten met SSL waren beveiligd. Tegenover de Wall Street Journal legt Kenneth White, een beveiligingsonderzoekers van het Open Crypto Audit Project, uit dat het kwetsbare certificaat kan worden misbruikt om software te installeren die data van de PC doorstuurt.

Tegenover de Wall Street Journal meldt een woordvoerder van Dell dat de fabrikant werkt aan een beveiligingsupdates voor getroffen PC’s. Deze wordt naar verwachting dinsdag 24 november nog gepubliceerd. Daarnaast heeft het bedrijf een handleiding vrijgegeven om het certificaat handmatig te verwijderen.

Lees ook

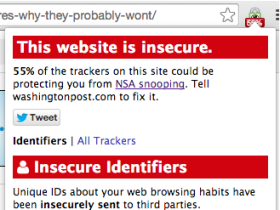

TrackerSSL brengt onveilig gedrag van trackers in kaart

Trackers zijn tools die resultaten van advertentiecampagnes doorgeven aan adverteerders. De data wordt in veel gevallen onbeveiligd verstuurd, waardoor bijvoorbeeld inlichtingendienst de data eenvoudig kunnen onderscheppen om informatie te verzamelen over gebruikers. Open Effect trekt aan de noodklok over de situatie en lanceert een tool die helpt1

Studenten ontdekken gaten in beveiliging websites UvA en HvA

De Universiteit van Amsterdam en Hogeschool van Amsterdam lekken beide inloggegevens van studenten. De inlogpagina’s van beide onderwijsinstellingen zouden gebruik maken van verouderde SSL-certificaten om de verbinding waarover inloggegevens worden verzonden te beveiligen. Dit verouderde certificaat bevat een beveiligingslek, waardoor aanvallers i1

IBM: 'Per dag worden 7.000 aanvallen uitgevoerd via de Heartbleed-bug'

Het is alweer even geleden dat de Heartbleed-bug aan het licht kwam. In april werd het gat in OpenSSL ontdekt, waarna patches beschikbaar werden gesteld om het probleem op te lossen. Veel servers blijken vandaag de dag echter nog steeds kwetsbaar te zijn. IBM meldt in het X-Force Threat Intelligence Quarterly report maar liefst 7.000 Heartbleed-aa1