Ransomware domineert zoals vanouds de krantenkoppen. Aanvallen op bijvoorbeeld

Fujifilm of

vleesverwerker JBS hebben tot flinke schade geleid voor die bedrijven. Ransomware-aanvallen maken nog steeds gebruik van e-mail, maar niet zoals je zou denken. Aanbieders van ransomware kopen vaak

toegang van onafhankelijke cybercriminele groepen die belangrijke doelwitten infiltreren. Ze verkopen deze toegang voor een percentage van de uiteindelijke opbrengst. Het voorkomen van ransomware via e-mail is eenvoudig: blokkeer de loader en je blokkeert de ransomware.

Zogeheten ‘initial access brokers’ infecteren organisaties met malware in de eerste fase, zoals The Trick, Dridex of Buer Loader. Vervolgens verkopen ze hun toegang aan ransomware-criminelen die gegevens stelen en versleutelen. Volgens gegevens van Proofpoint vertegenwoordigden banking trojans - vaak gebruikt als ransomware-loaders - bijna 20% van alle malware die is waargenomen in de eerste helft van 2021. Het is daarmee het populairste malware-type dat Proofpoint tegenkomt.

Het ransomware-ecosysteem

Proofpoint volgt momenteel ongeveer een dozijn cybercriminele groepen die waarschijnlijk opereren als initial access brokers. Veel van de e-mailaanvallen met daarin malware-loaders hebben uiteindelijk geleid tot ransomware-infecties. Het is lastig om de samenwerking tussen access brokers en ransomware-criminelen te bevestigen. Criminelen doen er namelijk alles aan om hun identiteit te verhullen en detectie te ontlopen.

Initial Access Facilitators

De veelzijdige en schadelijke malware Emotet was voorheen een van de meest actieve verspreiders van malware. Hij heeft geleid tot kostbare ransomware-infecties tussen 2018 en 2020. Dankzij internationaal politieoptreden

werd de malware in januari 2021 echter uitgeschakeld. De infrastructuur werd vernietigd en verdere infecties konden worden voorkomen.

Sinds de uitschakeling van Emotet heeft Proofpoint consistente activiteit waargenomen van vergelijkbare malware zoals The Trick, Dridex, Qbot, IcedID, ZLoader, Ursnif en vele andere. Proofpoint categoriseert deze malware-types onder de ‘banking’-familie. In de afgelopen zes maanden werden banking trojans in verband gebracht met meer dan zestien miljoen schadelijke berichten. Dit maakt ze tot het meest voorkomende type malware dat Proofpoint heeft waargenomen.

Onderzoekers van Proofpoint traceren toegang die wordt geadverteerd op hacking-forums van verschillende cybercriminelen. Afhankelijk van de gecompromitteerde organisatie en haar winstmarges, kan toegang worden verkocht voor een paar honderd tot duizenden dollars. Toegang kan worden gekocht met cryptocurrency, meestal bitcoin.

Proofpoint ziet een overlap tussen verschillende cybercriminele groepen, malware en ransomware-infecties. Uit gegevens van Proofpoint en informatie van derden blijkt bijvoorbeeld dat Conti-ransomware in verband is gebracht met meerdere first-stage loaders, waaronder Buer, the Trick, Zloader en IcedID. IcedID is ook in verband gebracht met Sodinokibi, Maze en Egregor ransomware-gevallen.

Veranderingen in het criminele landschap

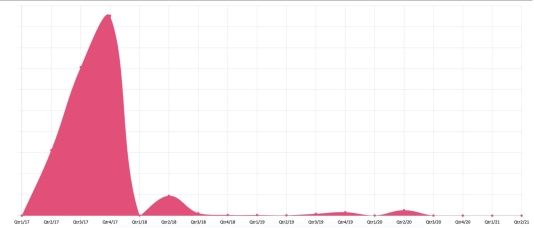

Het Threat Research-team van Proofpoint analyseerde gegevens van 2013 tot nu om beter inzicht te krijgen in de ransomware-trends. Ook werd bekeken in hoeverre e-mail als methode wordt gebruikt om toegang te verkrijgen. Proofpoint ontdekte dat ransomware die rechtstreeks via e-mail werd verspreid in de vorm van een bijlage of link, tot 2015 in relatief lage, consistente volumes voorkwam. Vanaf dat moment begonnen cybercriminelen steeds vaker ransomware via e-mail te verspreiden. Criminelen stuurden grote aantallen berichten naar individuele e-mailadressen met de schadelijke bestanden. Of URL's die systemen zouden infecteren wanneer erop werd geklikt of ze werden gedownload.

Locky, bijvoorbeeld, werd in 2017 met wel een miljoen berichten per dag verzonden voordat de activiteiten abrupt stopten.

Afbeelding: Ransomware-volumes als malware in de eerste fase

Uit gegevens van Proofpoint blijkt dat het aantal first-stage ransomware-aanvallen in 2018 aanzienlijk daalde. Meerdere factoren droegen bij aan de terugloop van ransomware als payload in de eerste fase. Bijvoorbeeld verbeterde detectietechnieken en individuele encryptie-activiteiten die resulteerden in beperkte uitbetalingen. Maar ook de introductie van 'wormable' en door mensen bediende aanvallen die exponentieel meer mogelijkheden hebben.

Hoe hackers aanvallen

Momenteel richten ransomware-criminelen zich op de grote spelers. Daarbij doen ze gedegen onderzoek om organisaties met een hoge waarde, kwetsbare doelwitten en de bereidheid om losgeld te betalen te identificeren. Door samen te werken met 'initial access brokers' kunnen ransomware-criminelen gebruikmaken van bestaande malware-backdoors. Zo kunnen zij zich binnen het netwerk van organisaties bewegen en het volledige domein in gevaar brengen, nog voordat de encryptie geslaagd is.

Een aanval waarbij gebruik wordt gemaakt van 'initial access brokers' kan er als volgt uitzien:

- Een aanvaller verstuurt e-mails met daarin een schadelijk Office-document

- Een gebruiker downloadt het document en schakelt macro's in die een malware-payload afleveren.

- De crimineel maakt gebruik van de verkregen toegang om systeeminformatie te achterhalen.

- Nu kan de initial access broker de toegang verkopen aan een andere crimineel.

- Een ransomware-crimineel koopt de toegang en verspreidt Cobalt Strike via de verkregen toegang, waardoor hij zich binnen het netwerk van de organisatie kan bewegen.

- De crimineel brengt het domein volledig in gevaar via Active Directory.

- De aanvaller verspreidt ransomware naar alle werkstations die aan het domein zijn gekoppeld

Vooruitblik

Tot dusver heeft Proofpoint in 2021 voortdurend e-mailgebaseerde aanvallen gezien, waaronder downloaders en bankers met payloads in meerdere fasen die vaak leiden tot ransomware-infecties. De cybercriminelen doen goed onderzoek. Ze maken misbruik van privileges en bewegen zich binnen de netwerkomgeving nog voordat de ransomware-payload handmatig wordt verspreid. Een belangrijke parameter om in de gaten te houden is de 'dwell time'.

In de afgelopen twee jaar wijzen meerdere publieke rapporten van bedrijven op een afname van de hoeveelheid tijd die cybercriminelen binnen een omgeving doorbrengen voordat ze encryptie-activiteiten uitvoeren. Bij sommige incidenten is sprake van slechts twee dagen tussen de eerste toegang en de verspreiding van ransomware. In 2019 was er nog sprake van

gemiddelden van 40 dagen.

Korte dwell times, hoge uitbetalingen en samenwerking tussen cybercriminele ecosystemen hebben geleid tot een perfecte storm van cybercriminaliteit die overheden wereldwijd serieus nemen. In reactie op recente spraakmakende ransomware-aanvallen heeft de regering van de Verenigde Staten nieuwe maatregelen

voorgesteld om ransomware te bestrijden. Het was ook een

veelbesproken onderwerp op de G7-conferentie van 2021. Het is mogelijk dat met nieuwe ingrijpende maatregelen gericht op de aanvallen en toenemende investeringen in cyberdefensie in de supply chain, ransomware-aanvallen zullen afnemen. Zowel in frequentie als in doeltreffendheid.