Teveel organisaties vertrouwen blindelings op SSL/TLS-certificaten en sleutels

Heartbleed, LogJam, FREAK, Superfish en nu ook DROWN laten zien dat teveel mensen en organisaties blindelings vertrouwen op SSL/TLS-certificaten en sleutels. Volgens security-experts zijn maar liefst 33% van alle webservers via de DROWN-kwetsbaarheid aan te vallen. Kevin Bocek, Vice President Security Strategy & Threat Intelligence van Venafi, verwacht dat er meer protocol-, encryptie- en certificaatkwetsbaarheden op de loer liggen die criminelen kunnen benutten. De architecten van het internet hebben namelijk de hele online wereld gefundeerd op vertrouwen gecreëerd met digitale certificaten en cryptografische sleutels.

“DROWN maakt het voor cybercriminelen mogelijk om binnen een minuut Man-In-The-Middle (MITM) aanvallen uit te voeren op versleutelde TLS-verbindingen. Op servers die met dezelfde privésleutel zowel SSLv2 als TLS ondersteunen. Wat bij ongeveer een derde van alle webservers het geval is. Sleutels en certificaten vormen de fundering voor cybersecurity en worden veelal blindelings vertrouwd voor communicatie en e-commerce. Daarom maken criminelen graag gebruik van kwetsbaarheden in sleutels en certificaten om zich in netwerkverkeer te verbergen, privileges te verkrijgen, malware te installeren, of informatie te stelen”, aldus Bocek.

Te belangrijk om blindelings te vertrouwen

“SSL/TLS-certificaten en –sleutels zijn te belangrijk om blindelings te vertrouwen. Naarmate steeds meer websites daar gebruik van gaan maken, nemen de kansen voor criminelen toe om succesvol in te breken. Daarom hebben zij toenemende interesse in het onderscheppen van versleutelde communicatie, het vervalsen van vertrouwde websites en onzichtbaar inbreken via beveiligd verkeer. Het toenemend aantal ontdekte kwetsbaarheden en aanvallen op SSL/TLS en certificaten tonen aan dat dit een hardnekkig blijvend probleem is. Daarom is het belangrijk dat iedereen meer gaat letten op de bescherming van het online vertrouwen.”

Bocek: “Volgens het Ponemon Institute heeft elke door hen onderzochte organisatie de afgelopen twee jaar te maken gehad met een aanval gericht op het misbruiken van sleutels en certificaten. Maar liefst 54% van hen weet zelfs niet waar alle certificaten worden gebruikt, waardoor het voorkomen van een DROWN-aanval lastig is. Om zich goed te beschermen is het noodzakelijk zowel de beschikbare patch te installeren als de ondersteuning van SSLv2 uit te zetten. Net als bij Heartbleed is het echter tevens nodig dat er nieuwe privésleutels en certificaten worden aangemaakt en gebruikt.”

Meer over

Lees ook

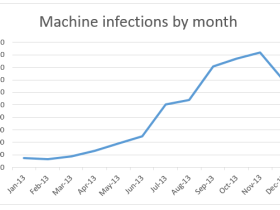

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1

Van phishing verdachte student blijft voorlopig op vrije voeten

Een 24-jarige student van de Saxion Hogeschool in Deventer die door de Verenigde Staten (VS) wordt verdacht van deelname aan een phishingaanval blijft voorlopig op vrije voeten. Dit heeft het gerechtshof in Leeuwarden bepaald. De VS hebben om uitlevering van de 24-jarige Vietnamees die in Deventer studeert gevraagd. Het gerechtshof in Leeuwarden1

'Energiesector is een populair doelwit van hackers'

Dat hackers zich zeker niet alleen bezig houden met het aanvallen van websites is al langer duidelijk. Allerlei sectoren zijn geliefde doelwitten voor cybercriminelen. Een voorbeeld hiervan is de energiesector. 7,6 procent van alle gerichte cyberaanvallen was in de eerste helft van 2013 op deze sector gericht. Dit meldt beveiligingsbedrijf Symante1