TA505 keert terug met nieuwe FlawedGrace-variant

Sinds begin september 2021 volgen onderzoekers van Proofpoint nieuwe malware-campagnes van de financieel gedreven cybercriminele groep TA505. De campagnes, die gericht zijn op allerlei sectoren, begonnen in eerste instantie slechts met een klein aantal e-mailaanvallen. Eind september nam het volume toe, wat resulteerde in tienduizenden tot honderdduizenden e-mails.

Veel van de campagnes, vooral die met een groot volume, lijken sterk op eerdere activiteiten van TA505 in 2019 en 2020. De overeenkomsten zijn onder andere vergelijkbare domeinnamen, dezelfde soort e-mails, Excel-bestanden, en de levering van de FlawedGrace remote access trojan (RAT). De campagnes bevatten ook enkele opmerkelijke nieuwe ontwikkelingen, zoals nieuwe loaders die zijn geschreven in Rebol en KiXtart, in plaats van de voorheen populaire Get2 downloader. Tenslotte wordt gebruik gemaakt van een bijgewerkte versie van FlawedGrace.

Campagnes van september 2021

De eerste campagnes die door Proofpoint in september 2021 werden geïdentificeerd, waren van laag volume ten opzichte van de typische TA505-activiteit, met slechts enkele duizenden berichten per golf. TA505 gebruikt specifieke lokmiddelen gericht op minder sectoren dan de meer recente campagnes van oktober 2021. De lokmiddelen waren bijvoorbeeld juridische thema's, mediaberichten, situatierapporten en gezondheidsclaims. Deze vroege campagnes waren ook grotendeels gericht op doelwitten in Noord-Amerika, zoals de Verenigde Staten en Canada. De e-mails bevatten een Excel-bijlage die na het openen en het inschakelen van macro's een MSI-bestand downloadde en uitvoerde. Het MSI-bestand zou op zijn beurt een ingebedde Rebol-loader uitvoeren, door Proofpoint aangeduid als MirrorBlast.

Campagnes van oktober 2021

Eind september en in de loop van oktober 2021 constateerde Proofpoint een verschuiving naar welbekende tactieken, technieken en procedures (TTP's) van TA505 die doen denken aan de campagnes van de groep in 2019 en 2020. Een extra tussenliggende loader, gescript in KiXtart, werd toegevoegd en de aanvalsketen ontwikkelde zich. De e-mails weken af van de gedetailleerde lokmiddelen die eerder in deze reeks campagnes werden gebruikt. Ze werden algemener, met onderwerpen als "BEVEILIGD BESTAND", "BEVEILIGD DOCUMENT" en "Er is een beveiligd bericht naar u verzonden". Bovendien waren de thema's en misbruikte merken onder meer COVID-19, DocuSign, verzekeringen, facturen en Microsoft.

Overeenkomsten met de historische TA505-activiteit

Er zijn veel overeenkomsten tussen de nieuwe en de oudere TA505-campagnes, waaronder de e-mails. Daarnaast bevatten zowel landingspagina's in de eerdere en huidige TA505-campagnes "IP Logger"-links. Deze stellen TA505 waarschijnlijk in staat om de IP-adressen te achterhalen van de machines die de schadelijke bestanden downloaden. Hoewel de VBA-code voor Excel-macro's in de recente TA505-campagnes anders was, zijn sommige van de grafische Excel-links vergelijkbaar of identiek aan die TA505 eerder gebruikte. Het is ook opmerkelijk dat TA505 van oudsher domeinen gebruikt die verschillende file hosting serviceproviders nabootsen en deze structureert in formats die door koppelteken worden gescheiden. De domeinen die eind september 2021 en daarna zijn geïdentificeerd, volgen deze structuur. Proofpoint-onderzoekers vonden verder hergebruik van code in delen van de leveringsketen, zoals in meerdere delen van de landingspagina (voorbeeld).

Geüpdatete FlawedGrace RAT

Proofpoint-onderzoekers namen FlawedGrace voor het eerst waar in november 2017. Het is een volwaardige RAT geschreven in C++ die verschillende commando's kan ontvangen van zijn C&C via een aangepast binair protocol op TCP-poort 443. Hoewel Proofpoint-onderzoekers nog bezig zijn updates van de FlawedGrace te onderzoeken, zijn er enkele opmerkelijke veranderingen:

- Versleutelde strings

- Versluierde API-oproepen

- Configuratie wordt nu opgeslagen als een versleutelde bron (initiële/default config), vervolgens wordt het opgeslagen in zowel een gemapt geheugengebied als in het register

Vooruitzichten

TA505 is een gevestigde dreigingsgroep die financieel gemotiveerd is en bekend staat om het uitvoeren van schadelijke e-mailcampagnes op een voorheen ongekende schaal. De groep verandert regelmatig zijn TTP's en wordt beschouwd als trendsetter in de wereld van cybercriminaliteit. Deze cybercriminele groep concentreert zich niet op een beperkt aantal doelwitten en gaat relatief opportunistisch te werk. Dit, in combinatie met de flexibiliteit van de groep, maakt deze speler tot een voortdurende bedreiging. "Het volgen van TA505 is een van de guilty pleasures van het leven. Ze zijn een pionier in de wereld van cybercriminaliteit en veranderen regelmatig hun TTP's.

Hoewel deze recente vlaag van campagnes doet denken aan hun activiteit van 2019 en 2020, ontbreekt het niet aan een aantal intrigerende, nieuwe elementen", aldus Sherrod DeGrippo, VP Threat Research and Detection bij Proofpoint. "Naast het updaten van FlawedGrace, hebben ze ook hun tussenliggende loaders onder handen genomen, waarbij ze het vertrouwde Get2 hebben vervangen door verschillende nieuwe downloaders die zijn gecodeerd in ongebruikelijke scripttalen." Onderzoekers van Proofpoint verwachten dat TA505 zijn operaties en methodes steeds zal blijven aanpassen met het oog op financieel gewin. Het gebruik van tussenliggende loaders in de aanvalsketen zal waarschijnlijk ook een techniek worden die de dreigingsgroep op de langere termijn zal gebruiken.

Meer over

Lees ook

Hackers verstoppen malware in metadata van PNG-bestand

Hackers zijn erin geslaagd malware te verstoppen in PNG-afbeeldingen. De malware nestelt zich in de metadata van de afbeeldingen en worden hierdoor op dit moment nog niet door virusscanners gedetecteerd. De nieuwe distributiemethode voor malware is ontdekt door de analist Peter Gramantik van het beveiligingsbedrijf Securi. Gramantik beschrijft de1

Supermalware The Mask vormt meest geavanceerde cyberbedreiging

Stuxnet was tot nu toe de meest geavanceerde malware. Het lijkt er echter op dat Stuxnet door een nieuw ontdekte vorm van malware van de troon is gestoten. De 'supermalware' The Mask wordt omschreven als 'de meest geavanceerde cyberbedreiging van dit moment'. De malware Stuxnet is wereldberoemd. De malware viel gericht Iraanse nucleaire installati1

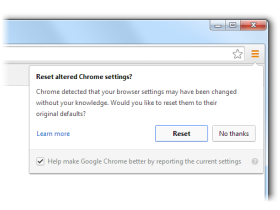

Chrome waarschuwt gebruikers voor ongemerkte gewijzigde instellingen

Google voegt een nieuwe functie toe aan de webbrowser Google Chrome. De functie waarschuwt gebruikers automatisch zodra de instellingen van hun webbrowser zijn gewijzigd. Dit moet voorkomen dat cybercriminelen ongemerkt de browser kunnen aanpassen. Malware is in staat allerlei instellingen op een computer te waarschuwen, waaronder instellingen va1