Steeds meer C&C servers voor botnets worden in de cloud gehost

Command & Control (C&C) servers voor botnets worden in toenemende mate in de cloud gehost. Ook is de hoeveelheid C&C infrastructuur die wordt gehost op servers die exclusief voor dit doeleinde worden geregistreerd fors gestegen.

Dit blijkt uit het Spamhaus Botnet Threat Report 2017 van Spamhaus Malware Labs. In totaal heeft Spamhaus in 2017 ruim 9.500 C&C servers geïdentificeerd op 1.122 verschillende netwerken. Het gaat hierbij om gehackte servers die een legitiem doeleinde hebben en door aanvallers worden misbruikt als C&C server, maar ook om servers die exclusief voor dit doeleinde worden geregistreerd met behulp van valse of gestolen identiteitsgegevens. Deze laatste groep bestond in 2017 uit 6.588 botnet controllers, wat gelijk staat aan 68% van alle botnet controllers die Spamhaus heeft opgespoord.

Botnet Controller List

Servers die uitsluitend worden gebruikt als botnet controller worden geregistreerd op een 'Botnet Controller List' (BCL). Deze lijst bevat IP-adressen van servers die in zijn geheel kunnen worden geblokkeerd door Internet Service Providers, zonder dat dit impact heeft op legitiem internetverkeer. Het aantal aanmeldingen op de BCL is in 2017 met 40% gestegen ten opzichte van 2016. Ten opzichte van 2014 gaat het zelfs om een stijging van 90%. Per maand werden tussen de 600 en 700 nieuwe IP-adressen toegevoegd aan de BCL.

Spamhaus wijst erop dat botnet controllers gehost op het dark web of via het anonimiseringsnetwerk Tor niet zijn meegenomen in de cijfers. Deze servers zijn volgens Spamhaus moeilijk te traceren en daarmee moeilijk offline te halen. Wie zich tegen C&C-verkeer vanaf servers op Tor wil verdedigen, doet er volgens Spamhaus goed aan Tor-verkeer geheel te blokkeren en alleen via een opt-in beschikbaar te maken voor gebruikers die het Tor-netwerk nodig hebben.

Wie heeft de meeste botnet controllers gehost?

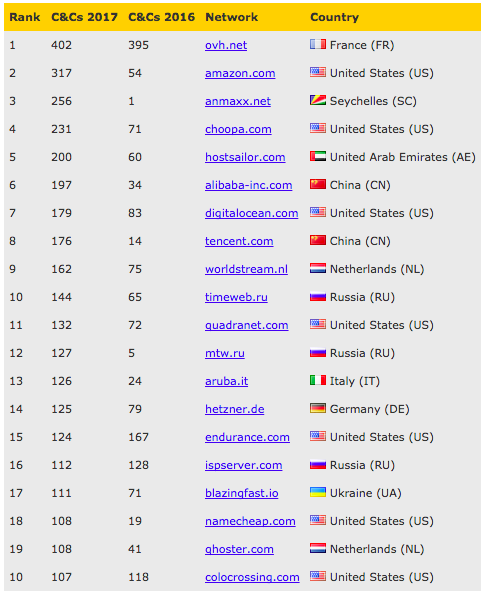

In de onderstaande tabel is een overzicht te vinden van de hostingpartijen die de meeste botnet controllers hebben gehost in 2017. Hierbij is geen onderscheid gemaakt tussen gehackte servers/websites en webservers die exclusief zijn gehuurd door aanvallers om botnet controllers te hosten.

Spamhaus wijst erop dat het voor veel hosters een grote uitdaging is te voorkomen dat servers of websites van klanten worden gehackt, aangezien klanten deze doorgaans zelf beheren. Veel klanten draaien verouderde software op hun servers, wat het voor aanvaller relatief eenvoudig maakt deze servers te kraken.

Botnet controllers in de cloud

Opvallend is de stijging in het aantal botnet controllers dat bij cloud providers is gehost. De meeste botnet controllers werden in 2017 gehost bij AWS, gevolgd door AVG en AnMaXX.

Meer informatie is te vinden in het Spamhaus Botnet Threat Report 2017.

Meer over

Lees ook

"Elk bedrijf kan gehackt worden"

Elk bedrijf, ongeacht de omvang, sector of branche, kan gehackt worden. Het idee dat alleen grote organisaties het doelwit zijn van hackers is een misvatting. Kleine en middelgrote bedrijven zijn vaak kwetsbaarder vanwege een gebrek aan beleid en expertise op het gebied van cybersecurity.

Waarom machine-identiteiten de sleutel zijn voor een veilige servicemesh?

Ondanks toenemende macro-economische tegenwind blijven digitale transformaties kansen bieden. Cloudmigraties maken namelijk productiviteitsverbeteringen mogelijk en vergroten de flexibiliteit. Kubernetes is een belangrijk onderdeel geworden van deze initiatieven, omdat de verantwoordelijke teams daarmee meerdere clusters in multi-clouds kunnen imp1

Venafi integreert beheer machine-identiteiten met VMware Tanzu

VMware heeft het Venafi Control Plane voor het beheren van alle gebruikte machine-identiteiten geïntegreerd met Tanzu Service Mesh. Deze integratie biedt gebruikers van Tanzu de mogelijkheid om hun servicemesh te integreren met een vertrouwde certificeringsinstantie (CA) naar keuze, ter ondersteuning van Transport Layer Security (mTLS) tussen Kube1