SANS Endpoint Security Survey: Printers regelmatig over het hoofd gezien in security-aanpak

Het SANS Institute heeft de laatste versie van zijn jaarlijkse onderzoeksrapport over endpoint security gepubliceerd. De vierde editie, “Next-Gen Endpoint Risks and Protections” getiteld, wijst erop dat de meest gerapporteerde aanvalsvormen zijn gericht op de eindgebruiker in plaats van technologie. Meer dan de helft (53%) van de respondenten zei de afgelopen 24 maanden te maken hebben gehad met inbreuken op de beveiliging van endpoints. In 2016 vertegenwoordigden desktops en laptops van werkgevers de overgrote meerderheid van alle gehackte endpoints.

Printers regelmatig over het hoofd gezien in security-aanpak

De meest voorkomende typen endpoints die een verbinding met het bedrijfsnetwerk maken, zijn nog altijd endpoints die het eigendom van de werkgever vormen, namelijk desktops (73%), printers (73%), netwerkapparaten (71%), laptops (71%) en servers (70%). 63% van de respondenten geeft aan dat BYOD-apparaten een verbinding met hun bedrijfsnetwerk maken. Als deze bevindingen worden afgezet tegen het type apparaten dat is opgenomen in het beveiligingsplan van de organisatie, blijkt dat er sprake is van een blinde vlek in de beveiliging als het om printers gaat. Hoewel er printers met het netwerk waren verbonden bij 73% van alle organisaties, gaf slechts 50% van de respondenten aan dat printers werden gemonitord binnen hun beveiligingsprogramma.

Breidt definitie van ‘endpoint’ uit naar gebruiker

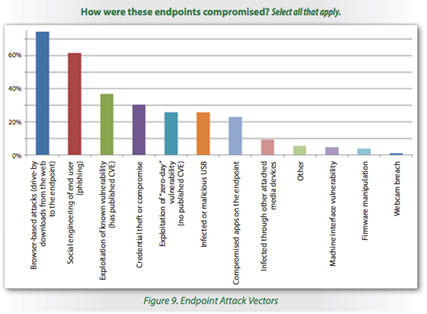

Meer dan de helft (53%) van de respondenten zei de afgelopen 24 maanden te maken hebben gehad met beveiligingsincidenten rond endpoints. 10% zei niet te weten of er inbreuk was gemaakt op de beveiliging van endpoints. Tijdens het onderzoek van vorig jaar rapporteerde 44% van de respondenten incidenten met een of meer endpoints. Dit lijkt te wijzen op een toename in cyberaanvallen of effectievere detectie (of mogelijk beiden). De meest gerapporteerde aanvalsvormen waren browsergebaseerde aanvallen (74%) en social engineering/phishing (62%). G.W. Ray Davidson, auteur van het onderzoeksrapport en analist bij het SANS Institute: “Wat vooral opvalt aan deze aanvallen, is dat ze op eindgebruikers in plaats van technologie zijn gericht. Het lijkt erop dat we de definitie van ‘endpoints’ moeten uitbreiden naar eindgebruikers.”

Het volwassenheidsgehalte van endpoint-beveiliging

Volgens de onderzoeksresultaten van dit jaar zijn bedreigingen die het op endpoints hebben gemunt in opkomst, terwijl beveiligingsmechanismen voor endpoints relatief statisch blijven. Er zijn echter tekenen van lichte verbetering. Zo slaagde 27% van alle organisaties die aan het onderzoek deelnamen erin om bedreigingen te detecteren door middel van proactieve opsporing. Hieruit valt op te maken dat beschermingsmechanismen voor endpoint-beveiliging geleidelijk overgaan van reactief/tactisch (niveau 2) naar preventief (niveau 3) binnen het volwassenheidsmodel voor endpoint-beveiliging. Davidson concludeert: “Ook ons inzicht in de bedreigingen van binnenuit verbetert. Het is niet langer voldoende om bescherming te bieden tegen kwaadwillende personen. Organisaties moeten meer investeren in voorlichting aan eindgebruikers en het monitoren van door gebruikers geactiveerde events. Endpoints kunnen alleen worden beveiligd door het beveiligen van de gebruikers van deze apparaten.”

Meer over

Lees ook

Metadata van telefoongesprekken blijkt eenvoudig te manipuleren

Telecomproviders zijn al jaren verplicht te registreren wie met wie communiceert. Opsporingsinstanties en inlichtingendiensten kunnen deze informatie gebruiken om de activiteiten van verdachten in kaart te brengen. Het blijkt echter kinderlijk eenvoudig te zijn om vervalste informatie in de databases van telecomproviders te krijgen. Dit kan er dan1

'Concrete cyberdreigingen hebben veel meer impact dan waarschuwingen'

Directe dreigingen hebben een aanzienlijk grotere impact op gebruikers dan andere tactieken zoals waarschuwingen over kwetsbaarheden. Door tactieken van cybercriminelen te hanteren kunnen beveiligingsonderzoekers gebruikers dan ook laten schrikken en hen via deze weg motiveren hun beveiliging te verbeteren. Concrete bedreigingen hebben dus meer im1