Proofpoint: Noord-Koreaanse hackers stelen miljarden aan cryptocurrency

TA444, een staatsgesponsorde hackersgroep uit Noord-Korea is waarschijnlijk belast met het genereren van inkomsten voor het Noord-Koreaanse regime. Deze aanvallen overlappen met APT38, Bluenoroff, BlackAlicanto, Stardust Chollima en COPERNICIUM. In het verleden waren de pijlen gericht op banken om uiteindelijk geld door te sluizen naar andere delen van het land of handlangers in het buitenland. Recente activiteiten zijn echter gericht op cryptocurrency.

Van ZIP-bestanden naar docx, pptx of xlsx

TA444 gebruikte in het begin, toen hun interesse in cryptocurrency nog moest komen, voornamelijk twee aanvalsmethoden: een LNK-georiënteerde aanval en een via sjablonen op afstand. Deze aanvallen werden doorgaans aangeduid als DangerousPassword, CryptoCore, or SnatchCrypto. In 2022 bleef TA444 beide methoden gebruiken, maar probeerde ook andere bestandstypen in te zetten om toegang te verkrijgen. TA444 gebruikte bij eerdere aanvallen geen macro's, maar daar kwam uiteindelijk verandering in en het probeerde andere bestandstypen te vinden om zijn payloads in te verstoppen.

Even verrassend als de variatie in aflevermethoden is het ontbreken van een vaste payload. Andere cybergroepen met hetzelfde financiële belang testen gewoonlijk aflevermethoden via hun traditionele payloads; dit is niet het geval bij TA444. Dit wijst erop dat er naast TA444 een ingebouwde, of ten minste een toegewijde, ontwikkelaar voor malware bestaat.

Het inzetten van social media

Om slachtoffers te overtuigen op schadelijke links te klikken, heeft TA444 een complete marketingstrategie om zijn kansen op nieuwe ARR (Annual Recurring Revenue) te vergroten. Het begint allemaal met het creëren van verleidelijke content die interessant of noodzakelijk kan zijn voor het slachtoffer. Dit kunnen analyses zijn van cryptocurrency blockchains, vacatures bij grote bedrijven of berichten over salarisaanpassingen.

TA444 gebruikte e-mailmarketingtools zoals SendInBlue en SendGrid om met slachtoffers te communiceren. Deze dienen als omleidingen naar ofwel cloud-hosted bestanden of linken het slachtoffer rechtstreeks naar TA444. Bovendien neemt het gebruik van dergelijke links elk voorbehoud weg om te communiceren op een onbekende link te klikken. Marketinglinks worden meestal niet vermeld in trainingen over phishingpraktijken.

Net als bij andere bedrijven is er bij TA444 iemand die zich bezig houdt met de social media kanalen. Dit is een belangrijk onderdeel van TA444's werkwijze. De groep is LinkedIn gaan gebruiken om in contact te komen met slachtoffers voordat ze links met malware afleveren. Proofpoint heeft gezien dat deze groep het Engels, Spaans, Pools en Japans goed beheerst.

Attributie

Proofpoint groepeert TA444-activiteiten op onder andere type malware, kenmerken en type aanval, of er financiële betrekkingen zijn, met de nadruk op financiële entiteiten, en welke tools er in de eerste fase worden gebruikt om slachtoffers te misleiden. In het verleden zijn TA444-aanvallen door de Verenigde Staten in verband gebracht met de Noord-Koreaanse regering.

De recente activiteiten van TA444 laten zien hoe bereid de groep is zijn methoden aan te passen om de winst te vergroten. De nieuwe diensten zullen hen daarbij helpen, zij het onbedoeld.

Conclusie

TA444 en zijn subgroepen hebben naar verluidt in 2021 voor bijna 400 miljoen dollar aan cryptocurrency en verwante middelen gestolen. Het jaar daarop overtrof de groep deze waarde met slechts één aanval ter waarde van meer dan 500 miljoen dollar. In 2022 werd meer dan 1 miljard dollar buitgemaakt. Noord-Korea heeft, net als andere liefhebbers van cryptocurrency, de dalende waarde van cryptocurrencies doorstaan, maar blijft vasthouden aan het gebruik van cryptocurrency als middel om het regime van bruikbare fondsen te voorzien.

Het volledige onderzoek is hier beschikbaar.

Meer over

Lees ook

Gegevens van 1.000 Telfort-klanten op straat door malafide app

De gegevens van ruim duizend Telfort-klanten liggen op straat nadat een cybercrimineel hen met een nepapp voor Windows Phone wist te misleiden. Dit blijkt uit onderzoek van de Gelderlander. De app 'Abonnement Status' is in de Windows Store en is voorzien van het officiële logo van Telfort. De app lijkt hierdoor voor onoplettende gebruikers een ec1

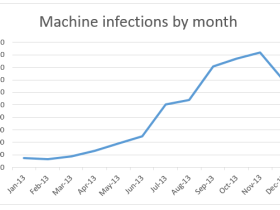

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1

Van phishing verdachte student blijft voorlopig op vrije voeten

Een 24-jarige student van de Saxion Hogeschool in Deventer die door de Verenigde Staten (VS) wordt verdacht van deelname aan een phishingaanval blijft voorlopig op vrije voeten. Dit heeft het gerechtshof in Leeuwarden bepaald. De VS hebben om uitlevering van de 24-jarige Vietnamees die in Deventer studeert gevraagd. Het gerechtshof in Leeuwarden1