Ontwikkelaars vormen legitieme Android-app om tot malware

Indien een legitieme app niet aan blijkt te slaan kan je er altijd nog voor kiezen de software om te stomen tot malware. Een groep ontwikkelaars achter een app waarmee een computer op afstand kan worden bestuurd heeft deze stap genomen.

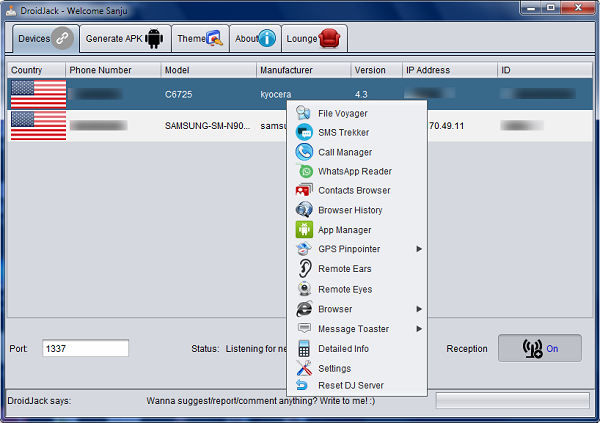

Symantec waarschuwt voor DroidJack, een nieuwe remote administration tool (RAT) die de mogelijkheid biedt telefoongesprekken af te luisteren, met de camera mee te kijken, slachtoffers af te luisteren en WhatsApp-berichten te onderscheppen. DroidJack is gebaseerd op de legitieme app ‘Sandroid’ die de ontwikkelaars vorig jaar met weinig succes lanceerde.

Sandroid

De ontwikkelaars lanceerde op 26 april 2013 Sandroid, een Android-app waarmee gebruikers een computer op afstand kunnen monitoren. De app werd aangeboden in Google Play. Veel succes hadden de ontwikkelaars echter niet. Voor de appontwikkelaars reden hun aandacht te verschuiven naar het ontwikkelen van Android-malware. Op hackersfora kondigde de ontwikkelaars het project ‘SandraRAT’ aan. DroidJack is hier het resultaat van.

DroidJack wordt op internet aangeboden voor 210 dollar. Voor dit bedrag krijgen kopers ‘levenslange ondersteuning’. De software kan onder root-rechten worden geïnstalleerd en biedt gebruikers de mogelijkheid een Android-telefoon via de microfoon af te luisteren, WhatsApp-berichten te lezen, telefoongesprekken te onderscheppen of de camera te bedienen. Ook kunnen gebruikers de locatie van de smartphone op Google Maps laten weergeven.

Meer over

Lees ook

Barracuda's nieuwe Cybernomics 101-rapport onthult de financiële aspecten achter cyberaanvallen

Barracuda heeft zijn Cybernomics 101-rapport gepubliceerd, waarin de financiële aspecten en winstmotieven achter cyberaanvallen worden onderzocht. Uit het nieuwe rapport blijkt dat de gemiddelde jaarlijkse kosten om te reageren op securityinbreuken en -lekken meer dan 5 miljoen dollar bedragen.

Dreigingsactor 'BattleRoyal' gebruikt DarkGate-malware voor cybercriminele doeleinden

Onderzoekers van cybersecuritybedrijf Proofpoint publiceren vandaag onderzoek over de activiteiten van dreigingsactor 'Battle Royal'. Deze actor gebruikt DarkGate- en NetSupport-malware om controle te krijgen over geïnfecteerde hosts via meerdere verschillende aanvalsketens en social engineering technieken.

Recruiters slachtoffer van malware door lures van TA4557

Cybersecuritybedrijf Proofpoint brengt onderzoek naar buiten over nieuwe activiteit van TA4557. Dit is een financieel gemotiveerde dreigingsactor die bekend staat om het gebruik van lures met sollicitatiethema’s. Ook verspreidt het de More_Eggs backdoor, een strategische loop gemaakt voor het verlengen van de uitvoeringstijd wat de ontwijkingsmoge1