Onderzoek Venafi onthult bloeiende ransomware-marktplaats op het dark web

Venafi maakt de resultaten bekend van een dark web-onderzoek naar ransomware die via kwaadaardige macro's wordt verspreid. Venafi en Forensic Pathways, een specialist in criminele inlichtingen, hebben tussen november 2021 en maart 2022 35 miljoen dark web-URL's geanalyseerd van marktplaatsen en forums, met behulp van de Forensic Pathways Dark Search Engine. Daarbij zijn 475 webpagina's gevonden waarop geavanceerde ransomwareproducten en -diensten worden aangeboden en bekende groepen die ‘ransomware-as-a-service’ agressief op de markt brengen.

Belangrijke onderzoeksresultaten

- 87% van de ransomware die op het dark web wordt gevonden, is geleverd via kwaadaardige macro's om gericht systemen te infecteren.

- 30 ‘merken’ van ransomware zijn geïdentificeerd in marktplaatslijsten en forumdiscussies.

- Veel soorten ransomware die worden verkocht, zoals Babuk, GoldenEye, Darkside/BlackCat, Egregor, HiddenTear en WannaCry, zijn succesvol gebruikt bij spraakmakende aanvallen.

- Bij ransomware die al is ingezet voor succesvolle aanvallen, wordt een hogere prijs gevraagd voor de bijbehorende services. De duurste aanbieding was $ 1.262 voor een aangepaste versie van Darkside ransomware, gebruikt voor de beruchte Colonial Pipeline aanval in 2021.

- Broncodevermeldingen voor bekende ransomware hebben over het algemeen hogere prijzen, Babuk-broncode wordt verkocht voor $ 950 en Paradise-broncode voor $ 593.

Ransomware blijft groot cyberrisico

"Ransomware blijft een groot cyberrisico voor elke organisatie", zegt Kevin Bocek, vice-president security strategy & threat intelligence bij Venafi. “De ransomware-aanval op Colonial Pipeline was zo ernstig dat men het beschouwde als een bedreiging voor de nationale veiligheid, waardoor president Biden gedwongen werd de noodtoestand uit te roepen.”

Macro's worden gebruikt om taken in Microsoft Office te automatiseren, waardoor mensen productiever kunnen werken. Aanvallers kunnen echter dezelfde functionaliteit misbruiken om vele soorten malware te leveren, waaronder ransomware. In februari heeft Microsoft een grote verandering aangekondigd om de snelle groei van ransomware-aanvallen die via kwaadaardige macro's worden uitgevoerd tegen te houden. In reactie op feedback van de gemeenschap is die beslissing echter tijdelijk teruggedraaid.

"Omdat vrijwel iedereen een ransomware-aanval kan uitvoeren via een kwaadaardige macro, zou de besluiteloosheid van Microsoft over het uitschakelen van macro's iedereen moeten afschrikken", zegt Bocek. "Hoewel het bedrijf al twee keer van koers is veranderd met betrekking tot het uitschakelen van macro's, suggereert de reactie van de gebruikersgemeenschap dat macro's kunnen blijven bestaan als een effectieve aanvalsvector."

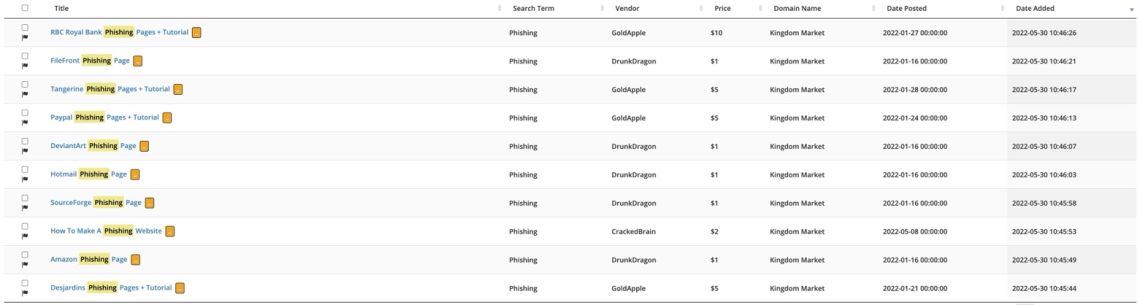

Services en tools

Behalve een groot aanbod van ransomware in verschillende prijsklassen, onthulde het onderzoek ook veel services en tools die het voor aanvallers met minimale technische vaardigheden gemakkelijker maken om ransomware-aanvallen uit te voeren. Services met broncode, buildservices, aangepaste ontwikkelingsservices en ransomware met stapsgewijze zelfstudies werden het meest vermeld.

Voor generieke services om ransomware te ontwikkelen werden ook hoge prijzen gevraagd, sommige kosten meer dan $ 900. Aan de andere kant van het spectrum zijn veel goedkope ransomware-opties verkrijgbaar in meerdere lijsten, met prijzen vanaf slechts $ 0,99 voor Lockscreen-ransomware.

Deze onderzoeksresultaten onderbouwen de behoefte aan een oplossing voor het beheren van alle machine-identiteiten, inclusief een consistent en betrouwbaar inzicht. Vooral code-ondertekening is een belangrijke securitycontrole van machine-identiteitsbeheer die het risico van ransomware via macro’s kan elimineren.

Het gebruik van certificaten voor het ondertekenen van code om macro's te verifiëren zorgt ervoor dat niet-ondertekende macro's niet zijn uit te voeren, waardoor ransomware-aanvallen worden gestopt", besluit Bocek. "Dit is een kans voor securityteams om hun organisatie proactief beter te beschermen, vooral in markten voor financiële dienstverlening, zorg en energie, waar macro's en Office-documenten dagelijks worden gebruikt om de besluitvorming te faciliteren."

Over het onderzoek

Dit onderzoek is tussen november 2021 en maart 2022 uitgevoerd door Venafi in samenwerking met Forensic Pathways, dat de Dark Search Engine (DSE) heeft ontwikkeld, een geautomatiseerde crawler/scraperversie van de Tor-browser. Deze intelligente tool bevat >35 miljoen URL's in de index.

Openbaar beschikbare informatie, zoals PC Risk, is gebruikt om te bepalen of kwaadaardige macro's zijn gebruikt in de eerste aanvalsvector.

Lees voor meer informatie de blog.

Meer over

Lees ook

Barracuda's nieuwe Cybernomics 101-rapport onthult de financiële aspecten achter cyberaanvallen

Barracuda heeft zijn Cybernomics 101-rapport gepubliceerd, waarin de financiële aspecten en winstmotieven achter cyberaanvallen worden onderzocht. Uit het nieuwe rapport blijkt dat de gemiddelde jaarlijkse kosten om te reageren op securityinbreuken en -lekken meer dan 5 miljoen dollar bedragen.

Dreigingsactor 'BattleRoyal' gebruikt DarkGate-malware voor cybercriminele doeleinden

Onderzoekers van cybersecuritybedrijf Proofpoint publiceren vandaag onderzoek over de activiteiten van dreigingsactor 'Battle Royal'. Deze actor gebruikt DarkGate- en NetSupport-malware om controle te krijgen over geïnfecteerde hosts via meerdere verschillende aanvalsketens en social engineering technieken.

Recruiters slachtoffer van malware door lures van TA4557

Cybersecuritybedrijf Proofpoint brengt onderzoek naar buiten over nieuwe activiteit van TA4557. Dit is een financieel gemotiveerde dreigingsactor die bekend staat om het gebruik van lures met sollicitatiethema’s. Ook verspreidt het de More_Eggs backdoor, een strategische loop gemaakt voor het verlengen van de uitvoeringstijd wat de ontwijkingsmoge1