Metasploit introduceert ondersteuning voor hardware zonder Ethernet-poort

De populaire software voor penetratietesten Metasploit kan voortaan ook worden gebruikt om beveiligingsproblemen in hardware zoals Internet of Things (IoT) apparatuur op te sporen. Hiervoor introduceert beveiligingsbedrijf Rapid7, dat Metasploit ontwikkeld, de Hardware Bridge API.

Dit maakt Craig Smith, onderzoeksdirecteur bij beveiligingsonderzoeker Rapid7, bekend in een blogpost. De koppeling kan worden gemaakt met de Hardware Bridge API, die Rapid7 beschikbaar stelt. Deze API maakt het mogelijk de functionaliteiten van Metasploit toe te passen op hardware. Waar het Metasploit framework geholpen heeft tools en exploits voor netwerken en software te verenigen, is de Hardware Bridge API bedoeld om hetzelfde te doen voor alle soorten hardware.

Fysieke apparaten aan Metasploit koppelen

Fysieke apparaten kunnen op twee manieren worden gekoppeld aan Metasploit:

- Door support direct in de firmware in te bouwen om het apparaat compatible te maken met Metasploit.

- Door via een REST API een ‘relay service’ te creëren.

Deze laatste optie kan worden ingezet indien een apparaat niet via Ethernet kan communiceren, en bijvoorbeeld alleen van een USB-poort is voorzien. Als voorbeeld noemt Smith Software Defined Radio (SDR) apparaten, die doorgaans niet zijn voorzien van een Ethernet-poort. Om SDR apparaat toch aan Metasploit te koppelen kan deze gekoppeld worden aan een apparaat waarop een relay service draait. Deze service verzorgt vervolgens de integratie met Metasploit.

Pentesten van systemen in auto’s

In eerste instantie is de Hardware Bridge API vooral gericht op het uitvoeren van pentesten op systemen in auto’s. Zo biedt de API ondersteuning voor de Controller Area Network (CAN) bus, een standaard voor een seriële databus die in auto’s wordt gebruikt. “Wie zich bezig houdt met security bij een autofabrikant, wordt uitgedaagd dingen te testen die niet worden blootgesteld aan traditionele netwerken”, legt Smith uit aan Dark Reading. “De hardware bridge stelt security teams in staat hardware testing toe te voegen aan hun kwaliteitscontroleproces. Daarnaast geeft het red teams de beschikking over een centrale user interface voor al hun hardware tools.’

Metasploit is beschikbaar in zowel een gratis als uitgebreidere betaalde versie. Het raamwerk bevat in totaal zo’n 1.600 exploits en 3.300 pentesting modules.

https://community.rapid7.com/community/transpo-security/blog/2017/02/02/exiting-the-matrix

http://opengarages.org/hwbridge/

Meer over

Lees ook

Wibu-Systems introduceert security module voor industriële IoT-apparatuur

Wibu-Systems presenteert op de Embedded World beurs (hal 4, stand 540) CmASIC, de nieuwe generatie applicatiespecifieke security module gericht op intelligente toepassingen. CmASIC biedt producenten van intelligente apparaten een pasklare oplossing voor de beveiliging tegen cyberaanvallen en reverse engineering op het eindpunt van een IoT omgeving1

MobileIron richt nieuwe divisie op voor Internet of Things

MobileIron richt een divisie op voor het Internet of Things (IoT). De nieuwe divisie concentreert zich op het bouwen van een end-to-end chain of trust die bestaat uit de sensor, app, gateway naar de cloud en het netwerk. MobileIron is van plan om later dit jaar een IoT-product klaar te hebben voor verkoop. Santhosh Nair is aangetrokken als VP om d1

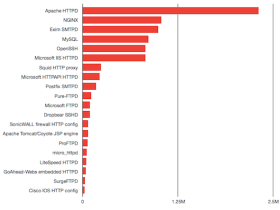

178 miljoen via internet toegankelijke IoT-apparaten in kaart gebracht

Veel Internet of Things (IoT)-apparaten blijken zichtbaar voor aanvallers. Onderzoekers van Trend Micro hebben de proef op de som genomen en zijn via de zoekmachine Shodan op zoek gegaan naar IoT-apparaten in de tien grootste Amerikaanse steden die via internet toegankelijk zijn. In totaal werden maar liefst ruim 178 miljoen apparaten opgespoord.1