Infosecurity Magazine integreert Sicherheitstacho security-website van T-Systems

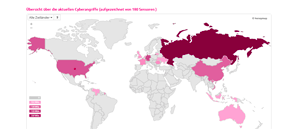

Dagelijks vinden vele tientallen cyberaanvallen plaats. Maar waar vinden die plaats? En waar bestaan die aanvallen uit? Om antwoord te geven op dit soort vragen is Infosecurity Magazine een samenwerking aangegaan met T-Systems. Deze IT-dienstverlener heeft de website Sicherheitstacho ontwikkeld waar al dit soort informatie in realtime wordt verzameld. Infosecurity Magazine integreert deze informatie vanaf nu ook in de eigen website.

Informatie verzamelen

Er zullen weinig mensen meer zijn die zich niet bewust zijn van het feit dat we als maatschappij en economie een  probleem hebben als het om cybercriminaliteit gaat. Toch blijft het nog vaak gissen naar de vraag waar cybercriminelen toeslaan en hoe zij het beste zijn aan te pakken. We kunnen uiteraard met elkaar om de tafel gaan zitten om tot nieuwe ideeën te komen, maar komt hier ook daadwerkelijk iets uit? Cybercriminelen worden met de dag gewiekster en bedenken steeds sluwere methoden om bedrijven, instellingen en overheden te hacken en bedrijfsgevoelige informatie te stelen.

probleem hebben als het om cybercriminaliteit gaat. Toch blijft het nog vaak gissen naar de vraag waar cybercriminelen toeslaan en hoe zij het beste zijn aan te pakken. We kunnen uiteraard met elkaar om de tafel gaan zitten om tot nieuwe ideeën te komen, maar komt hier ook daadwerkelijk iets uit? Cybercriminelen worden met de dag gewiekster en bedenken steeds sluwere methoden om bedrijven, instellingen en overheden te hacken en bedrijfsgevoelige informatie te stelen.

In kaart brengen

Op wereldwijde schaal kan het daarom nog lastig zijn om cybercrime een halt toe te roepen. Waar het uiteindelijk op zal neerkomen is dat instanties zich bewuster moeten worden van de dreigingen en daar zelf actie op moeten ondernemen. De nieuwste generatie security visibility tools en websites zoals www.sicherheitstacho.devan T-Systems zullen hier voor overheden een grote rol in gaan spelen.

Samenwerking met T-Systems

Aan deze reeks security visibility tools voegen we vandaag een nieuwe variant toe. Daartoe integreren we Sicherheitstacho van onze kennispartner T-Systems in de websites van Infosecurity Magazine. Doel? Zoveel mogelijk inzicht geven in cybercriminaliteit. Zodat we ons goed bewust zijn van het probleem en goede tegenmaatregelen kunnen nemen.

Meer over

Lees ook

ESET publiceert voorbeelden van scam-mails

Sommige scam-mails zijn bijna hilarisch amateuristisch. Maar andere pogingen zijn soms griezelig 'echt' en nauwelijks te onderscheiden van legitieme mails. Een mooi voorbeeld publiceert ESET op zijn website We Live Security: een mail van een Chinese firma die zich voordoet als een 'domain name registration supplier' die bedoeld is om te checken of1

Biometrie voor enterprise security: zinvol of onzinnig?

Nu steeds meer smartphones voorzien worden van biometrische sensoren, komt ook de vraag op wat dit soort security-maatregelen betekenen voor enterprise-organisaties? Richard Moulds, vice president Strategy bij Thales e-Security, vraagt zich in een artikel op Help Net Security af of biometrie voor zakelijk gebruik zinvol is. Of juist onzinnig? Een interessant punt dat Moulds aanstipt is de vraag of het aantal tokens bij gebruik van fingerprint scanners wel groot genoeg is. Bij gebruik van traditionele hardware tokens kunnen we putten uit een nagenoeg onbeperkt aantal tokens. Maar bij gebruik v1

Infographic: lichaamstaal zegt veel over social engineering

Het Japanse Gengo heeft een interessante infographic opgesteld over de rol van lichaamstaal bij social engineering. Zoals bekend is social engineering een belangrijk hulpmiddel voor cybercriminelen om bijvoorbeeld inloggegevens van gebruikers los te krijgen. Hoewel de infographic verder gaat dan 'enkel en alleen' security-gerelateerde vormen van n1