Hackers maken misbruik van Microsofts verificatievinkje

Geverifieerd zijn op populaire platforms zoals Instagram, Twitter of de AppStore is het statussymbool van vandaag. Geverifieerde accounts worden eenmaal meer vertrouwd door allerlei gebruikers. Hetzelfde geldt in de bedrijfswereld met externe Microsoft geverifieerde OAuth-applicaties. Helaas hebben hackers de voordelen hiervan ook in de Microsoft-omgeving opgemerkt.

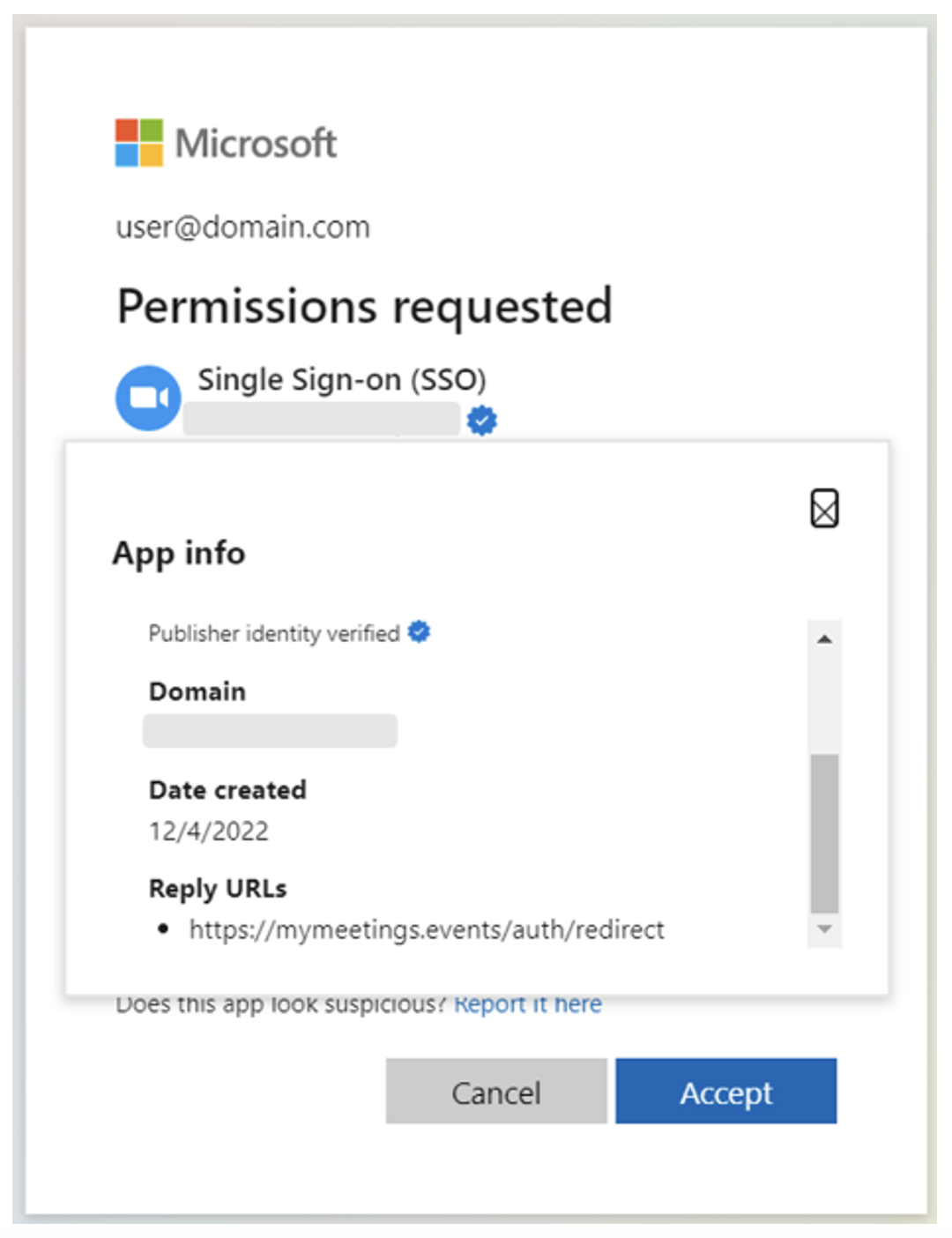

Onderzoekers van Proofpoint hebben een nieuwe OAuth-applicatie cyberaanval ontdekt. Deze aanval maakt misbruik van de ''Microsofts geverifieerde'' status om te voldoen aan Microsofts eisen voor OAuth-applicaties gebruik. De authenticatie vergroot de kans dat werknemers toestemming verlenen aan een externe OAuth-applicatie. Zodra toegang wordt verleend komt data beschikbaar waar normaal gesproken alleen de eigenaar bij kan. Uit het onderzoek bleek dat de geïnfecteerde apps toegang konden krijgen tot het lezen van e-mails, het wijzigen van mailboxinstellingen en toegang tot bestanden en andere data met betrekking tot het account van de gebruiker.

De mogelijke gevolgen voor bedrijven zijn onder meer besmette werknemersaccounts, onbevoegd gebruik van data, misbruik van bedrijfsnamen, zakelijke e-mailfraude (BEC) en misbruik van mailboxen. De aanval werd minder snel ontdekt dan gebruikelijke phishing-aanvallen. Bedrijven hebben doorgaans zwakkere defence-in-depth controles tegen cybercriminelen die verifieerde OAuth-applicatiess gebruiken.

Microsoft geeft aan dat "Publisher verified" of "geverifieerde uitgever" een status is die een Microsoft-account kan krijgen wanneer de "app-uitgever zijn identiteit heeft geverifieerd met behulp van zijn Microsoft Partner Network (MPN)-account en deze MPN-account heeft gekoppeld aan zijn app-registratie".

|

|

Voorbeeld autorisatieverzoek van een besmette applicatie |

|

Aanvallen gericht op Britse bedrijven Proofpoint identificeerde drie schadelijke applicaties gemaakt door drie verschillende uitgevers. Deze verschillende aanvallen waren gericht op dezelfde bedrijven en werden in verband gebracht met dezelfde methoden. Meerdere werknemers bleken de geïnfecteerde apps te autoriseren, waardoor hun bedrijfsomgevingen werden aangetast.

Volgens het onderzoek van Proofpoint leek de cyberaanval zich voornamelijk te richten op bedrijven en werknemers in het Verenigd Koninkrijk. Onder de getroffen werknemers bevonden zich financieel en marketingpersoneel, evenals hoger management. Proofpoint nam deze aanval aanvankelijk waar vanaf 6 december 2022.

Onderzoekers van Proofpoint blijven de aanvallen en de bijbehorende werkwijze volgen. Proofpoint heeft Microsoft op 20 december 2022 op de hoogte gesteld van deze aanval. De aanval eindigde op 27 december 2022. Microsoft heeft sindsdien de schadelijke apps uitgeschakeld terwijl het onderzoek naar deze aanval wordt voortgezet. Momenteel kunnen werknemers de besmette apps niet autoriseren en kunnen eerder geautoriseerde apps alleen toegang blijven krijgen tot data zolang de vervaltijd van het laatste toegangstoken niet is verstreken (meestal tussen 60 - 90 minuten). Onlangs heeft Microsoft zijn processen voor het goedkeuren van partners en documentatie over OAuth-applicaties "consent phishing" bijgewerkt om toekomstige aanvallen te voorkomen.

De gevolgen van infiltratie Wanneer werknemers toegang verlenen aan een geïnfecteerde applicatie, wordt de machtiging overgedragen aan de cybercriminelen. Hierdoor kunnen zij mailboxen, agenda's en uitnodigingen voor vergaderingen die aan de accounts van overgenomen werknemers zijn gekoppeld, openen en wijzigen. Aangezien de machtigingen ook "offline toegang" bieden, is er geen interactie van de gebruiker nodig na de machtiging. Het verleende token (refresh token) heeft een lange geldigheidsduur, in de meeste gevallen meer dan een jaar. Dit gaf de cybercriminelen toegang tot data van de geïnfecteerde account en de mogelijkheid om de geïnfecteerde Microsoft-account te gebruiken bij latere BEC- of andere aanvallen.

Behalve dat werknemersaccounts worden overgenomen, kunnen bedrijven ook te maken krijgen met merkmisbruik. Deze bedrijven kunnen moeilijk vaststellen dat hun merk bij deze aanvallen wordt misbruikt. Er is namelijk geen vereiste interactie tussen het bedrijf dat wordt nagebootst en de betreffende uitgever.

Proofpoint onderzoekers leggen uit hoe bedrijven zich tegen deze aanvallen kunnen beschermen:

"Het is belangrijk om voorzichtig te zijn met het verlenen van toegang aan externe OAuth-applicatie, zelfs als ze door Microsoft zijn geverifieerd. Vertrouw OAuth-applicaties niet alleen op basis van hun geverifieerde uitgeversstatus. Door de verfijning van dergelijke aanvallen is de kans groot dat werknemers ten prooi vallen aan social engineering-methoden. Bedrijven moeten de risico's en voordelen van het verlenen van toegang aan externe apps zorgvuldig beoordelen. Microsoft raadt beveiligingsteams aan best practices te volgen om OAuth-applicatie "consent phishing" te voorkomen. Bovendien moeten bedrijven het verlenen van toestemming aan werknemers beperken tot apps met geverifieerde uitgevers en laag-risico machtigingen."

Conclusie Bedrijven moeten proactieve maatregelen nemen om hun cloud te beschermen. De eerste stap is ervoor te zorgen dat schadelijke externe OAuth-applicaties worden opgespoord waarbij methoden worden gebruikt om anderen na te bootsen; en ten tweede om het cybersecurityteam op tijd te waarschuwen om risico's te stoppen en te herstellen.

Geautomatiseerde herstelmaatregelen, zoals het intrekken van kwaadaardige OAuth-applicaties uit een cloudomgeving, kunnen de toegang van cybercriminelen aanzienlijk verkorten en de meeste risico's na toegang voorkomen.

Het volledige onderzoek is hier te vinden. |

Lees ook

security.txt verplicht voor overheid

Per 25 mei 2023 is security.txt toegevoegd aan de 'Pas toe of leg uit'-lijst van Forum Standaardisatie. Dit betekent dat Nederlandse gemeenten, provincies, rijk, waterschappen en alle uitvoeringsorganisaties verplicht zijn om deze open standaard toe te passen.

Proofpoint: Russische hackers richten zich op ambtenaren en CEO's met pro-Russische propaganda

Uit recent onderzoek van Proofpoint blijkt dat pro-Russische propaganda wordt gebruikt om negatieve politieke berichten te creëren over mensen die zich het afgelopen jaar hebben uitgesproken tegen de Russische president Vladimir Poetin. Deze berichten zijn echter ook gericht tegen mensen die zich hebben verzet tegen de invasie van Rusland in Oekra1

Proofpoint: Chinese hackers richten zich op energiesector

Proofpoint heeft een recente campagne van TA423 (ook wel bekend als Leviathan / APT40) onderzocht. Deze groep wordt in verband gebracht met de Chinese staat. De campagne omvat een internationaal gebied, maar richt zich voornamelijk op de regio Azië-Pacific, Australische overheidsinstanties en bedrijven en landen die actief zijn in de Zuid-Chinese1