Geldautomaten wereldwijd getroffen door malware

Een bank ontdekt dat hij is aangevallen, maar vreemd genoeg is er geen cent gestolen en het systeem van de bank lijkt onaangetast. De criminelen zijn zonder buit vertrokken. Of toch niet? In 2009 was Skimer de eerste kwaadwillende software die het op geldautomaten had gemunt. Nu, zeven jaar later, maakt het programma een ware comeback, maar de cybercriminelen én de malware zijn inmiddels dusdanig geëvolueerd dat ze voor banken en consumenten over de hele wereld een grotere bedreiging vormen dan ooit tevoren. Is een geldautomaat eenmaal met Backdoor.Win32.Skimer besmet dan kunnen de criminelen alle aanwezige contanten opnemen én de data van pinpassen kopiëren.

Skimer kende zijn hoogtijdagen tussen 2010 en 2013, de periode waarin Kaspersky Lab nog negen andere malwarefamilies identificeerde die verantwoordelijk waren voor een enorme toename van aangevallen betaalautomaten. Hiertoe behoorde ook Tyupkin, de meest verspreide variant, die in maart 2014 werd ontdekt. Het heeft er echter alle schijn van dat Backdoor.Win32.Skimer opnieuw het virtuele toneel heeft betreden. Kaspersky Lab heeft inmiddels 48 modificaties van deze malware ontmaskerd, waarvan er 37 hun pijlen richten op hetzelfde merk geldautomaten. Het meest recente familielid werd eind april 2016 ontdekt.

De geografische spreiding van mogelijk geïnfecteerde geldautomaten is zeer groot. De 20 meest recente Skimer-gerelateerde uploads zijn afkomstig uit dertien verschillende landen over de hele wereld: de Verenigde Arabische Emiraten, Frankrijk, de Verenigde Staten, Rusland, Macao, China, de Filippijnen, Spanje, Duitsland, Georgië, Polen, Brazilië en Tsjechië.

Geheimzinnige dieven

Het was een hele uitdaging om de ongebruikelijke criminele activiteiten, een bank lijkt aangevallen maar er lijken geen gevolgen te zijn, te doorgronden. Tijdens een incident-response-onderzoek kraakte het expertteam van Kaspersky Lab echter de criminele plot, toen het in één van de geldautomaten sporen ontdekte van een verbeterde Skimer-incarnatie. De malware was nog niet actief. Het wachtte op een commando van de cyber criminelen om actief te worden om vervolgens over te gaan tot het verzamelen van gegevens van bankpassen of tot het uitgeven van geld.

De Skimer-groep is terug, met nieuwe trucs. De eerste stap van de operatie is toegang krijgen tot de geldautomaat, fysiek of via het interne netwerk. Als Backdoor.Win32.Skimer eenmaal met succes is geïnstalleerd, infecteert het de kern van de geldautomaat: het deel van de software dat verantwoordelijk is voor interacties met de bancaire infrastructuur, geldverwerking en creditcards. De criminelen krijgen dus het volledige beheer over de hardware in handen en maken er skimmers van om de rekeninghouders hun geld afhandig te maken. Als dat is gebeurd, wordt de malware verwijderd om ontdekking te bemoeilijken.

Als de geldautomaat eenmaal met Backdoor.Win32.Skimer is besmet, kunnen de criminelen alle aanwezige contanten opnemen en de data van pinpassen kopiëren. Dit zijn feitelijk twee verschillende operaties: de gestolen contanten zullen meteen worden ontdekt, terwijl de malware zich lange tijd kan vergrijpen aan de betaalpassen. Daarom komen de Skimer-boeven meestal niet meteen in actie en steken ze zo veel energie in het verbergen van hun sporen: de malware verzamelt een aantal maanden actief de data van pinpassen zonder dat de criminelen er nog iets voor hoeven te doen.

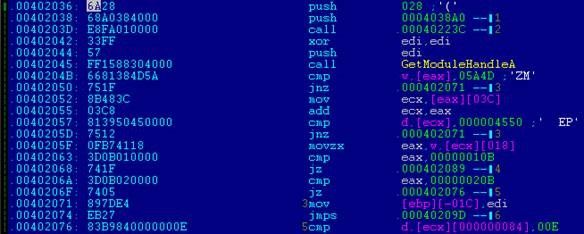

De malware wordt gewekt door een speciale pas in te voeren. De gegevens op die kaart geven Skimer de opdracht om het ‘ingebakken’ commando uit te voeren óf het beheerdersmenu te activeren. Dat menu is niet direct zichtbaar. Na het verwijderen van de pinpas, wordt een getal (challenge) zichtbaar waarna de crimineel één minuut de tijd heeft om de juiste ‘pincode’ in te voeren. Gebeurt dat correct dan wordt het beheerdersmenu weergegeven.

Dat menu voorziet in 21 verschillende opdrachten, waaronder het opnemen van veertig bankbiljetten uit een bepaalde cassette, het verzamelen van de data van in te voeren passen en het updaten of deleten van de software. De gestolen betaalpasgegevens kunnen op diezelfde speciale pas worden gekopieerd of door de geldautomaat als ‘ontvangstbon’ worden afgedrukt.

In de meeste gevallen kiezen de criminelen ervoor om niet meteen te ‘cashen’, maar de data van de geskimde passen te verzamelen, zodat ze deze later kunnen kopiëren. Met de kopieën nemen ze vervolgens terloops geld op bij andere, niet geïnfecteerde automaten. Op deze manier zorgen ze ervoor dat het even duurt voordat hun misdadige praktijken worden ontdekt.

Technische tegenmaatregelen

Om infectie te voorkomen, raadt Kaspersky Lab regelmatige AV-scans aan, en daarnaast het gebruik van whitelisting-technologie, effectief hardwarebeheer, volledige data-encryptie en een wachtwoord op de BIOS van de geldautomaat. Ook moet de automaat alleen vanaf de harde schijf kunnen worden opgestart en moet het betreffende netwerk zijn geïsoleerd van andere interne banknetwerken.

"In dit specifieke geval is er nóg een belangrijke tegenmaatregel voorhanden”, aldus Sergey Golovanov, Principal Security Researcher bij Kaspersky Lab. “Backdoor.Win32.Skimer leest de negencijferige code op de magneetstrip van de speciale pas om vast te stellen of hij in actie moet komen. We hebben deze ingebakken codes geïdentificeerd en kunnen ze op verzoek delen met de banken. Zodra de banken over deze nummers beschikken, kunnen ze er in hun systemen proactief naar op zoek gaan, zodat ze potentieel geïnfecteerde geldautomaten en money-mules kunnen opsporen of alle activatiepogingen van de malware kunnen blokkeren."

De producten van Kaspersky Lab identificeren deze dreiging als Backdoor.Win32.Skimer.

Dossiers

Meer over

Lees ook

Supermalware The Mask bespioneert overheden, diplomaten en olie- & gassector

De supermalware The Mask bespioneert al zeker zes jaar lang ongemerkt allerlei doelwitten. De malware richt zich op zowel overheden en diplomaten als de gas- en oliesector. Dit stelt Kaspersky, dat meer details over de zeer geavanceerde malware bekend heeft gemaakt. De malware heeft van zijn makers de naam 'Careto' gekregen, wat het Spaanse woord1

Hackers verstoppen malware in metadata van PNG-bestand

Hackers zijn erin geslaagd malware te verstoppen in PNG-afbeeldingen. De malware nestelt zich in de metadata van de afbeeldingen en worden hierdoor op dit moment nog niet door virusscanners gedetecteerd. De nieuwe distributiemethode voor malware is ontdekt door de analist Peter Gramantik van het beveiligingsbedrijf Securi. Gramantik beschrijft de1

Supermalware The Mask vormt meest geavanceerde cyberbedreiging

Stuxnet was tot nu toe de meest geavanceerde malware. Het lijkt er echter op dat Stuxnet door een nieuw ontdekte vorm van malware van de troon is gestoten. De 'supermalware' The Mask wordt omschreven als 'de meest geavanceerde cyberbedreiging van dit moment'. De malware Stuxnet is wereldberoemd. De malware viel gericht Iraanse nucleaire installati1