'Financiële dienstverleners continu doelwit kwaadaardige inlogpogingen'

Het aantal kwaadaardige inlogpogingen is in de maanden mei en juni van dit jaar maandelijks gemiddeld met 30% gestegen ten opzichte van de periode januari-april 2018. In de eerste vier maanden van dit jaar registreerde Akamai 3,2 miljard inlog-pogingen per maand. In mei en juni lag dit aantal op totaal 8,3 miljard. Dat blijkt uit het rapport 2018 State of the Internet / Security Credential Stuffing Attacks van Akamai. In totaal vonden er tussen begin november 2017 en eind juni 2018 meer dan 30 miljard kwaadaardige inlogpogingen plaats, zo blijkt uit de analyse van Akamai. Vooral financiële dienstverleners zijn slachtoffer.

Kwaadaardige inlogpogingen zijn het gevolg van credential stuffing, waarbij hackers systematisch botnets inzetten om gebruik te maken van gestolen logins. Ze richten zich op inlogpagina’s van banken en webwinkels in de wetenschap dat veel klanten dezelfde gebruikersnaam en wachtwoord gebruiken voor verschillende diensten en accounts. De financiële schade van credential stuffing kan voor organisaties oplopen tot tientallen miljoenen dollars, zo blijkt uit het rapport The Cost of Credential Stuffing van het Ponemon Institute.

De security- en dreigingsonderzoeken van Akamai in combinatie met gedragsanalyses zijn de drijvende krachten van de bot management technologie van Akamai. Josh Shaul, Vice President of Web Security bij Akamai, geeft een voorbeeld van hoe het bedrijf misbruik van inloggegevens bestrijdt bij een klant. “Eén van ’s werelds grootste financiële dienstverleners had te kampen met meer dan 8.000 accountovernames per maand. Dit leidde dagelijks tot meer dan $100.000 aan fraudegerelateerde verliezen,” zegt Shaul. “Het bedrijf richtte zich tot Akamai met het verzoek om op gedrag gebaseerde botdetectie te plaatsen op iedere endpoint waarop klanten kunnen inloggen. Zij zagen direct een flinke afname van het aantal accountovernames naar slechts één tot drie per maand. De fraudegerelateerde verliezen liepen terug naar slechts $1.000 tot $2.000 per dag.”

Het State of the Internet rapport bevat daarnaast twee voorbeelden van credential stuffing die laten zien hoe ernstig de methode is.

Het eerste voorbeeld betreft de problemen waar een financiële dienstverlener uit de Fortune 500-lijst mee te maken had toen aanvallers een botnet inzette om binnen 48 uur 85 miljoen kwaadaardige inlogpogingen uit te voeren op een site die normaal gesproken slechts zeven miljoen inlogpogingen per week verwerkt. Dit botnet zette meer dan 20.000 devices in , waardoor er honderden verzoeken per minuut konden worden gedaan. Onderzoek van Akamai liet zien dat bijna een derde van dit verkeer afkomstig was uit Vietnam en de VS.

Het tweede praktijkvoorbeeld is een ‘low and slow’-type aanval op een kredietunie eerder dit jaar. Deze financiële instelling zag een enorme piek in kwaadaardig inlogpogingen, veroorzaakt door wat uiteindelijk drie verschillende botnets waren. Terwijl een zeer actief botnet het meest in het oog sprong, werd er ook een botnet ontdekt dat juist heel langzaam en methodisch probeerde in te breken en een veel groter gevaar vormde.

“Het onderzoek toont aan dat de mensen achter credential stuffing-aanvallen continu bezig zijn om hun methodes te verfijnen. Ze wisselen hun methodes af, van zeer actieve, volume-based aanvallen tot een geheimzinnige ‘low and slow’-achtige aanval,” zegt Martin McKeay, Senior Security Advocate bij Akamai en auteur van het rapport State of the Internet / Security. “Het is vooral alarmerend wanneer er meerdere aanvallen tegelijkertijd worden uitgevoerd op één doelwit. Zonder de specifieke expertise en tools die nodig zijn om dergelijke multivector-aanvalcampagnes tegen te kunnen houden, lopen organisaties het risico uiteindelijk de meest gevaarlijke credential aanvallen niet eens op te merken.”

Het rapport 2018 State of the Internet / Security Credential Stuffing Attacks is gratis te downloaden. Meer informatie over toenemende uitdagingen met betrekking tot credential stuffing en hoe organisaties zich kunnen beschermen, is hier te vinden.

Meer over

Lees ook

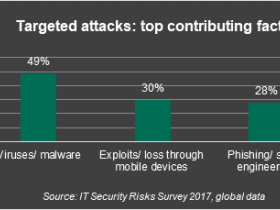

Door medewerkers veroorzaakte cyberschade wordt vaak niet ontdekt

Werknemers houden in 40% van de bedrijven wereldwijd IT-beveiligingsincidenten achter – zo blijkt uit een nieuw rapport van Kaspersky Lab en B2B International, 'Human Factor in IT Security: How Employees are Making Businesses Vulnerable from Within'. Aangezien elk jaar 46% van de IT-beveiligingsincidenten door eigen medewerkers wordt veroorzaakt,1

Kwartaalrapport Kaspersky Lab: van zero-day exploits tot ransomware

In het tweede kwartaal van 2017 hebben we ervaren dreigingsactoren – ontwikkelaars van malware – een rijk scala aan nieuwe en verbeterde kwaadaardige tools de wereld in zien sturen, waaronder drie zero-day exploits en twee aanvallen zonder precedent: WannaCry en ExPetr. Deskundige analyse van de laatste twee suggereert dat de code nog niet helemaa1

Mobiele ransomware: een groeiende dreiging voor ontwikkelde markten

Cybercriminelen achter mobiele ransomware zijn hun aanvallen aan het richten op welvarende landen. Ontwikkelde markten hebben niet alleen een hoger inkomstenniveau, maar ook een meer geavanceerde en op ruimere schaal gebruikte mobiele en e-betalingsinfrastructuur. Volgens Kaspersky Labs jaarlijkse Kaspersky Security Network (KSN) rapport over rans1