DDoS-afperser Fancy Lazarus terug van weggeweest

- Nieuwe naam: de groep, die zich eerder onder meer identificeerde als Fancy Bear, Lazarus, Lazarus Group en Armada Collective gaat nu verder als Fancy Lazarus. Er is geen verband tussen deze groep en de APT-groep met dezelfde naam.

- Nieuwe prijs: de afpersingsmails hebben de losgeldprijs verlaagd van tien naar twee Bitcoin (BTC). Deze wijziging is waarschijnlijk bedoeld om rekening te houden met de fluctuerende waarde van de Bitcoin.

- Variatie in emailinhoud: wat de inhoud van de email betreft, doet het denken aan de oorspronkelijke varianten van augustus 2020 met enkele kleine wijzigingen. Het is interessant dat de groep telkens terugkeert naar de oorspronkelijke email en deze aanpast. Tussen augustus 2020 en nu heeft ze echter compleet andere teksten in de emails geprobeerd.

Achtergrond

Campagnedetails

- Vervolgens dreigen de aanvallers met een DDoS-aanval binnen zeven dagen, en om te bewijzen dat het geen oplichterij is, verwijzen zij naar een ‘kleine aanval’ die zal worden uitgevoerd op een specifiek IP, subnet, of Autonomous System.

- De emails beweren dat de maximale aanvalssnelheid ‘2 Tbps’ zal zijn.

- Verder waarschuwen ze voor mogelijke schade aan de reputatie van het bedrijf en verlies van internettoegang op hun kantoren, om het slachtoffer te dwingen om aan hun eisen te voldoen.

- Ontvangers: De emails worden meestal gestuurd naar geselecteerde personen die bijvoorbeeld voorkomen in het ‘Border Gateway Protocol’ (BGP) of de ‘Whois’-informatie voor bedrijfsnetwerken. De ontvangers zijn soms ook werkzaam in gebieden zoals communicatie, externe betrekkingen en investeerdersrelaties. Bovendien worden afpersingsmails vaak naar emailaliassen verstuurd, zoals helpdesk, administratieve contacten of de klantenservice.

- Email: Er zijn drie emailvarianten die naar dezelfde ontvangers worden verstuurd deze bevatten dezelfde informatie, maar met verschillende formaten zoals platte tekst, HTML of als JPG-afbeelding in de bijlage. Dit is waarschijnlijk een poging om detectie te omzeilen.

- Afzender: Elke mail is specifiek gericht aan het doelwit. Voorheen vermeldde de afzender vaak Fancy Bear, F.B., Armada Collective, A.C., Lazarus of Lazarus Group. Soms zelfs de belangrijkste persoon in het bedrijf, bijvoorbeeld de CEO. In de meest recente campagne worden er willekeurige voor- en achternamen gebruikt die fictief lijken.

- Email provider: Elke email wordt aangemaakt bij een gratis emaildienst.

- Betaling: Proofpoint heeft losgeldeisen gezien van twee BTC, wat op 26 mei 2021 ruwweg neerkwam op $76.000 USD. De prijs verdubbelt tot vier BTC na de deadline en stijgt vervolgens elke dag met één BTC. De Bitcoin-adressen zijn uniek voor elk potentieel doelwit.

Meer over

Lees ook

'Bladabindi RAT infecteert 140.000 PC's per maand'

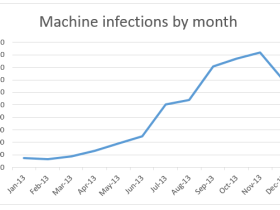

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1

Van phishing verdachte student blijft voorlopig op vrije voeten

Een 24-jarige student van de Saxion Hogeschool in Deventer die door de Verenigde Staten (VS) wordt verdacht van deelname aan een phishingaanval blijft voorlopig op vrije voeten. Dit heeft het gerechtshof in Leeuwarden bepaald. De VS hebben om uitlevering van de 24-jarige Vietnamees die in Deventer studeert gevraagd. Het gerechtshof in Leeuwarden1

'Energiesector is een populair doelwit van hackers'

Dat hackers zich zeker niet alleen bezig houden met het aanvallen van websites is al langer duidelijk. Allerlei sectoren zijn geliefde doelwitten voor cybercriminelen. Een voorbeeld hiervan is de energiesector. 7,6 procent van alle gerichte cyberaanvallen was in de eerste helft van 2013 op deze sector gericht. Dit meldt beveiligingsbedrijf Symante1