CVE-2017-0199 is meest misbruikte kwetsbaarheid van 2017

De meest misbruikte kwetsbaarheid in 2017 was CVE-2017-0199. Dit beveiligingsprobleem in meerdere Microsoft Office producten en stelt aanvallers in staat een Visual Basic script met Powershell commando's te downloaden en uit te voeren. De kwetsbaarheid werd onder andere veel gebruikt voor phishing aanvallen.

Dit blijkt uit onderzoek van Recorded Futures. De cyber threat intelligence provider meldt dat op het darknet exploit builders voor CVE-2017-0199 worden aangeboden, wat misbruik van deze kwetsbaarheid vereenvoudigd. Dergelijke exploit builders zijn te koop voor 400 tot 800 dollar.

CVE-2016-0189

De op één na meest misbruikte kwetsbaarheid is CVE-2016-0189, die ook in 2016 op in de top 10 voorkwam. CVE-2016-0189 is een kwetsbaarheid in Internet Explorer die aanvallers in staat stelt code uit te voeren of een Denial of Service op te zetten via een hiervoor speciaal vervaardigde website. Ook voor dit beveiligingslek waren afgelopen jaar verschillende exploit kits beschikbaar. Als voorbeeld noemt Recorded Futures de exploit kit RIG, die eind 2017 voor de Matrix ransomware is gebruikt. Deze ransomware combineerde CVE-2016-0189 met CVE-2015-8651, een kwetsbaarheid in Adobe Flash Player.

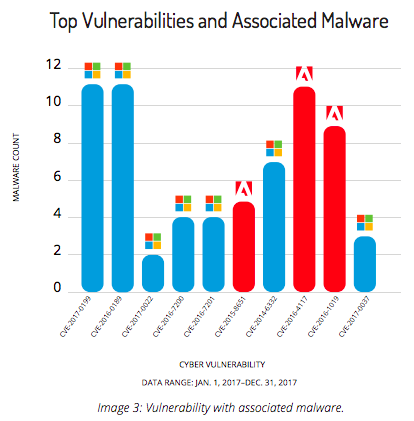

Recorded Futures meldt dat zowel CVE-2017-0199, CVE-2016-0189 als de kwetsbaarheid CVE-2016-4117 in Adobe Flash Player zijn misbruikt door elf verschillende varianten van malware.

Microsoft en Adobe

Als we kijken naar de top 10 meest misbruikte kwetsbaarheden valt op dat het in alle gevallen gaat om beveiligingsproblemen in producten van Microsoft of Adobe.

Meer informatie is beschikbaar in het rapport 'The Top 10 Vulnerabilities Used by Cybercriminals', dat hier kan worden aangevraagd.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames