BrickerBot malware maakt IoT apparatuur onbruikbaar

Een nieuwe malwarevariant genaamd BrickerBot valt actief Internet of Things (IoT) apparaten aan en probeert deze onbruikbaar te maken. Dit doet de malware door de storage van de apparaten corrupt te maken en parameters in de kernel te herconfigureren.

De malware is opgemerkt via honeypot servers van beveiligingsbedrijf Radware. Het bedrijf meldt dat de eerste aanval is gedetecteerd op 20 maart en sindsdien consequent aanhouden. De malware richt zich op IoT-apparaten die gebaseerd zijn op Linux BusyBox.

Twee varianten

BrickerBot is in twee verschillende versies actief: BricketBot.1 en BricketBot.2. Beide varianten gaan in eerste instantie op identieke wijze te werk. De malware probeert via brute-force aanvallen toegang te krijgen tot IoT apparaten die via Telnet poorten bereikbaar zijn via internet. Hierbij wordt gebruik gemaakt van een lijst met bekende standaard inloggegevens die op verschillende IoT-apparaten worden gebruikt.

Zodra BrickerBot toegang heeft verkregen tot een IoT apparaat voert de malware een reeks commando’s uit:

- Willekeurige bits worden weggeschreven naar de opslagschijven van het apparaat om de storage onbruikbaar te maken

- TCP timestamps worden uitgeschakeld om de internetconnectiviteit te verstoren (internet blijft wel beschikbaar)

- Het maximaal aantal kernel threads wordt op één ingesteld. Deze waarde bevindt zich doorgaans in de tienduizenden, waardoor dit alle kernel activiteiten stopt.

- Het apparaat wordt herstart

Permanent Denial of Service

De exacte commando’s die BrickerBot.1 en BrickerBot.2 uitvoeren verschillen, maar in beide gevallen wordt hiermee het bovenstaande resultaat bereikt. De aanval zorgt ervoor dat besmette IoT apparaat binnen enkele seconden na infectie volledig onbruikbaar worden. Een dergelijke aanval wordst ook wel een Permanent Denial of Service (PDoS) genoemd.

BrickerBot.1 maakt gebruik van infrastructuur die bestaat uit IP-adressen die allen lijken te zijn gekoppeld aan Ubiquiti netwerkapparatuur. Denk hierbij aan access points en bridges van het bedrijf. In alle gevallen draaien deze een oudere versie van de Dropbear SSH server. BricketBot.2 maakt gebruik van Tor exit nodes als infrastructuur, waardoor de aanvallen nauwelijks kunnen worden teruggeleid naar hun oorspronkelijke bron.

Meer over

Lees ook

Hackers gebruiken televisies en koelkasten om spam te versturen

De Internet-of-Things is een ontwikkeling waar bij allerlei dagelijkse apparaten worden verbonden met internet. Ook deze apparaten worden hierdoor kwetsbaar voor cybercriminelen. Dit blijkt onder andere uit de ontdekking van een botnet dat deels is opgebouwd uit televisies en tenminste één koelkast. Het botnet is ontdekt door beveiligingsonderzoe1

Gegevens van 1.000 Telfort-klanten op straat door malafide app

De gegevens van ruim duizend Telfort-klanten liggen op straat nadat een cybercrimineel hen met een nepapp voor Windows Phone wist te misleiden. Dit blijkt uit onderzoek van de Gelderlander. De app 'Abonnement Status' is in de Windows Store en is voorzien van het officiële logo van Telfort. De app lijkt hierdoor voor onoplettende gebruikers een ec1

'Bladabindi RAT infecteert 140.000 PC's per maand'

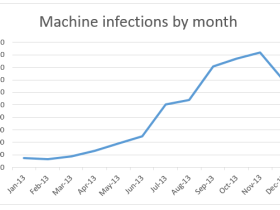

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1