Aantal cyberaanvallen in coronajaar met bijna 50 procent gestegen

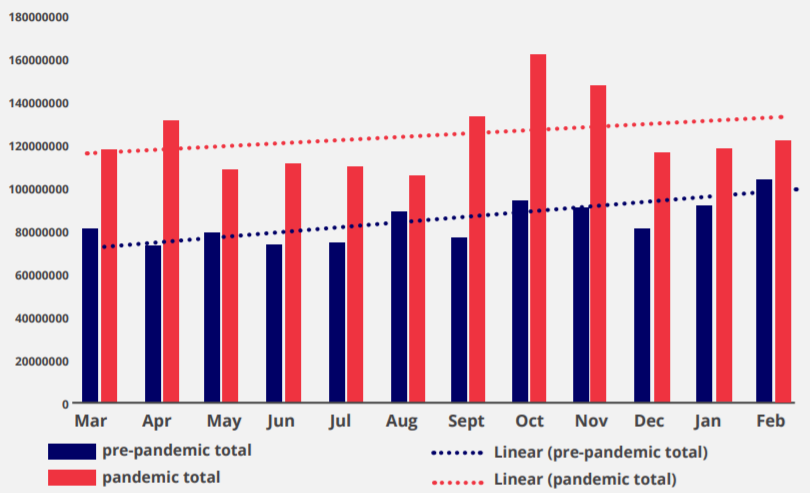

Sinds de uitbraak van het coronavirus worden er structureel veel meer cyberaanvallen uitgevoerd. Dat blijkt uit langdurig onderzoek van Mimecast. De securityspecialist detecteerde van maart 2020 tot en met februari 2021 gemiddeld 48 procent meer aanvallen, vergeleken met dezelfde periode een jaar ervoor (zie figuur 1). Er waren zelfs duidelijke pieken in april en oktober 2020, toen het aantal besmettingen met COVID-19 fors opliep.

Figuur 1: aantal gedetecteerde bedreigingen voor en tijdens de pandemie

Het coronavirus houdt de wereld al ruim een jaar in zijn greep. De pandemie zorgt voor veel onzekerheid en chaos. Dit zijn gunstige omstandigheden voor cybercriminelen. Zij haken bijvoorbeeld met phishingmails in op actuele ontwikkelingen om zo inloggegevens te stelen. Als voorbeeld hiervan noemt Mimecast een e-mail aan medewerkers met de oproep om een ‘verplichte online securitytraining’ te volgen. Soms is direct financieel gewin het primaire doel. Zo vragen oplichters om donaties aan niet-bestaande goede doelen.

Thuiswerkers vormen risico

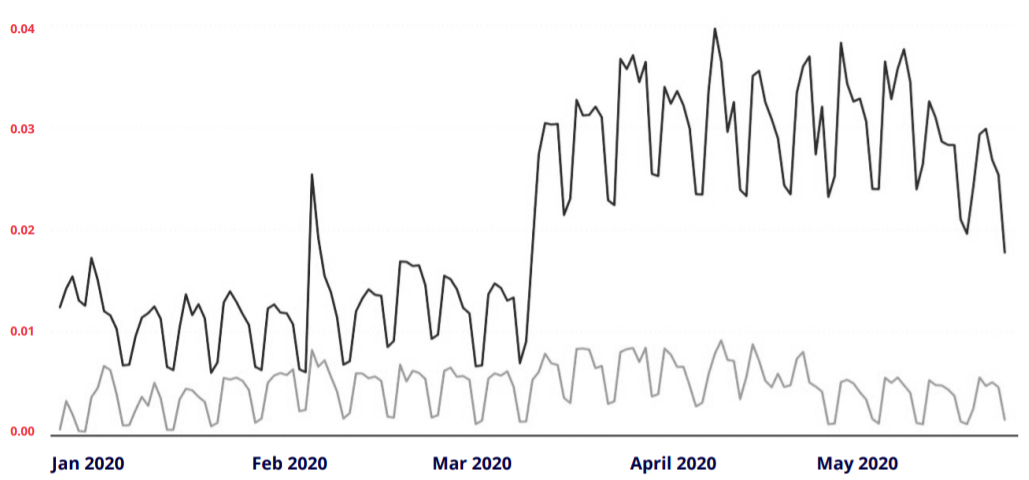

Ook het feit dat steeds meer mensen vanuit huis werken, biedt kansen voor kwaadwillenden. Volgens het onderzoek van Mimecast zijn medewerkers thuis minder alert op cyberdreigingen. In de eerste maanden na de uitbraak van het coronavirus klikte een werknemer gemiddeld drie keer zo vaak op een schadelijke link in een e-mail als daarvoor (zie figuur 2). Daarnaast wordt in het ‘nieuwe normaal’ nog meer gevoelige informatie uitgewisseld via e-mail en samenwerkingstools. Dat maakt het extra interessant om toegang te krijgen tot deze kanalen.

Figuur 2: gemiddeld aantal onveilige clicks per werknemer

Eerder onderzoek van Mimecast wees uit dat Nederlandse werknemers hun zakelijke apparaten ook vaker zijn gaan gebruiken voor privédoeleinden: gemiddeld 1 tot 2 uur per dag meer dan voor de coronacrisis. Dan gaat het bijvoorbeeld om het checken van privémail (45%), internetbankieren (45%), persoonlijke videogesprekken (31%) en onlinedating (19%). Bijna de helft van de Nederlandse respondenten heeft geen specifieke training gekregen over cybersecurityrisico’s voor thuiswerkers.

SOC overspoelen

“Cybercriminelen maken op grote schaal misbruik van de pandemie”, constateert Dirk Jan Koekkoek, VP DMARC bij Mimecast. “Ze weten dat werknemers thuis meer afleiding hebben, waardoor ze makkelijker te misleiden zijn en sneller een foutje maken. Maar er is nog een reden waarom het aanvalsvolume drastisch is toegenomen. Analisten in security operations centers hebben het nu ook enorm druk. Door hen te bestoken met een stortvloed aan aanvallen wordt de kans groter dat er eentje ongezien door de verdediging glipt.”

Mimecast acht het zeer waarschijnlijk dat cybercriminelen de komende maanden blijven inspelen op de coronacrisis. Koekkoek: “We zien momenteel steeds meer corona-gerelateerde social engineering-campagnes waarbij het doelwit via meerdere communicatiemiddelen wordt benaderd: via e-mail, social media en zelfs telefonisch. Aanvallers doen dit om zo geloofwaardig mogelijk over te komen, zodat ze vervolgens waardevolle informatie of inloggegevens kunnen lospeuteren.”

Terug naar kantoor

Ook de (gefaseerde) terugkeer naar kantoor biedt kansen voor kwaadwillenden. “Veel organisaties zullen voor een hybride model kiezen, waarin werknemers afwisselend thuis en op de zaak werken. Dit maakt een solide beveiliging tegen digitale misleiding van cruciaal belang. Denk hierbij aan het weerbaar maken van individuele werknemers via continue securitytrainingen en technische maatregelen voor de beveiliging van de virtuele werkplek – in het bijzonder e-mail en samenwerkingstools.”

U kunt het volledige rapport ‘The Year of Social Distancing’ hier downloaden.

Meer over

Lees ook

WatchGuard’s Internet Security Report Q4 2022: fikse stijging endpoint-ransomware

Versleutelde verbindingen zijn de voorkeursmethode geworden voor het afleveren van malware. Daarnaast blijft malware die verband houdt met phishingcampagnes een aanhoudende bedreiging vormen. Dat concludeert WatchGuard Technologies in zijn meest recente Internet Security Report. Hoewel het onderzoek over het vierde kwartaal van 2022 een afname in1

Proofpoint: Noord-Koreaanse hackers stelen miljarden aan cryptocurrency

TA444, een staatsgesponsorde hackersgroep uit Noord-Korea is waarschijnlijk belast met het genereren van inkomsten voor het Noord-Koreaanse regime. Deze aanvallen overlappen met APT38, Bluenoroff, BlackAlicanto, Stardust Chollima en COPERNICIUM. In het verleden waren de pijlen gericht op banken om uiteindelijk geld door te sluizen naar andere dele1

Onderzoek Venafi onthult bloeiende ransomware-marktplaats op het dark web

Venafi maakt de resultaten bekend van een dark web-onderzoek naar ransomware die via kwaadaardige macro's wordt verspreid. Venafi en Forensic Pathways, een specialist in criminele inlichtingen, hebben tussen november 2021 en maart 2022 35 miljoen dark web-URL's geanalyseerd van marktplaatsen en forums, met behulp van de Forensic Pathways Dark Sear1