Herstellen van een ransomware-aanval in vier stappen

Cybercriminelen zijn de afgelopen jaren steeds effectiever geworden in het timen van hun aanvallen: webwinkels tijdens Black Friday, overheidsinfrastructuren en ziekenhuizen tijdens een crisis.

De opkomst van ransomware-as-a-service (RaaS) stelt cybercriminelen in staat om ransomware sneller, eenvoudiger en op grotere schaal in te zetten. Met het oog op deze ontwikkeling voorspellen onderzoekers dat het groeiende aantal incidenten in 2031 een totale kostenpost van ruim 236 miljard euro oplevert.

De gevolgen van een succesvolle ransomware-aanval op financieel en operationeel gebied zijn groot, om nog maar te zwijgen over de reputatieschade en compliance-problemen. In deze steeds meer van de cloud afhankelijke digital first-wereld zijn IT-managers en CISO’s zich daar terdege van bewust. Uit onderzoek blijkt dat ook de bedrijfstop zich steeds grotere zorgen maakt. Ze willen voorbereid zijn. Wat is de juiste strategie om te voorkomen dat ransomware plannen voor back-ups en gegevensherstel in de war stuurt? Hoe hervat je bedrijfsprocessen na een beveiligingsincident? Onderstaand stappenplan biedt vier manieren om snel en doeltreffend te herstellen van een ransomware-aanval.

- Neem herstel mee in je definitie van veerkracht

Het voorkomen van ransomware-aanvallen hoort thuis in elk beveiligingsplan. Maar geen enkele oplossing kan organisaties met 100 procent zekerheid beschermen. Cybercriminelen vinden voortdurend nieuwe manieren om beveiligingsmechanismen te omzeilen. Een gedegen herstelplan is daarom van cruciaal belang. Zodra er sprake is van een ransomware-aanval, hebben organisaties weinig opties. Of ze betalen het losgeld en stellen daarmee hun organisatie in de waagschaal. Of ze doen dat niet en moeten hun bedrijfsprocessen en data zo snel mogelijk zien te herstellen, terwijl ze tegelijkertijd proberen het omzetverlies zoveel mogelijk te beperken.

De beslissing is niet altijd even eenvoudig. Ransomware-varianten maken namelijk gebruik van verschillende encryptiemethoden. Dit kan variëren van het versleutelen van het master boot record van een bestandssysteem tot afzonderlijke files of zelfs complete virtuele machines. Cybercriminelen kunnen ook back-ups wissen of deze versleutelen om herstel te dwarsbomen. Daarnaast biedt het betalen van losgeld of het herstellen van gegevens via een back-up niet de garantie dat de ransomware helemaal uit de systemen verdwijnt. Het is dus belangrijk inzicht te krijgen in wat de uitwerking is van ransomware-aanvallen op de systemen. Want zodra een incident plaatsvindt, is het functioneren van een organisatie afhankelijk van de snelheid waarin volledig herstel gerealiseerd kan worden. Ongeacht de verscheidenheid aan IT-platforms of de geografische reikwijdte daarvan.

- Ga voor continue databescherming

Organisaties die alleen vertrouwen op simpele back-ups kunnen te maken krijgen met dagenlange storingen en vele uren dataverlies. Ransomware-aanvallen zijn desastreus, dus een gedegen herstelplan is cruciaal. Cybercriminelen richten hun pijlen steeds vaker op bedrijfskritische infrastructuren, waardoor organisaties hun herstelplannen moeten herschrijven. Een moderne optie is het toepassen van fijnmazige continuous data protection (CDP). Het repliceren van data op het moment waarop die wordt gewijzigd maakt het mogelijk om datacenters en productieomgevingen te beschermen en gegevens in een paar minuten te herstellen naar een tijdstip van een paar seconden voordat de aanval begon. CDP maakt het mogelijk om complete applicaties en omgevingen van elke omvang te herstellen met slechts een paar seconden aan gegevensverlies.

- Automatiseren en orkestreren

Om het verlies aan omzet en productiviteit tot een minimum te beperken, hebben organisaties na een aanval baat bij een zo laag mogelijke hersteltijd. Door gebruik te maken van een schaalbare disaster recovery oplossing met geautomatiseerd herstel en orchestration, kan deze tijd aanzienlijk worden ingekort. Organisaties kunnen hiermee applicaties, ook wanneer ze meerdere VM’s bestrijken, herstellen en alles als één crashbestendige eenheid terugzetten naar de situatie enkele seconden voor de aanval. Het gebruik van oplossingen met ingebouwde automatisering en orchestration is vandaag de dag een must voor organisaties die in staat willen zijn om met een paar simpele muisklikken – en in slechts een paar minuten tijd – een complete locatie of verschillende applicaties te herstellen.

- Blijf testen voor risicovrij herstel

Testen is doorslaggevend voor het succes van elk herstelplan. Organisaties moeten daarom een oplossing gebruiken die voorziet in on demand sandbox-omgevingen, waarbinnen de herstelprocedure voortdurend kan worden getest zonder productieomgevingen en bedrijfsprocessen te verstoren. Of het nu gaat om failover- of backup tests, het is uiterst belangrijk dat de hersteloplossing die de IT-afdeling heeft ontwikkeld straks daadwerkelijk effect sorteert.

Infrastructuur- en applicatie teams die kiezen voor een oplossing met flexibele en geautomatiseerde testmogelijkheden, kunnen zo vaak testen als nodig. Door het uitvoeren van failover-simulaties voor een compleet datacenter of voor specifieke applicaties, kunnen ze het herstelvermogen voortdurend monitoren en analyseren. De gedetailleerde rapporten die daarbij (automatisch) worden gegenereerd zijn tot slot goed in te zetten voor compliance-audits en management doeleinden.

Egon van Dongen, Systems Engineering Manager EMEA bij Zerto, onderdeel van Hewlett Packard Enterprise

Meer over

Lees ook

Nieuwe ransomware vormt basis voor bredere cyberaanvallen op bedrijven en klanten

Ook ransomwarecampagnes ontwikkelen zich. Hackers zetten voor het eerst ransomware als basis voor bredere cybercrimecampagnes. De aanvallers nemen niet alleen data in gijzeling, maar gebruiken de ransomware om andere malware op getroffen systemen te installeren. De extra malware wordt met name gebruikt om informatie te verzamelen over getroffen be1

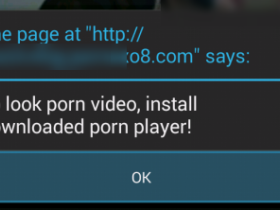

PornDroid-ransomware gijzelt 180.000 Android-toestellen

Ten minste 180.000 Android-toestellen zijn gegijzeld door een nieuwe vorm van ransomware. PornDroid is ransomware die zich specifiek richt op Android-toestellen en via een malafide pornowebsite wordt verspreid. De ransomware is ontdekt door beveiligingsonderzoeker Kafeine van het blog Malware don’t need Coffee. PornDroid doet zich voor als videosp1

TorrentLocker gijzelt 284 miljoen databestanden wereldwijd

De TorrentLocker ransomware heeft inmiddels 39,670 computers besmet en 284,716,813 documenten gegijzeld. Ook in Nederland heeft de ransomware toegeslagen. 2.287 Nederlandse computers zijn door TorrentLocker besmet. Dit meldt het beveiligingsbedrijf ESET, dat de ontwikkeling van TorrentLocker heeft onderzocht. Marc-Étienne Léveillé beschrijft in ee1