Cloud-apps onder vuur

Jim Cox, area vice president voor de Benelux bij Proofpoint

Discussies over de veiligheid van cloud computing zijn net zo oud als cloud computing zelf. Hoewel het een relatief jonge technologie is, zijn inmiddels bijna alle organisaties klant bij een aanbieder van cloud computing, ongeacht hun grootte en in welke sector ze actief zijn. Slim als ze zijn, hebben cyberboeven specifieke aanvalsmethodes voor cloud applicaties ontwikkeld. Op zich is cloud computing niet onveiliger dan de meeste traditionele vormen van IT. Wel moet je rekening houden met de specifieke kwetsbaarheden van cloud-apps en de specifieke aanvalsmethodes van cybercriminelen.

Een probleem voor de veiligheid van cloud computing is nog steeds de zogenoemde ‘schaduw-IT: het gebruik van cloud apps die niet door de IT-afdeling zijn goedgekeurd of worden beheerd en daarom een bijzonder groot risico vormen. Verder blijkt dat cloud-accounts een favoriet aanvalsdoel zijn voor cybercriminelen die een gecompromitteerd account vaak gebruiken om een organisatie verder binnen te dringen. Recentelijk hebben onze onderzoekers gegevens van meer dan duizend afnemers van cloud-diensten met meer dan 20 miljoen gebruikersaccounts geanalyseerd. (Afnemers zijn enkelvoudige implementaties van cloud-diensten in een organisatie - één organisatie kan meerdere afnemers hebben. Zo kan een organisatie bijvoorbeeld een G Suite-implementatie voor één afdeling afnemen, naast een Microsoft Office 365-abonnement voor de hele organisatie.) We hebben meer dan 15 miljoen ongeautoriseerde aanmeldingspogingen (of aanvallen) waargenomen, waarvan meer dan 400.000 succesvol waren.

Populaire aanvalsmethodes

In het onderzoek kwamen bovendien drie aanvalsmethodes naar voren die momenteel heel populair zijn bij cybercriminelen: brute force-aanvallen, phishing binnen een organisatie en apps van derden die toegang hebben tot Office 365- en G Suite-gegevens. Zo zetten de criminelen brute force-aanvallen gericht en intelligent in. Vooral misbruik van het Internet Message Access Protocol (IMAP) blijkt populair. IMAP is eigenlijk een authenticatie-protocol, maar kan onder specifieke omstandigheden worden gebruikt om authenticatie met meerdere factoren (Multi Factor Authentication: MFA) te omzeilen. Een voorbeeld hiervan is als het gebruikt wordt met e-mail-clients van derden die geen ondersteuning bieden voor moderne authenticatie, tegen doelwitten die app-wachtwoorden niet volledig hebben geïmplementeerd of bij aanvallen op gedeelde e-mail-accounts.

Door de manier waarop deze aanvallen worden opgezet zien zij eruit als willekeurige mislukte logins die niets met elkaar te maken hebben. Zo vallen zij niet op en wordt voorkomen dat het account wordt geblokkeerd. Om slechts één zorgwekkende statistiek te noemen: ruwweg 25% van de afnemers van Office 365 en G Suite werd slachtoffer van een succesvolle inbreuk als gevolg van IMAP-gebaseerde password-spraying. Deze password-spraying-campagnes waren bijzonder effectief en zijn vooral gericht op waardevolle gebruikers zoals leidinggevenden en hun administratieve medewerkers.

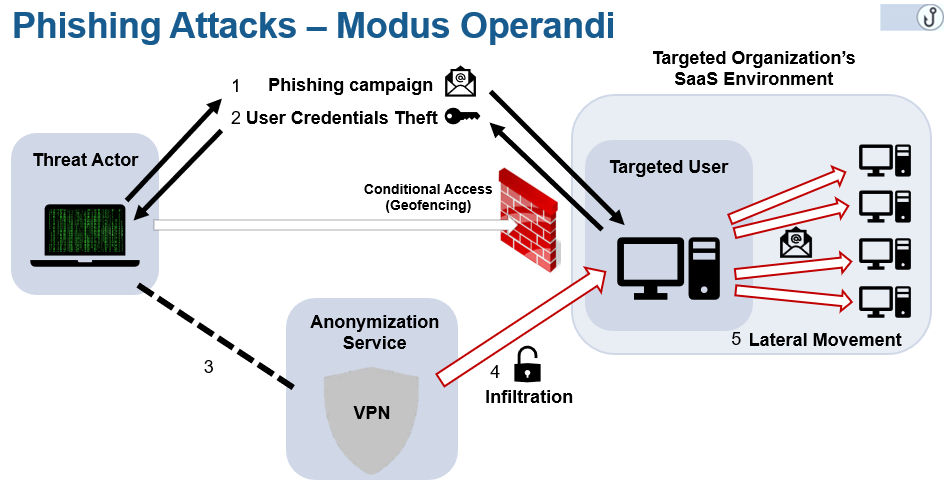

Vaak beperken cybercriminelen zich niet tot gebruik van de gestolen inloggegevens voor toegang tot de gehackte accounts. Dit geldt vooral als het oorspronkelijke doelwit niet de autorisatie heeft die nodig is om geld over te maken of belangrijke data te delen. In deze gevallen gebruiken de criminelen de inloggegevens om hun toegang binnen een organisatie uit te breiden en de cloudapplicaties van andere gebruikers te infiltreren. Onze onderzoekers ontdekten dat meer dan 31% van alle afnemers te maken had met inbreuken die het gevolg waren van succesvolle phishing-campagnes. Bij dit soort aanvallen maken cybercriminelen gebruik van gehackte cloud accounts om phishing e-mails binnen een organisatie te versturen. Omdat deze bij collega’s bijzonder betrouwbaar overkomen helpt dit de criminelen om hun toegang binnen een organisatie efficiënt uit te breiden. Vaak wijzigen aanvallers de regels voor het doorsturen van e-mail of stellen zij zichzelf als gemachtigde in om de toegang tot het account te behouden. Soms voeren zij ook ‘man-in-the-middle’-aanvallen uit (waarbij zij de communicatie tussen twee andere partijen onderscheppen) vanaf een gehackt account. Ook maken zij van gekaapte accounts gebruik om phishing e-mails naar andere (partner-) organisaties te sturen en zo de cloud-omgeving van derden te besmetten.

Een typische phishing-aanval met gehackte en misbruikte cloud accounts als gevolg.

Een andere aanvalsmethode die we hebben waargenomen is via apps van derden die toegang hebben tot Office 365- en G Suite-gegevens. Infiltratie of het verkrijgen van OAuth-tokens gebeurt via phishing, social engineering, malware of gecompromitteerde accounts. Dit is een onopvallende, maar hardnekkige manier om data te bemachtigen en vormt een groot compliance-risico. Om dit soort aanvallen te bestrijden, moet continu worden gekeken naar het gebruik van apps van derden, de verleende OAuth-machtigingen en de reputatie van de app. Het vereist ook een waarschuwingssysteem en de mogelijkheid om apps automatisch te verwijderen.

Laat je helpen door een CASB

Wat kan je doen om jouw organisatie te beschermen tegen dit soort aanvallen? In eerste instantie moet je aandacht besteden aan jouw collega’s. De menselijke factor is heel belangrijk bij de geschetste aanvalsmethodes. Daarom moet je voor een goede bewustwordingstraining voor jouw collega’s zorgen. Besteed vooral aandacht aan de Very Attacked People (VAP), die mensen binnen jouw organisatie die op basis van hun toegangsrechten bijzonder attractieve doelwitten zijn van cybercriminelen.

Maar ook op technisch gebied kan je veel doen om jouw organisatie beter te beschermen tegen misbruik van cloud-accounts. Een cruciale rol is hierbij weggelegd voor de Cloud Access Security Broker (CASB). Een CASB helpt je vooral op vier manieren: beheer van cloud apps, verdediging tegen bedreigingen, bescherming van gevoelige data en compliance voor jouw cloud.

- Beheer van cloud apps: CASBs beheren apps en diensten in de cloud en bieden een centraal zicht op alle elementen van jouw cloud-omgeving. Zo kan je bijvoorbeeld zien wie op welk moment welke app gebruikt, waar hij zich bevindt en welk apparaat hij gebruikt. Met een CASB kan je ook het risico-niveau van bepaalde apps en diensten vastleggen en vervolgens toegang tot een van deze apps automatisch vrijgeven of beperken voor bepaalde gebruikers, data en diensten.

- Verdediging tegen bedreigingen uit de cloud: CASBs kunnen je helpen aanvallen uit de cloud te herkennen door verdachte en excessieve logins in de gaten te houden. Ook maken CASBs gebruik van anti-malware- en sandboxing-tools om aanvallen te stoppen en te analyseren. In sommige gevallen zijn CASBs ook gekoppeld aan de databanken van cybersecurity-bedrijven. Dat helpt om de meest recente aanvalsmethodes te herkennen.

- Gevoelige data beschermen: CASBs bieden mogelijkheden om extern of publiek gedeelde bestanden te vinden en te verwijderen. Bovendien bevatten zij componenten die helpen om dataverlies te voorkomen.

- Compliance: Het naleven van de nieuwste wet- en regelgeving kan bijzonder uitdagend zijn voor gegevens die in de cloud opgeslagen zijn, denk bijvoorbeeld aan de AVG (oftewel GDPR). Door toezicht, geautomatiseerde processen en reporting-mogelijkheden kan een CASB je helpen om naleving van de regels te bewijzen.

Je staat dus zeker niet alleen in het gevecht tegen cybercriminelen. Door de juiste combinatie van training voor jouw medewerkers en toepassing van de geschikte technische oplossingen kom je een heel eind.