Met Discovery- en Classificatie-tools worden ook oude IT-omgevingen compliant

GDPR is hier. Als het goed is, bent u nu helemaal klaar met de implementatie van gegevensbescherming en het verbeteren van de systeembeveiliging om te voldoen aan de strenge eisen binnen deze wetgeving. Maar hoe zit het met oude legacy-omgevingen? Zijn ook die inmiddels compliant? Met tools voor het ontdekken en classificeren van data is ook dit te realiseren. Zeker als hierbij ook nog eens deskundige ondersteuning wordt ingeschakeld.

Een vertrouwde VAR kan oplossingsrichtingen adviseren die bij de organisatie past. Zodat de onderneming wordt geholpen de juiste keuzes te maken met betrekking tot het beveiligen van de ICT-infrastructuur.

Een hierbij aangeschafte tool kan deze taak vereenvoudigen en automatiseren. Kennis over de vraag hoe deze tools op de meest effectieve manier kunnen worden gebruikt, kan worden verkregen bij een VAR. Ofwel een Value Added Reseller. Een VAR heeft training en certificering in het product ontvangen en kan ondersteunen bij het gebruik van de toolset nadat deze is geïmplementeerd.

Legacy en GDRP

Met betrekking tot de GDPR (in het Nederlands ook wel bekend als de AVG) zijn ook legacy-systemen als IBM’s i-Series niet vrijgesteld. Ook daar staan immers in veel gevallen persoonsgegevens op. Maar hoe secuur zijn deze gegevens? Zijn er IBM i Webapplicaties die toegankelijk zijn voor klanten? Hoe om te gaan met end-point security? Kortom, hoe wordt een IBM i-omgeving compliant gemaakt?

Legacy-systemen kunnen in de regel erg goed worden beveiligd. De vraag is of dit bij iedere organisatie ook daadwerkelijk het geval is. Dit zal dus formeel moeten worden vastgesteld. De vraag is alleen wel: hoe doen we dat? Meestal draaien deze systemen al jaren zonder dat er wat betreft beveiliging naar omgekeken wordt. Dat betekent helaas ook dat niet altijd even veel aandacht wordt besteed aan de vraag of de beveiliging op het systeem aan de (huidige) regels voldoet. Met de komst van de GDPR is het zeer belangrijk dat deze check wordt gedaan. Gelukkig bestaan er ‘risk assessments’ voor een IBM i die snel kunnen worden uitgevoerd. Deze assessment biedt een prima basis om - eventueel samen met een expert - deze omgeving snel en efficiënt compliant te maken.

Meerdere tools

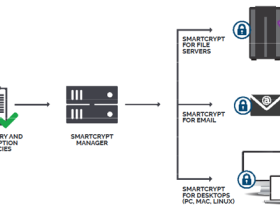

Er bestaan meerdere tools waarmee persoons- en andere gegevens kunnen worden ontdekt op zowel legacy-systemen als Windows- en Linux-omgevingen. Voor legacy-systemen bestaat deze uit encryptie en preventie. Bij legacy is vaak behoorlijk wat aan gegevens opgeslagen in de hierop geplaatste databases. Vaak bestaat er geen of onvoldoende inzicht in deze oude gegevens. In andere gevallen wordt de relevantie van deze legacy-data onderschat. Met behulp van de juiste tools kunnen deze gegevens echter worden opgespoord. Is deze data vrij toegankelijk, dan zijn dit soort tools in staat deze gegevens te versleutelen of van de juiste autorisatie te voorzien.

Preventie is ook bij legacy-systemen een goede maatregel. Mede doordat de systemen ontwikkeld zijn voor oude netwerktechnologieën (bijvoorbeeld 5252) en pas later functionaliteit voor nieuwere methodes is toegevoegd (denk bijvoorbeeld aan FTP en ODBC). Het gevolg hiervan kan zijn dat de beveiliging niet altijd zo secuur is gemaakt als deze zou moeten zijn. Ook is het voor de IT-afdeling niet altijd (meer) duidelijk welke user-profielen nog actief zijn en welke rechten deze hebben op het systeem en zijn endpoints. Een tool als een actieve firewall die op het legacy-systeem geplaatst wordt zou hiervoor een goede oplossing zijn.

Classificatie en discovery

Een belangrijke rol voor een externe expert is tevens dat deze kan adviseren over tools die gegevens classificeren en die bijvoorbeeld remediëring toepassen binnen het netwerk. Dit proces kan worden toegepast op gegevens op het moment dat ze aangemaakt worden (zeg maar: security by design). Maar het is ook mogelijk om deze regels toe te passen op bestanden die zijn aangemaakt nog voordat de classificatietool werd geïntroduceerd.

Met Data Discovery-tools kan op zoek gegaan worden naar geclassificeerde bestanden op servers en end-points. Een goede tool voor classificatie is in staat ook niet-gelabelde gegevens te ontdekken en te classificeren. Het is immers van groot belang dat er zicht is op de gegevens binnen het netwerk. Is dit zicht niet compleet, dan kunnen zich onaangename verrassingen voordoen.James Cheney is werkzaam bij SRC Secure Solutions

Meer over

Lees ook

‘ICT zorgt voor mensen’ hoofdthema van Zorg & ICT 2018

De inzet van ICT in de zorg is niet alleen nodig, het is fundamenteel. Veel zorgprofessionals worden dagelijks ondersteund door ICT in hun zorg voor patiënten en cliënten. Maar hoe draagt ICT precies bij aan een succesvolle zorgorganisatie? Welke uitdagingen komen er kijken bij zorgtransformatie en hoe zetten zorgprofessionals concrete stappen? Al1

Hoe zorgt u dat uw gegevens veilig genoeg zijn voor GDPR (AVG)?

U bent waarschijnlijk al bekend met de GDPR (AVG), de Algemene Verordening Gegevensbescherming. De wet wordt in mei 2018 effectief en introduceert zowel nieuwe rechten voor EU-burgers als nieuwe verplichtingen voor bedrijven die de persoonlijke informatie van gebruikers verzamelen, gebruiken of verwerken. Hoe beïnvloedt de GDPR uw organisatie? De1

Commvault introduceert analytics oplossing voor terugdringen van risico’s rond GDPR

Commvault introduceert zijn nieuwe ‘information governance for data privacy application’. De nieuwe applicatie is volledig geïntegreerd met het Commvault Data Platform en biedt bedrijven de mogelijkheid om risico’s op het gebied van databescherming en privacy te identificeren en reduceren om de naleving te waarborgen van de General Data Protection1