Hoe snel reageren NL-organisaties op security incidenten?

Ook als het om IT-beveiliging gaat, is voorkomen beter dan genezen. Maar als we de afgelopen jaren één ding hebben geleerd, is het wel dat incidenten hoe dan ook zullen plaatsvinden. Als organisatie moet je daar op voorbereid zijn en snel adequate maatregelen kunnen treffen. Om het reactievermogen van Nederlandse organisaties te testen, heeft Intel Security Pb7 Research gevraagd om dit uit te zoeken. Pb7 Research heeft daarom meer dan 100 Nederlandse IT-beveiligers uit grotere organisaties begin 2016 ondervraagd. En dat leidt tot zeer interessante bevindingen.

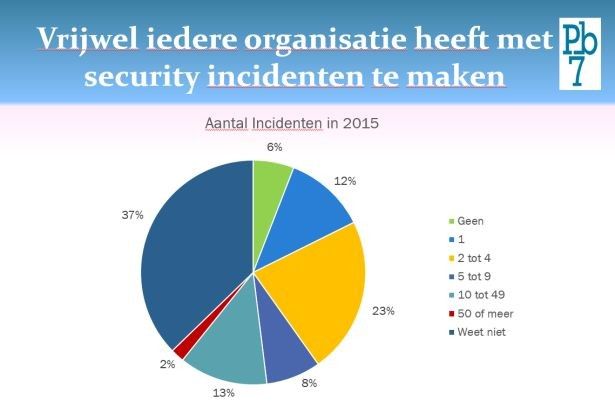

Om te beginnen, kunnen we inderdaad bevestigen dat incidenten onontkoombaar zijn. Van de onderzochte organisaties zegt 94% in 2015 één of meerdere security incidenten te hebben ervaren. Helaas moet 45% van de Nederlandse organisaties melden dat één of meerdere aanvallen ook daadwerkelijk ‘succesvol’ was en bijvoorbeeld data werd ontvreemd. Voor veel organisaties geldt dat de meeste bedreigingen afkomstig zijn van generieke malware, maar het aantal organisaties dat vooral last heeft van gerichte aanvallen, neemt behoorlijke proporties aan. Zeker als we bedenken dat deze ook zullen voorkomen bij organisaties die vooral incidenten op basis van generieke malware voorbij zien komen en meestal tot veel meer schade kunnen leiden. Het meest opvallende is echter het feit dat bijna 4 op de 10 organisaties (37%) niet eens weet of ze al dan niet het slachtoffer zijn geworden van een security incident.

Voor Wim van Campen, vice president Noord en Oost Europa voor Intel Security, is dat iets waar organisaties zich zorgen over zouden moeten maken. “We kunnen intussen wel stellen dat het volledig beschermen van alle bedrijfsinformatie tegen cybercriminelen geen haalbare kaart is. Veel zinvoller is om heel goed te weten wat er gebeurt binnen het bedrijfsnetwerk en de daarop aangesloten systemen, zodat je direct kan reageren als er iets gebeurt dat buiten het ‘normale’ valt. Dus snelle detectie en respons. Het feit dat zo vele van de ondervraagde organisaties aangeven geen idee te hebben of er in 2015 al dan niet verdachte activiteiten hebben plaatsgevonden, betekent dat er misschien nu nog steeds informatie wordt weggesluisd zonder dat ze dit door hebben. En onze ervaring leert dat een snelle reactie bij een data-inbraak of besmetting met malware juist essentieel is: hoe eerder je actie onderneemt, hoe groter de kans dat je substantiële schade voorkomt.”

Natuurlijk worden veruit de meeste aanvallen afgeslagen, maar dat er toch nog zoveel aanvallen uiteindelijk succesvol zijn, heeft vooral met twee zaken te maken: onzorgvuldigheid van gebruikers en de opkomst van geavanceerde malware die lastig is te ontdekken.

Doelgerichte aanvallen

Veel doelgerichte aanvallen zijn het gevolg van onzorgvuldigheid of ondoordachtzaamheid van gebruikers. Als je maar genoeg spearfishing berichten weet te verzenden, is er altijd wel iemand die bereid is om op een link te klikken. Om te voorkomen dat er dan schade wordt gedaan, is een snelle reactie noodzakelijk. Hoe eerder de malware wordt ontdekt, des te minder schade er kan worden aangericht. Maar ook als een aanval snel is geneutraliseerd, kan een incident doorgaan met schade aan te richten voor de organisatie. Want hoe lang duurt het eigenlijk voor de getroffen IT-services weer in de lucht zijn en betrokken bedrijfsprocessen weer normaal kunnen functioneren? En wanneer is eigenlijk het gat gedicht? Laten we het eens op een rijtje zetten:

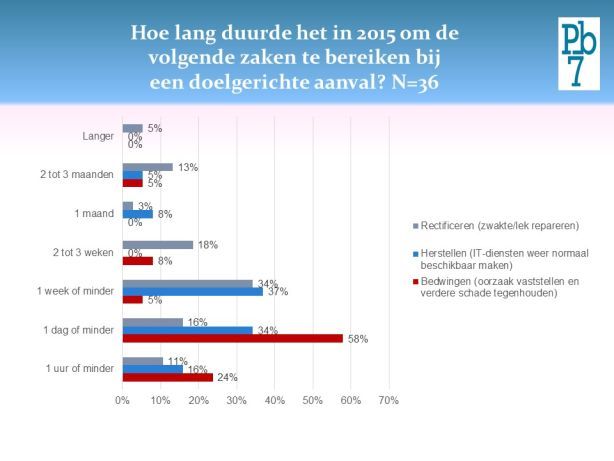

- Van de organisaties die in 2015 te maken hebben gehad met doelgerichte aanvallen, geeft 53% aan dat in ieder geval één van die aanvallen niet binnen 24 werd geïdentificeerd. Bij diverse organisaties (8%) duurde het zelfs langer dan 3 maanden voor een aanval werd ontdekt.

- Eén op de drie organisaties bleek vervolgens niet in staat om de bedreiging binnen 24 uur te neutraliseren. En 15% van deze organisaties gaf zelfs aan dat dit meer dan drie maanden duurde!

- Waar de meeste organisaties toch in staat zijn om binnen enkele uren tot 24 uur een aanval te bedwingen, duurt het normaliseren van de IT-diensten vervolgens gemiddeld enkele dagen tot een week.

- Het rectificeren duurt nog het langst: organisaties weten de gebruikte kwetsbaarheid gemiddeld pas na ongeveer een week te repareren. Voor één op de vijf geldt dat dat zelfs twee maanden of langer duurt. Al die tijd blijven organisaties dus kwetsbaar voor nieuwe aanvallen.

Wat te doen?

De meeste Nederlandse organisaties vertrouwen vooral op reactieve hulpmiddelen om het risico op en de gevolgen van doelgerichte aanvallen te minimaliseren. Navraag leert dat men vooral kijkt naar zaken als ‘ondernemen van actie om de impact te beperken’ en het ‘aanpassen van beveiligingsmiddelen om vergelijkbare incidenten in de toekomst te voorkomen’. Wat opvalt, is dat er weinig wordt gekeken naar de gevoeligheid van niet-geraakte systemen voor aanvallen en dat er maar in beperkte mate wordt gekeken naar analytische security-oplossingen. Juist om sneller aanvallen te identificeren en te kunnen reageren, zouden organisaties er veel baat bij kunnen hebben om meer of beter gebruik te maken van analytische oplossingen.

Op zich zeggen beveiligers tevreden te zijn over de analytics die men momenteel in gebruik heeft. Maar er zijn maar weinig organisaties (10%) die menen dat ze zeer effectief zijn. En er is nog een andere reden om nog eens goed naar analytische hulpmiddelen te kijken: veel organisaties hebben moeite om de ontwikkelingen op het security en cybercrime gebied goed bij te houden. Terwijl de bedreigingen steeds complexer worden, is het niet realistisch te verwachten dat het security budget even hard doorgroeit. Om een en ander bij te houden, moeten IT-beveiligers steeds efficiënter en effectiever kunnen opereren. Dat is alleen mogelijk indien ze beveiligingstaken steeds verder automatiseren en verder investeren in detectie- en analysetools.

Gebruikers

Tenslotte wijden we graag nog een aantal woorden aan de gebruikers. Terwijl de IT-omgeving en de bedreigingen steeds omvangrijker en complexer worden, geldt voor de meeste organisaties dat ze uiteindelijk vooral veel moeite hebben om de gebruiker in het zicht te houden. Aangezien de gebruiker voor de meeste organisaties de minst betrouwbare schakel is op het gebied van IT-beveiliging, is het niet voldoende om er eens in de zo veel tijd een strenge e-mail of bewustwordingstraining tegen aan te gooien. Als we accepteren dat dataverlies hoe dan ook plaatsvindt, moet deze data op dat moment dus onbruikbaar zijn. Daarnaast is het noodzakelijk om het gedrag van gebruikers beter in kaart te brengen en afwijkende gedragingen snel en automatisch te herkennen en daarop te reageren.

Peter Vermeulen, Directeur Pb7 Research

Meer over

Lees ook

Nalatigheid beveiligen softwareontwikkeling moet gevolgen krijgen

Venafi, gespecialiseerd in het beschermen van machine-identiteiten, heeft de resultaten bekendgemaakt van een onderzoek onder ruim 1.000 IT-ers en ontwikkelaars, naar de uitdagingen bij het beveiligen van softwareontwikkeling

Proofpoint Human Factor-rapport over het huidige dreigingslandschap

Proofpoint presenteert zijn jaarlijkse Human Factor-rapport. Hierin zijn de drie belangrijkste aspecten van gebruikersrisico's (kwetsbaarheid, aanvallen en privileges) uitvoerig geanalyseerd. Daarnaast beschrijft het rapport hoe de gebeurtenissen van 2020 het huidige dreigingslandschap hebben veranderd

Onderzoek Fortinet: Multicloud is de norm, 76% gebruikt meerdere cloud providers

Securityleverencier Fortinet heeft het 2021 Cloud Security Report gepubliceerd. Hierin wordt in kaart gebracht hoe ruim 500 cybersecurity-professionals (van CIO’s tot IT-managers en medewerkers van security-teams) omgaan met cyberbedreigingen die het op de cloud hebben gemunt, de manier waarop zij de cloud gebruiken en de best practices waaraan zi1