Hoe de Trusted Platform Module (TPM) onveilige wachtwoorden vervangt - Beyond Identity

Als je een Windows-of Linux-pc gebruikt, is de kans groot dat er een Trusted Platform Module (TPM) aan het moederbord van je systeem is verbonden. De TPM is een hardwaremodule die in veel lijkt op de SmartCard-chip die in je creditcard is ingebed. Die chip zorgt voor veilige authenticatie van je kaart tijdens betalingstransacties. Dat gebeurt op basis van asymmetrische cryptografie. Je zou de TPM dus kunnen zien als een SmartCard-chip die permanent aan je computer is bevestigd. En net zoals die chip je creditcard beveiligt, beschermt de TPM je computerhardware met behulp van een private en publieke encryptiesleutel.

Toepassingen van TPM’s

De TPM zag meer dan 20 jaar geleden het licht. Deze manipulatie-proof chip werd ontwikkeld voor de bescherming en het beheer van private encryptiesleutels. TPM’s zijn tegenwoordig in de meeste PC’s, netwerkapparatuur en industriële controllers te vinden. Dingen die je met een TPM kunt doen zijn onder meer:

- Encryptiesleutels beheren

- Een schijf compleet versleutelen om de toegang tot gevoelige informatie in te perken

- Smartcards, vingerafdruklezers en digitale sleutelhangers voorzien van tweestappenverificatie

- Bestanden en mappen versleutelen voor veilig toegangsbeheer

- Informatie over de status van hashwaarden opvragen voordat de harde schijf wordt uitgeschakeld om de integriteit van endpoints te waarborgen

- Voor veiliger VPN-verbindingen, toegang op afstand en draadloze toegang zorgen

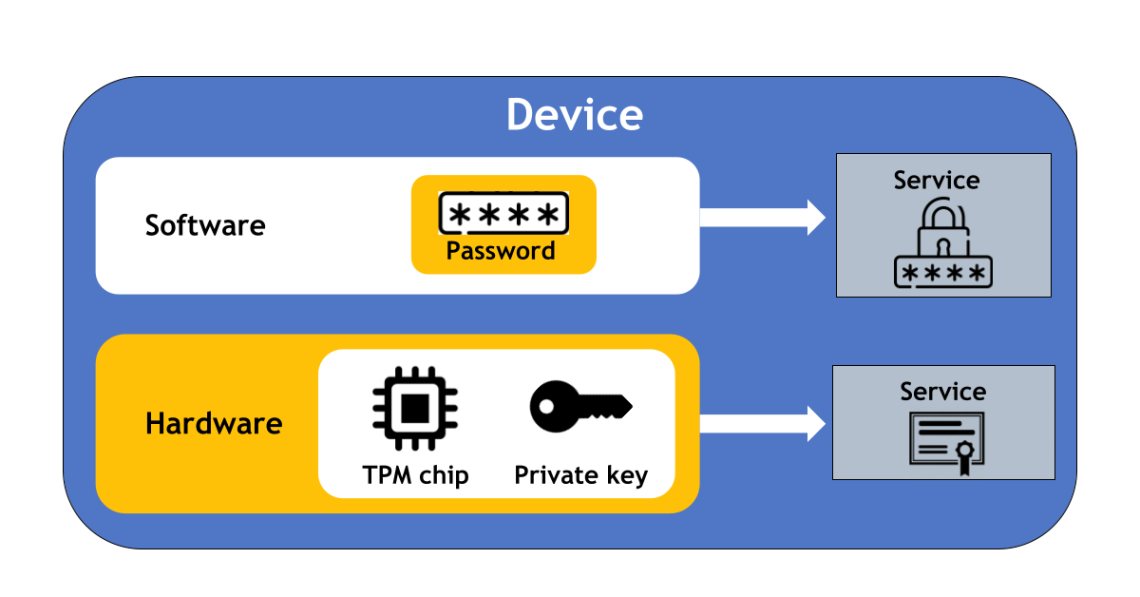

TPM zorgt voor onzichtbare en onnabootsbare authenticatie door gebruik te maken van asymmetrische cryptografie en andere branchestandaard beveiligingsprotocollen. De private encryptiesleutel wordt op de TPM opgeslagen. Deze sleutel wordt vervolgens gebruikt voor de authenticatie van digitale identiteiten bij service providers die over de publieke sleutel beschikken.

Een vergelijking van twee methoden voor de verificatie van de digitale identiteit van een gebruiker: software plus een wachtwoord (boven) versus asymmetrische cryptografie en een TPM (onder).

Het voordeel van deze aanpak is dat de private sleutel nooit wordt blootgesteld aan cyberaanvallen. Wachtwoorden kunnen daarentegen tijdens de opslag en tijdens de overdracht via het netwerk ten prooi vallen aan cyberbedreigingen. Deze geheime private sleutel ligt vast in de beveiligingsmechanismen van de TPM en kan daardoor niet benaderd worden door enige software. De sleutel wordt alleen gebruikt om het authenticatieverzoek van de service provider te beantwoorden.

Wat is het belang van de TPM?

De TPM is een veilige locatie voor de opslag van encryptiesleutels en het uitvoeren van uiterst betrouwbare cryptografische procedures. In tegenstelling tot een wachtwoord blijft de private sleutel beschermd binnen de TPM, zelfs in het geval van:

- Gegevensdiefstal (de private sleutel kan alleen door de TMP worden gebruikt)

- Een hack of infectie van het besturingssysteem

- Diefstal van de computer

De TPM biedt daarnaast krachtige bescherming van de digitale toevoerketen. Hij helpt om te controleren of er niet is geknoeid met de hardware- en softwarecomponenten van het systeem.

Een apparaat met een TPM kan cryptografisch bewijs leveren van zijn hardware-identiteit. Instellingen zoals financiële dienstverleners kunnen nagaan welk specifiek apparaat er is gebruikt voor het uitvoeren van transacties en er een audit trail voor bieden. De TPM kan in het kader van audits ook worden gebruikt om de identiteit van de firmware, het besturingssysteem en zelfs applicaties te achterhalen.

Instellingen kunnen er op die manier op vertrouwen dat transacties worden beschermd door krachtige, op encryptiesleutels gebaseerde authenticatie en dat die transacties worden uitgevoerd op een gemachtigd en met de laatste updates bijgewerkt apparaat waarmee niet is geknoeid.

Hoe veilig is een TPM?

De beveiliging die de TPM biedt is gebaseerd op een bekend concept: het beschermen van gevoelige informatie door die te isoleren van risicovolle componenten, met inbegrip van het besturingssysteem. Deze geïsoleerde omgeving wordt een Trusted Execution Environment (TEE) genoemd.

Hoewel er tal van typen en producten zijn die gebruikmaken van een TEE hebben de meeste daarvan een niet-open karakter.

- Trusted Platform Module is gebaseerd op een internationale branchestandaard die al ruim 20 jaar wordt gebruikt en publiekelijk wordt getest. Deze International Organization for Standardization (ISO)-standaard (ISO/IEC 11889) is wereldwijd geaccepteerd.

- De meeste TPM’s zijn gecertificeerd voor Federal Information Processing Standards (FIPS) 140 en getest en goedgekeurd door Common Criteria-laboratoria.

- TPM wordt genoemd als een voorbeeld van een authenticatietoken in NIST SP 800-63-3 en kan worden gebruikt als hardware voor tweestappenverificatie.

- TPM’s worden zelfs aangeraden voor gebruik in vitale infrastructuren (door ISO/IEC 62443).

Hoe Beyond Identity gebruikmaakt van de TPM

Beyond Identity gebruikt de TPM (en vergelijkbare hardwaremodules op Mac-systemen en apparaten met Android) om het gebruik van inherent onveilige wachtwoorden te vervangen door een veilige en cryptografisch bewijsbare digitale identiteit. En in tegenstelling tot wachtwoorden wordt de private sleutel in de TPM nooit blootgesteld aan applicaties of zelfs ook maar het besturingssysteem.

De fraudebestedige TPM slaat encryptiesleutels zodanig op dat ze niet kunnen worden uitgelezen of gewist. Daarmee is het gebruik van een TPM een veilige manier om de digitale identiteit van de gebruiker te beschermen en aan een apparaat te koppelen. Een TPM biedt krachtige authenticatie en van gebruikers en de mogelijkheid om de toegang tot gemachtigde apparaten te beperken.

Conclusie

Het is duidelijk dat de voordelen van het gebruik van de TPM voor de authenticatie van gebruikers en hardware ongekend zijn. Niet alleen is de TPM is een beproefde internationale standaard die al meer dan 20 jaar in de praktijk wordt gebruikt, de specificaties van de TPM en referentiebroncode zijn bovendien publiekelijk toegankelijk. Daarnaast worden de meeste TPM’s geëvalueerd op basis van nationale en internationale standaarden. Last but not least: een TPM beschermt de private sleutel tegen cybercriminelen, zelfs als die erin slagen om de controle over het besturingssysteem over te nemen.

Patrick McBride is Chief Marketing Officer bij Beyond Identity

Meer over

Lees ook

Overname CyGlass biedt WatchGuard AI-gebaseerde detectie en response

WatchGuard Technologies kondigt de overname aan van CyGlass Technology Services. CyGlass is een toonaangevende leverancier van cloud- en netwerkgebaseerde oplossingen voor detectie van en respons op dreigingen. Organisaties kunnen hiermee risico's identificeren, bedreigingen stoppen en compliance waarborgen.

ForeNova Technologies voegt SIEM-functionaliteit toe aan NDR-oplossing NovaCommand

ForeNova Technologies B.V., leverancier van cybersecurity-oplossingen die bescherming bieden voor IT-netwerken en endpoints voor middelgrote organisaties, maakt de uitbreiding bekend van NDR-oplossing NovaCommand met SIEM-functionaliteit (Security Information and Event Management). Klanten van NovaCommand kunnen deze functionaliteit als add-on afn1

DigiCert breidt beheer certificaatlevenscyclus uit voor meerdere CA's en clouds

DigiCert Trust Lifecycle Manager is uitgebreid met ondersteuning voor het beheren van de certificaatlevenscyclus van meerdere CA's, waaronder Microsoft CA en AWS Private CA. Tevens is het geïntegreerd met ServiceNow voor de ondersteuning van bestaande IT-serviceworkflows. Verder ondersteunt DigiCert Trust Lifecycle Manager de aanmelding bij een br1