Encryptie trojans en andere ransomware: zorg dat je je gegevens beschermt

Steeds meer bedrijven kregen in de afgelopen jaren te maken met ransomware en dat leidde tot verlies van zowel data als geld. Een alarmerende situatie, en de verwachting is dat het in de toekomst alleen maar erger wordt. Hoe ga je daar als organisatie mee om? Hoe voorkom je dat je voor de onmogelijke keuze komt te staan tussen zwichten voor chantage of voorgoed afscheid nemen van je bedrijfsgevoelige informatie?

Ransomware is een vorm van malware, waarbij aanvallers alle bestanden op een computer of server afschermen voor gebruikers en deze pas vrijgeven als er losgeld wordt betaald. Trojanmalware als Locky, TeslaCrypt en CryptoLocker zijn tegenwoordig de bekendste versies. Deze computervirussen komen vaak binnen via security loopholes in webbrowsers en hun plug-ins, of via per ongeluk geopende e-mailbijlagen.

Bedrijven die hun beveiliging niet op orde hebben, zien vaak geen andere keuze dan het overmaken van het geëiste bedrag. Zeker als het gaat om bedrijfskritieke data. Maar dan nog is het maar de vraag of ze de controle over hun gegevens weer netjes terugkrijgen. Veel criminelen vragen hun slachtoffers vervolgens namelijk gewoon om nóg een betaling uit te voeren, aangezien het bedrijf al heeft laten zien dat het geld over heeft voor het weer kunnen beschikken over gegevens.

Back-upmogelijkheden

Gelukkig zijn er dingen die je kunt doen om te voorkomen dat jouw bedrijf al zijn data verliest door een ransomware-aanval. Doordat je onlinecriminelen nooit met honderd procent zekerheid buiten de deur kunt houden, is het maken van back-ups een van de belangrijkste dingen die je als bedrijf kunt doen. Daarbij geldt de welbekende best practice 3-2-1-(0)-regel: er moeten minstens drie kopieën van bedrijfsdata worden gemaakt, waarvan twee op verschillende opslagmedia en één off-site. De 0 zegt dat je (zeker de belangrijke) back-upsets getest wilt hebben, en dus 0 niet-werkende back-ups wilt hebben. Ik zet een aantal mogelijkheden op een rij.

- Backup Copy Job naar harde schijf Dit is het overzetten van data van de ene locatie naar de andere via Backup Copy Job. Dit is in feite een extra back-up. In dit geval wordt een bestand niet alleen gekopieerd, de individuele herstelpunten binnen de back-up worden ook op een secundaire harde-schijfbestemming opgeslagen.Het nadeel is, dat als de eerste back-up besmet raakt met ransomware, de Backup Copy Job ook teleurstelt, omdat de gegevens dan niet kunnen worden geïnterpreteerd. En in zo’n geval is het slechts hopen dat de tweede back-up niet aan de rest van de IT-omgeving is gekoppeld.

- Externe harde schijven Je kunt ook een extern opslagmedium gebruiken als secundair archief, zoals een USB-stick. De huidige technologie kan een eerder gebruikte harde schijf herkennen en vervangt, wanneer deze wordt aangesloten, automatisch oude back-upbestanden door een nieuwe back-upreeks.Houd er wel rekening mee dat externe harde schijven regelmatig moeten worden verwisseld en niet continu op het systeem zijn aangesloten.

- Tape Tapes komen met name van pas om encryptietrojans te voorkomen. Ze maken directe datatoegang onmogelijk en beschermen dus tegen ransomware. Net als verwisselbare opslagmedia moeten tapes wel op een veilige locatie worden opgeslagen om optimale bescherming te garanderen.

- Storagesnapshots en gerepliceerde VM’s Dankzij storagesnapshots en gerepliceerde VM’s kun je profiteren van meer beschikbaarheid en manieren om de 3-2-1-(0)-regel te implementeren. Dit zijn semi-offline data-instances die malwareverspreiding tegengaan, net zoals de onderstaande Cloud Connect-technologie.

- Cloud De beste oplossing is echter complete out-of-band bescherming in de cloud. Via deze optie worden back-ups wederom met Backup Copy Job gemaakt en vervolgens automatisch via het Cloud Connect-mechanisme naar een serviceprovider verstuurd.

Andere preventieve maatregelen

Henk Arts

Henk Arts

Ook het op orde hebben van je beveiliging kan bijdragen. Dit kan namelijk voorkomen dat ransomware überhaupt je organisatie binnenkomt.

Om te voorkomen dat ransomware al teveel schade kan aanrichten in een bedrijfsomgeving, kun je restricties opleggen aan de toegangsrechten van gebruikers. Geef gebruikers bijvoorbeeld alleen toegang tot data die zij nodig hebben voor hun eigen werk, zodat bij een ransomware-aanval niet gelijk het gehele bedrijf – inclusief back-uparchieven – wordt besmet.

Daarnaast schakelen veel systeembeheerders standaard de Windows-firewall uit zodra de Windows-installatie compleet is. Dit ingebouwde mechanisme kan echter bescherming bieden tegen ransomware-aanvallen. Je doet er beter aan tijd te besteden aan het activeren en aanpassen van de regels voor binnenkomend en uitgaand verkeer in de Windows-firewall. Dit document bevat een lijst van de gebruikte poorten.

Tot slot is ook de installatie van een virusscanner met een geactiveerde realtime zoekfunctie aan te raden. Houd er wel rekening mee dat virusscanners vaak uitgebreide toegang tot een systeem krijgen, waardoor ze services kunnen blokkeren. Dit artikel uit de kennisbank biedt informatie over de uitzonderingen die moeten worden gemaakt.

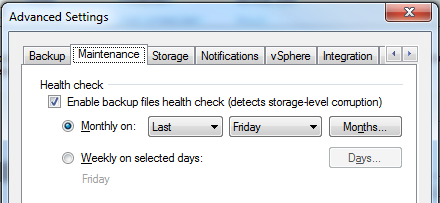

Back-up health check

Tegenwoordig zijn moderne availability-oplossingen vaak uitgerust met back-up files health check, waardoor ze door hebben als de back-upset ‘besmet’ is. Zorg er in dat geval voor dat verlopen retentiepunten niet opgeschoond worden, zodat je nog naar oudere punten terug kunt.

Als de software hier niet over beschikt, zorg er (indien mogelijk) dan voor om de back-up target niet mounted te houden, zodat het lastiger is om even snel bij deze data te kunnen…

Begin vandaag nog

De meeste bedrijven zijn zich wel bewust van de risico’s van ransomware en nemen zich voor om veiligheidsmaatregelen te treffen. Maar met goede voornemens alleen kom je er niet. Maak daarom tijd voor preventieve beveiliging en back-ups, en zorg er liever nog vandaag dan morgen voor dat je gegevens veilig zijn – voor het te laat is.

Henk Arts, Systems Engineers Manager bij Veeam

Meer over

Lees ook

Proofpoint's 2024 State of the Phish rapport: 69% van Nederlandse werknemers gokt met security van organisaties

Proofpoint, publiceert vandaag de tiende editie van het jaarlijkse State of the Phish-rapport. Hieruit blijkt dat meer dan twee derde (69%) van Nederlandse werknemers hun organisaties bewust in gevaar brengt. Dit leidt tot ransomware- of malware-infecties, datalekken of financieel verlies. Ondanks een lichte daling van succesvolle phishing-aanvall1

Politiediensten halen LockBit infra offline

Op 20 februari 2024 hebben Europol, de Nederlandse Politie en politiediensten uit tien landen met een grote verstoringsactie 34 servers uit de lucht gehaald van de ransomware groepering LockBit.

Onderzoek Proofpoint: TA571 levert IcedID Forked Loader

Onderzoekers van Proofpoint ontdekten dat TA571 de Forked-variant van IcedID levert in twee campagnes. Dit vond plaats op 11 en 18 oktober 2023. Beide campagnes bevatten meer dan 6.000 berichten die allemaal een impact hadden op meer dan 1.200 klanten in verschillende sectoren verspreid over heel de wereld.