Encrypted Traffic Analysis wordt onmisbaar

Hoewel het meeste Internet-verkeer tegenwoordig versleuteld is, slagen hackers er nog steeds in daarvan misbruik te maken. Software voor het besturen van botnets en malware wordt er namelijk vaak in verborgen. Als een computer plotseling begint te communiceren op basis van een verouderd encryptie-algoritme, is deze waarschijnlijk gehackt. Hetzelfde risico loopt u met onbetrouwbare servercertificaten. De mogelijkheid om versleutelde communicatie te analyseren wordt binnenkort onmisbaar voor een effectieve handhaving van het securitybeleid.

In 2017 werd nog maar de helft van al het internet-verkeer versleuteld verzonden, tegenwoordig ruim 80%. Gezien die snelle toename besteden de verantwoordelijke managers voor security- en risicomanagement van organisaties er meer aandacht aan. Encryptietechnologie maakt het voor traditionele security-systemen, zoals firewalls, moeilijker om cyber-dreigingen tegen te houden. Wie echter onvoldoende inzicht heeft in wat er mogelijk in alle datapakketten verborgen is, kan het bedrijfsnetwerk en individuele werkstations niet meer beschermen tegen malware.

Voorbeeld

Anticiperend op het toenemend versleuteld internet-verkeer heeft een aantal securityleveranciers nieuwe analysefuncties aan hun monitoring tools toegevoegd. Flowmon biedt deze functionaliteit al sinds augustus 2018, zodat de gebruikers ervan verborgen malware snel kunnen detecteren. Versleutelde content is echter niet te bekijken zonder deze te decrypten. Daarom is het belangrijk zoveel mogelijk gerelateerde informatie te bemachtigen voordat de communicatie wordt versleuteld. Dat kan bijvoorbeeld op het moment dat de verbinding tot stand wordt gebracht en de encryptiesleutels en certificaten worden toegevoegd.

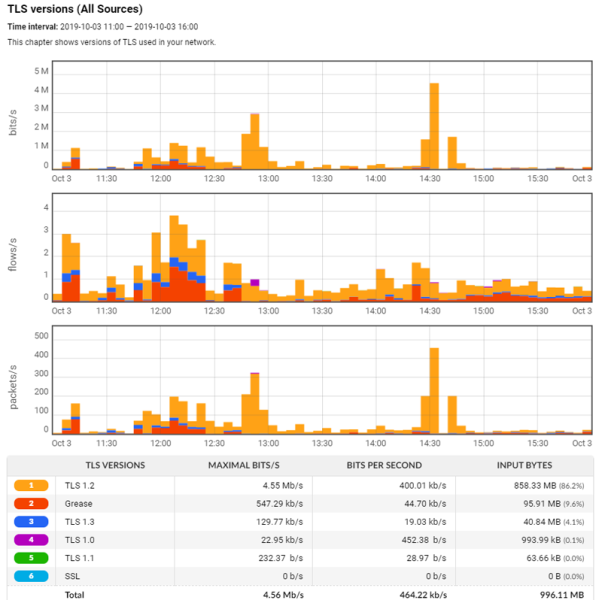

Een voorbeeld van zo’n belangrijk moment is de zogeheten ‘SSL/TLS-handshake’. Tijdens het opzetten van die beveiligde communicatie zijn diverse TLS-parameters zichtbaar en te analyseren. Zoals de versie van het TLS-protocol dat de server gebruikt, de encryptieset, servernaam indicatie (SNI), de verstrekker en geldigheid van het certificaat, de public key, JA3-fingerprint en andere. Die data is te analyseren voor het beter managen van de security. Bijvoorbeeld door notificaties van alle veranderingen te ontvangen, of alerts automatisch te koppelen aan andere acties, zoals het draaien van een userscript, de syslog verzenden etc.

Malware detecteren met JA3

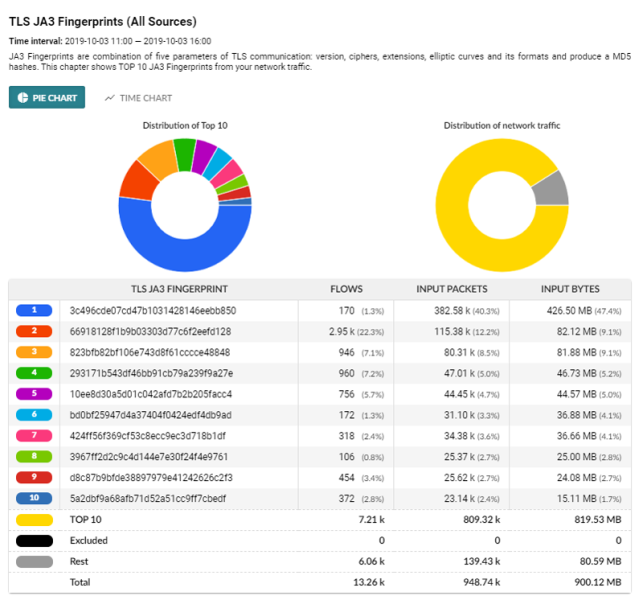

Het analyseren van JA3-fingerprints is een eenvoudige methode voor het detecteren van malware en process IoC (Indicator of Compromise). Op vergelijkbare wijze zijn ook SSL/TLS-fingerprints op elk platform te creëren. Met JA3-fingerprints is malware effectiever te ontdekken dan het monitoren van IP of domein IoC’s. Mede omdat die methode niet afhankelijk is van malware die DGA (Domain Generation Algorithms) of veranderende IP-adressen gebruiken. Omdat JA3 de applicaties direct herkent, is ook malware te detecteren op basis van hoe applicaties communiceren, in plaats van wat. Flowmon benut de publiekelijke database met JA3-fingerprints, voor het detecteren van mogelijke bedreigingen in versleutelde communicatie.

Security policies auditen

Veel organisaties vertrouwen op HTTPS-communicatie en de bijbehorende certificaten uitgegeven door CA’s, om hun interne communicatie en webservices te beveiligen. Daarom is het belangrijk de geldigheid van alle uitgegeven certificaten te monitoren om te voorkomen dat er na het verlopen daarvan onveilig wordt gecommuniceerd. Dat is eenvoudig te realiseren door het versleuteld verkeer te analyseren, omdat dan tevens de expiratiedata van certificaten zichtbaar worden. Ook de zwakkere TLS 1.0-encryptie is op die manier te zien, waardoor tijdig benodigde verbeteringen zijn door te voeren.

Flowmon’s platform analyseert versleuteld netwerkverkeer op twee niveaus. Het eerste niveau richt zich op het evalueren van de gebruikte cryptografie, waaronder de versie van het SSL/TLS-protocol en de cybersuite (algoritmes, sleutellengtes en certificaten). De tweede op het monitoren van de security in realtime, waaronder de JA3-fingerprints voor het identificeren van malware en geïnfecteerde computers, ALPN voor het identificeren van de protocollen in versleutelde communicatie, het onderzoeken van de SNI en nog een aantal andere parameters.

Strategische verandering nodig

Om alle digitale communicatie op een betrouwbare wijze te blijven beschermen tegen cyberdreigingen is het nodig security-oplossingen te implementeren die functionaliteit bieden voor gedragsanalyse, kunstmatige intelligentie en inzicht in versleutelde communicatie. Deze oplossingen kunnen namelijk malware in realtime detecteren, zonder de netwerk- en applicatieperformance te belemmeren. Verder is er ook een strategische verandering in het securitybeleid nodig, dat nu teveel gericht is op het voorkomen van ‘man-in-the-middle’ aanvallen en diefstal van bedrijfsinformatie.

Nieuwe securitytechnologie wordt binnenkort ook onmisbaar vanuit het compliancy- en auditingperspectief. Daarmee kunnen organisaties namelijk certificaten detecteren die niet meer aan het bedrijfsbeleid voldoen, of verlopen zijn, de sterkte van gebruikte encryptietechnologie managen en kwetsbaarheden gerelateerd aan de encryptie ontdekken. Veel organisaties hebben daar nog onvoldoende inzicht in, of het kost ze te veel tijd en geld om de gedetailleerde realtime inzichten te krijgen.

Tonny van der Cammen, presales engineer Benelux bij Flowmon Networks