De evolutie van phishing-kits

Nieuwe technieken voor phishing-kits vergroten kans op infectie

De tijd dat een phishing-kit slechts uit een enkele webpagina bestond, bedoeld om de (inlog)gegevens van gebruikers te verkrijgen, is voorbij. Phishing-kits zijn veel geavanceerder geworden om de kans op detectie te verkleinen. ThreatLabZ-onderzoekers van Zscaler hebben in kaart gebracht welke nieuwe technieken aanvallers gebruiken om meer legitiem te lijken en onopgemerkt te blijven.

Technieken om meer legitiem te lijken

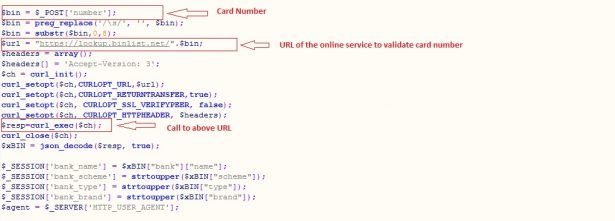

1. Verificatie van bankpasnummers

Veel phishing-campagnes gerelateerd aan banking, online shoppen of account upgrades vragen slachtoffers om hun betaalgegevens in te vullen voor het voltooien van een betaling. De toegestane lengte van het kaartnummer (debit- of creditcard) wordt dan vaak beperkt tot het invoeren van 16 getallen. In sommige gevallen gaan aanvallers nog een stap verder door online verificatie-services te gebruiken om te checken of het slachtoffer de juiste betaalgegevens invoert. Veel online services bieden namelijk API’s aan om het IIN (Issuer Identification Number) van een kaart te controleren.

Afbeelding: Verzoek om IIN-informatie van de creditcard te controleren in de source code van een phishing-pagina

Afbeelding: Verzoek om IIN-informatie van de creditcard te controleren in de source code van een phishing-pagina

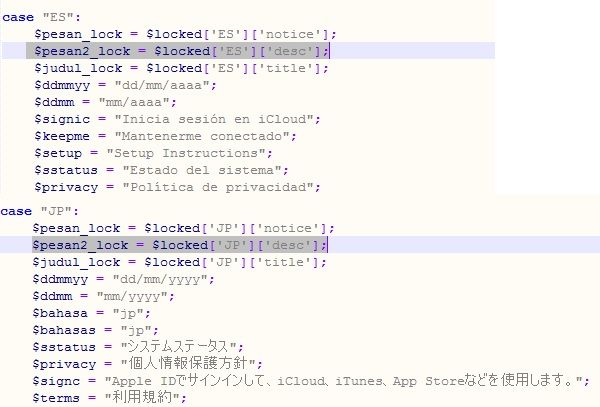

2. Taal van de phishing-content gebaseerd op geo-locatie van slachtoffers

De meeste phishing-campagnes worden opgezet in één taal. Dergelijke phishing-pagina’s werken dan alleen in een bepaald land of specifieke regio. Waar legitieme websites vaak ‘gelokaliseerd’ worden in meerdere talen, zijn er inmiddels ook enkele phishing-campagnes die phishing-content tonen afhankelijk van de geografische locatie van het slachtoffer. De taal wordt vastgesteld op basis van het IP-adres.

Afbeeldingen: Alle main strings in de phishing-pagina zijn variabel en tonen waarden die locatie-afhankelijk zijn (SE / Spaans links, JP / Japans rechts)

Afbeeldingen: Alle main strings in de phishing-pagina zijn variabel en tonen waarden die locatie-afhankelijk zijn (SE / Spaans links, JP / Japans rechts)

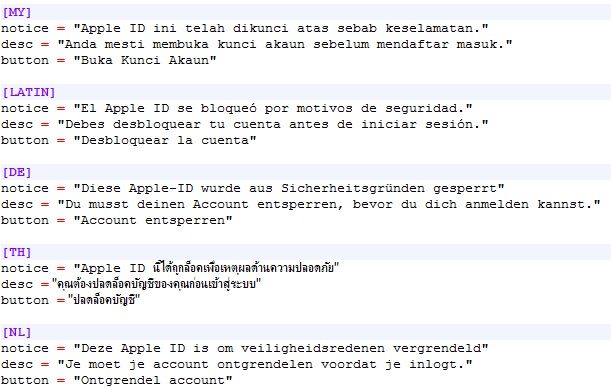

Afbeelding: Waarden van de phishing-pagina (titel, kop en verzendknop), afhankelijk van de geografische locatie

Afbeelding: Waarden van de phishing-pagina (titel, kop en verzendknop), afhankelijk van de geografische locatie

Technieken om onopgemerkt te blijven

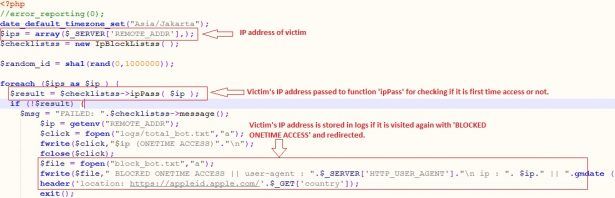

1. Slechts eenmalig toegang verschaffen

ThreatLabZ heeft phishing-pagina’s ontdekt die slechts eenmalig te raadplegen waren; de gebruiker wordt ge-redirect naar een andere website wanneer hij de pagina opnieuw bezoekt.

Afbeelding: Het IP-adres van het slachtoffer wordt opgeslagen na controle of het zijn eerste bezoek betreft

Afbeelding: Het IP-adres van het slachtoffer wordt opgeslagen na controle of het zijn eerste bezoek betreft

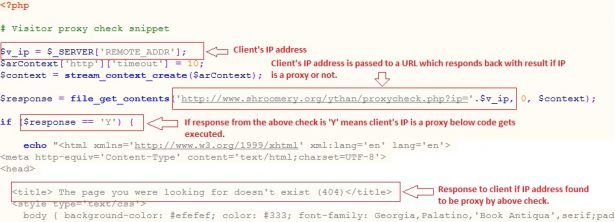

2. Proxy-check via online services

Veel phishing-kits gebruiken sinds kort een hardgecodeerde lijst van op de zwarte lijst gezette IP-adressen, user-agents en hostnames die security-onderzoekers en -bedrijven gebruiken. Als de client verbinding probeert te maken met zo’n IP-adres of user-agent van de zwarte lijst, dan zal de phishing-content niet worden getoond. In sommige gevallen wordt, naast de lijst van hardgecodeerde IP-adressen, ook het IP-adres van de client gecontroleerd op het gebruik van online services om te achterhalen of het een proxy betreft.

Afbeelding: De source code gebruikt een online service om het IP-adres te controleren op een proxy

Afbeelding: De source code gebruikt een online service om het IP-adres te controleren op een proxy

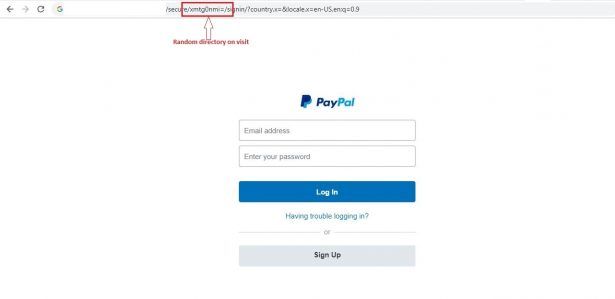

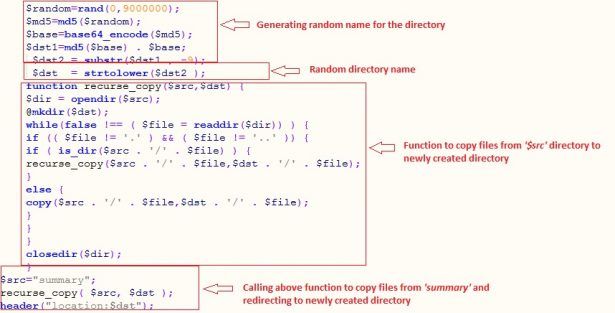

3. Nieuwe, willekeurige name directory genereren bij elk bezoek

Sommige phishing-pagina’s worden bij elk bezoek gehost op een unieke random directory om de kans op ontdekking te verkleinen.

-

Afbeelding: Willekeurige name directory van een phishing-pagina

Afbeelding: Willekeurige name directory van een phishing-pagina -

Afbeelding: Source code voor het genereren van een willekeurige name directory bij elk bezoek

Afbeelding: Source code voor het genereren van een willekeurige name directory bij elk bezoek

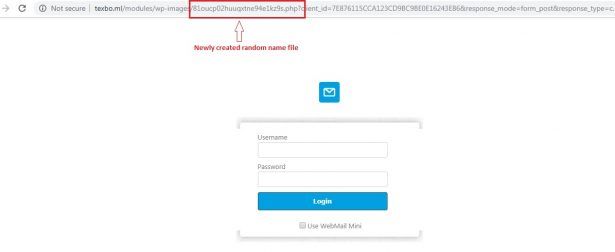

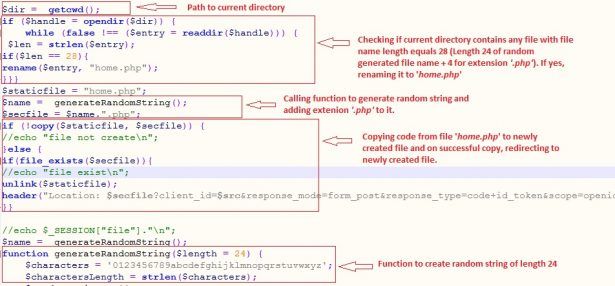

4. Nieuwe, willekeurige name file genereren bij elk bezoek

Een aantal phishing-kits genereert bij elk bezoek een nieuwe willekeurige name file om de kans op ontdekking te verkleinen.

-

Afbeelding: Willekeurige name file in de URL van een phishing-pagina

Afbeelding: Willekeurige name file in de URL van een phishing-pagina -

Afbeelding: Source code voor het genereren van een willekeurige name file bij elk bezoek

Afbeelding: Source code voor het genereren van een willekeurige name file bij elk bezoek

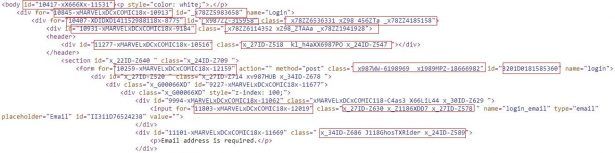

5. Willekeurige waarden voor HTML-attributen bij elk bezoek

Sommige phishing-pagina’s genereren willekeurige waarden voor HTML-attributen bij elk bezoek.

Afbeelding: Willekeurig gegenereerde waarden voor HTML-attributen

Afbeelding: Willekeurig gegenereerde waarden voor HTML-attributen

Leer medewerkers phishing-pagina’s en -mails herkennen

Deepen Desai, vice president Security Research bij Zscaler, adviseert organisaties het volgende: “Security-trainingen voor medewerkers zijn belangrijk, aangezien zij vaak getarget worden via e-mails met links naar phishing-pagina’s. Medewerkers moeten ervoor waken dat zij klikken op links in ongevraagde e-mails of dat ze online zomaar hun betaalgegevens achterlaten, zeker wanneer het een onbekende externe afzender betreft.”