Wachtwoordloze authenticatie tot een realiteit maken

In 2016 ging bijna twee derde van de beveiligingsincidenten volgens Verizon's 2016 Data Breach Investigations Report gepaard met het gebruik van standaard, zwakke of gestolen inloggegevens. Zelfs de sterkste en meest complexe wachtwoorden zullen niet voldoende zijn wanneer zij worden gecompromitteerd. Het valt niet te ontkennen dat we af moeten van onze afhankelijkheid van het wachtwoord als primair middel voor authenticatie - maar hoe gaan we daar komen?

Reinier Landsman, Managing Partner bij Cert2Connect

Reinier Landsman, Managing Partner bij Cert2Connect

Het wachtwoord mag dan niet de wortel van alle kwaad zijn, maar het is vandaag de dag onmiskenbaar de oorzaak van vele ernstige problemen voor organisaties. De top twee nadelen alleen al zijn voldoende reden om het wachtwoord af te schaffen: het ernstige risico van beveiligingslekken en de hoge kosten. Organisaties proberen vaak dit risico te beperken door het implementeren van een sterkere wachtwoord complexiteit en het vaker moet wijzigen van wachtwoorden. Helaas, deze benadering veroorzaakt veel meer een toename van de helpdeskkosten en de frustratie bij de gebruiker dan het doet om de veiligheid daadwerkelijk te verbeteren. Proberen om de wachtwoorden robuuster te maken door toevoeging van een tweede factor, zoals op kennis gebaseerde antwoorden (KBAs), eenmalige wachtwoorden via tekst/SMS (OTPs) en hardware tokens, kan een aanzienlijke verhoging van de lasten voor de gebruikers en je budget betekenen, maar kan niet de beveiliging leveren die nodig is tegen moderne cyberdreigingen.

2-factor authenticatie

De algemene consensus lijkt te zijn dat 2-factor authenticatie het antwoord is op onze authenticatie behoeften, of we nu consumenten sites in ons persoonlijke leven bezoeken of ons aanmelden bij enterprise-infrastructuur en applicaties op het werk.

Maar is 2-factor authenticatie echt genoeg? Er zijn goed gedocumenteerde hacks in omloop met beschrijvingen van veel populaire 2-factor methoden gevoelig voor onderschepping. De kern van de zaak is dat een tweede factor op zich je voor een deel zal beschermen, maar niet altijd. Als 2-factor authenticatie al gebroken is, waarom haasten organisaties zich nog steeds naar een gebroken beveiligingsmodel? Misschien is het een gevolg van de perceptie dat alles wat we bovenop gebruikersnaam en wachtwoord doen een goede maatregel is. Maar we kunnen het beter doen.

2-factor authenticatie uitdagingen dragen bij aan frustratie bij gebruikers en verslechtering van de gebruikersbeleving. Dit leidt tot pogingen om de ingevoerde beveiligingsmaatregelen te omzeilen, wat resulteert in een oplossing die slechts een ergernis is en vaak niet meer veilig is. Het plaatsen van 2-factor authenticatie voor iedere toepassing is een enorme overhead, niet alleen voor de eindgebruiker maar ook voor de beheerders en applicatie teams belast met het configureren van systemen.

Adaptieve authenticatie oplossingen

We moeten aandringen op oplossingen die van nature niet statisch zijn, die zich herpositioneren op basis van informatie gepresenteerd als onderdeel van een authenticatie-workflow. Denk hiervoor aan adaptieve authenticatie oplossingen die niet alleen in staat zijn om het verloop van een authenticatie poging te veranderen, maar ook verificatiemethoden ondersteunen met behulp van real-time contextuele informatie.

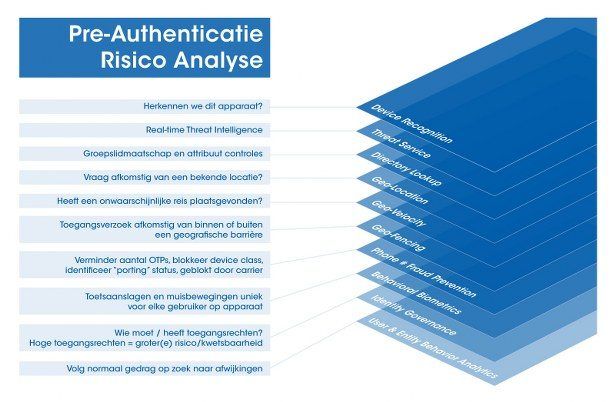

De mogelijkheid van op elkaar gestapelde intelligentie om niet alleen dynamische beslissingen aan te sturen, maar uiteindelijk ook te zorgen voor een risicoscore en audit trail, biedt een krachtige oplossing die zich aanpast overeenkomstig de context van de gebruiker die zich wil aanmelden. Lagen zoals apparaat herkenning, IP reputatie, geo-location, geo-velocity, geo-fencing, groepen, rechten, toegangshistorie en biometrisch gedrag zorgen dat een dwingende risicoscore het authenticatie verificatieproces aanstuurt.

Deze lagen helpen een organisatie om een strategische diepgaande defensieve authenticatie-oplossing te bouwen die niet alleen de hackers buiten houdt en de 2-factor authenticatie methoden beschermt, maar ook de gebruikersbeleving verbetert en ergernis wegneemt. Met behulp van dezelfde vergaarde informatie tijdens de Pre-Authenticatie Risicoanalyse kunnen we nu een gebruiker gecontroleerde toegang geven zonder dat er extra authenticatie uitdagingen vereist zijn. De gebruiker zal alleen worden bevraagd wanneer dat nodig is, indien een risico-indicator dat voorschrijft. Dit stelt ons in staat om aan het gebroken model van alleen 2-factor authenticatie te ontsnappen naar een model dat onzichtbaar en continue authenticatie biedt.

SecureAuth Identity Provider

De SecureAuth Identity Provider oplossing biedt een dergelijke multi-gelaagde benadering. Op basis van apparaat instellingen kan de IdP een uniek apparaat profiel aanmaken voor elke gebruiker, met behulp van instellingen zoals web browser, taal, geïnstalleerde lettertypen, browser plugins, IP-adres, schermresolutie, en veel meer. Het IP-adres van de gebruiker wordt onderzocht om te bepalen of het wordt geassocieerd met hackers of cybercriminelen, afwijkend gedrag of zwarte lijsten van IP-adressen.

De IdP weet waar gebruikers zich bevinden wanneer zij zich aanmelden en kan aanvallen dwarsbomen op basis van locatie of blokkeren wanneer iemand in Amsterdam werkt er binnen 10 minuten vanuit Parijs geprobeerd wordt in te loggen. Verzoeken om toegang kunnen verschillend behandeld worden afhankelijk van een bepaalde geografische barrière. Bovendien kunnen toegangsverzoeken van telefoonnummers worden geblokkeerd, vanuit bepaalde telecomoperators, per telefoontype en kan het aantal eenmalige wachtwoorden toegestaan in een bepaald tijdsbestek beperken. De IdP is tevens in staat om toegangsverzoeken anders te behandelen van gebruikers met rechten op gevoelige informatie of wanneer het gedrag van de gebruiker afwijkt van het normale. De ultieme laag in beveiliging is biometrisch gedrag, dat een sjabloon creëert op basis van hoe een gebruiker werkt met zijn apparaat waaronder toetsaanslagen en muisbewegingen.

De sleutel is om in staat te zijn niet alleen te reageren op cyberdreigingen wanneer ze veranderen en zich aanpassen (nieuwe lagen), maar ook aan de eisen van de gebruiker, aangezien zij in de tijd ook veranderen. De trend is een daadwerkelijk flexibele authenticatie oplossing waarmee organisaties vóór blijven op de hackers zonder te worden opgesloten in een gebroken 2-factor authenticatie model.