Met effectieve detectie beperk je de gevolgen van Cybercrime aanzienlijk!

Malware wordt steeds geavanceerder en reguliere beveiligingsmethodieken zijn niet meer in staat om organisaties hier adequaat tegen te beschermen met alle gevolgen van dien. Door het slim en praktisch inzetten van Threat Intelligence heeft u belangrijk gereedschap in handen om de steeds veranderende malware en aanvalstechnieken te detecteren.

Threat Intelligence is opgebouwde kennis over actuele dreigingen, bestaande uit hoe men een dreiging kan herkennen, wat de context van de dreiging inhoudt en hoe het zich manifesteert. Ook wordt advies gegeven welke acties een organisatie moet nemen om de dreiging het hoofd te bieden.

Afgelopen jaren is de ontwikkeling in threat intelligence geëxplodeerd. De belangrijkste drijfveer hiervoor is dat men antwoorden wil op de nieuwe manieren waar hackers gebruik van maken om systemen en netwerken succesvol te infecteren. Met maatwerk malware, het gebruik van SSL-versleuteling voor distributie en het omvormen van oude en bestaande malware wordt detectie van de code zelf voorkomen en zijn hackers steeds vaker in staat systemen te besmetten. Het tijdperk dat met reguliere antivirusoplossingen besmettingen kunnen worden voorkomen ligt inmiddels achter ons. Ieder zichzelf respecterende fabrikant van firewalls, IDS en endpoint detectie oplossingen zet zwaar in op het continu verbeteren van threat intelligence om detectie van symptomen van infecties te kunnen waarnemen. Ook is een groot aanbod ontstaan in betaalde feeds en open source feeds van Threat Intelligence. Voor grote bedragen (tonnen per jaar) kunnen organisaties zich abonneren op commercieel verkrijgbare feeds. Maar ook zijn in de open source wereld communities actief om waardevolle content te creëren voor goede detectie zonder dat er kosten aan zijn verbonden. Er zijn zelfs applicaties te koop die meerdere threat intell feeds kunnen koppelen, ontdubbelen en verrijken.

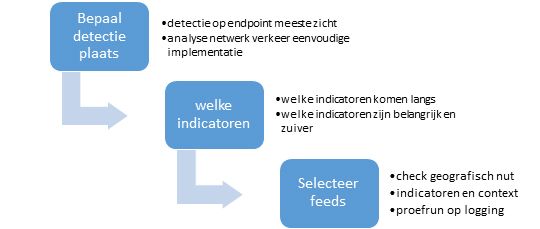

Het razendsnel toepassen van indicatoren uit nuttige feeds is een van de belangrijke antwoorden op de steeds veranderende malware en aanvalstechnieken die hackers gebruiken. Voor een bedrijf, dat zijn detectie mogelijkheden wil verbeteren, is het maken van een goede (laat staan onderbouwde) keuze lastig te maken. Wat is de meest effectieve plaats om indicatoren van malware of andere aanvallen te detecteren? Endpoints (servers en eindgebruikerssystemen) zijn vaak het doelwit van hackers. Daarom zijn deze endpoints de ideale plaats om indicatoren waar te nemen. Implementatie van endpoint detectie oplossingen heeft echter de nodige impact aangezien iedere endpoint uitgerust moet worden met een stukje software om de detectie mogelijk te maken.

Een detectie mogelijkheid met veel minder impact is om de datastroom tussen de gebruikers en het Internet te analyseren waardoor geen noemenswaardige wijziging hoeft plaats te vinden. In deze datastroom komen veel soorten gegevens voorbij waarop matching met indicatoren mogelijk is. Ook andere netwerk segmenten kunnen voor analyse in aanmerking komen indien ze potentieel deel kunnen uitmaken van aanvalsscenario’s. Als de gewenste plaats voor detectie is bepaald kan de keuze gemaakt worden voor een passende detectie oplossing. Vooral voor endpoint detectie en preventie is de markt sterk in ontwikkeling. Het uitvoeren van een test in een gescheiden omgeving waarbij ook daadwerkelijk systemen besmet mogen raken is eigenlijk de enige methode om producten goed te kunnen vergelijken en de vele beloftes te toetsen. Indien de keuze voor netwerk analyse wordt gemaakt, zijn hier verschillende oplossingen voorhanden die vaak via een Proof of Concept kunnen worden beproefd. Voor oplossingen zoals endpoint detectie, netwerk detectie en SIEM is het belangrijk om na te gaan of externe threat intelligence feeds kunnen worden toegepast in het product. Ondersteuning van het STIX formaat en aansluitingsmogelijkheden op een TAXII server zijn gangbare standaarden voor vendor onafhankelijke uitwisseling van informatie. Nadat de passende oplossing is gekozen voor detectie op de gewenste plaats, kunnen de threat intelligence feeds worden geselecteerd voor de meest optimale detectie. Hierbij is van belang dat de feed indicatoren levert voor zo veel mogelijk gegevens op het detectiepunt. Daarnaast is belangrijk dat de feed ook context informatie biedt over de betekenis van de gedetecteerde dreiging. Er zijn ook nogal wat feeds die gericht zijn op de Amerikaanse of internationale markt die niet bij voorbaat erg efficiënt fungeren op dreigingen die op Nederland zijn gericht. Voor een grondige onderbouwde selectie kunnen op basis van historische logging door enkele bedrijven passende feeds worden aangereikt. Hierbij geldt wel dat gegevens uit het verleden geen garantie zijn voor detectie in de toekomst.

Een laatste te noemen belangrijke meerwaarde voor een threat intel feed is dat false positives beperkt blijven. Security analisten en operators kunnen dus effectief hun werk doen en zich focussen op de echte dreigingen en niet met het onderzoeken of een melding daadwerkelijk een echte dreiging is. Dit levert aanzienlijke tijdswinst op en een hogere graad van beveiliging. Organisaties kunnen zich dan met vertrouwen met hun core business bezighouden!

Michiel Monchen, Manager Security Operations Center Nováccent