Informatiebeveiliging in de praktijk: Mission (Im)Possible?

Hoe ga ik alle securityrisico’s van de organisatie in kaart brengen en deze mitigeren? Hoe ga ik het hoofd bieden aan de steeds complexere externe en interne dreigingen? Hoe kan ik tegelijkertijd meewerken aan business groei van de organisatie?

Essentiële en herkenbare vragen voor iedere Corporate Information Security Officer (CISO) van een willekeurige organisatie. Is Informatiebeveiliging inderdaad een ‘Mission Impossible’ of kan informatiebeveiliging wel degelijk goed functioneren? In dit artikel zal ik bovenstaande vragen beantwoorden en tegelijkertijd toelichten wat mijn aanpak is waardoor een ogenschijnlijke ‘Mission Impossible’ kan worden gewijzigd in een ‘Best Mission Possible’.

Ondanks het feit dat er vele boeken zijn verschenen over informatiebeveiliging, heb ik (als CISO van LeaseWeb) nog geen enkel boek gevonden met een pragmatische aanpak die ik één-op-één kan toepassen. Aangezien ik ook dezelfde vragen tegenkwam in mijn functie, heb ik besloten om op basis van mijn eigen ervaringen/‘best practices’ en gebruik makend van bewezen frameworks een simpele ‘CISO methodiek’ te ontwikkelen.

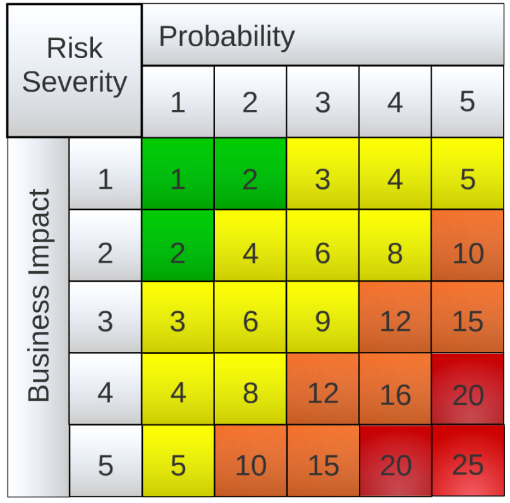

Deze methodiek begint met een gedegen risico assessment over de gehele breedte van de organisatie. Al het personeel wordt uitgenodigd voor deelname aan risk workshops, waarin het personeel in teams/afdelingen en d.m.v. brainstorm & discussie sessies de risico’s benoemt. Vervolgens wordt er per risico bepaald wat de waarschijnlijkheid (probablity) en het gevolg (impact) kunnen zijn. Per risico wordt er dus een ‘risicowaarde’ gegeven. Zie onderstaande tabel.

De tweede stap in de methodiek is het bepalen van de ‘risk appetite’ van de Board of Directors (hierna: management). Van belang is dat het management van een organisatie aangeeft, hoeveel risico zij bereid is te lopen. Deze ‘risk appetite’ vormt namelijk één van de fundamenten voor de security aanpak. Op basis van deze ‘risk appetite’ kan de CISO zijn gewenste eindstadium van de security bepalen. Wat moet er worden opgelost om na een afgesproken periode op een bepaald ‘rest-risico’ te belanden? Tevens kan de CISO bepalen wat de kosten zijn om de risico’s op die bepaalde waarde te mitigeren.

De vervolgstap is dat wordt bepaald welke risico’s in welke mate en met welk prioriteit moeten worden gemitigeerd. Deze eerste stappen zijn op zich standaard werk voor een CISO en tot zover niets nieuws.

Om de risico’s te mitigeren, wordt gebruik gemaakt van de ISO 27001. Ieder risico valt namelijk binnen één of meerdere ISO domeinen en is met ISO controls in zijn geheel of gedeeltelijk te mitigeren. De hamvraag is nu: hoe kan ik de ISO standaard inzetten tot een pragmatische tool i.p.v. een ‘papieren tijger’ bedoeld voor audits? Deze vraag heb ik beantwoord door de koppeling te maken met het Department of Energy Cyber Security Maturity Model (DoECSM2), waarin ik een volwassenheidsniveau/maturity level koppel aan ieder control van de ISO standaard. In het DoECSM2 zijn niveaus ingedeeld van Maturity Indicator Level (MIL) 0 t/m MIL 3. Zie onderstaand overzicht.

| Level | Characteristics |

| MIL0 | Practices are not performed |

| MIL1 | Initial practices are performed but may be ad hoc |

| MIL2 | Practices are documented Standards or guidelines are used to guide practice implementation |

| MIL3 | Activities are guided by policy (or other directives) and governance Personnel performing the practice have adequate skills and knowledge |

Zoals aangegeven hebben wij nu een overzicht van alle risico’s (afkomstig van de risk assessment workshops) en gecategoriseerd per ISO 27001 domein. Vervolgens gaan wij ieder risico mitigeren met één of meerdere ISO 27001 controls, waarbij ieder control een bepaald maturity niveau (MIL) heeft. Met andere woorden: aan de hand van de verschillende maturity niveaus kan dus worden bepaald in hoeverre een control daadwerkelijk ‘werkt’. Heeft een control een MIL 0, dan betekent dit dat dit control niet aanwezig is en dus geen invloed heeft op het risico. Heeft een control een MIL 3, dan betekent dit dat deze control is gedocumenteerd, regelmatig wordt gecheckt en daadwerkelijk ‘werkt’. Een control met een MIL 3 zal dus het risico aanzienlijk beperken. Op deze manier kunnen alle risico’s en hun controls in kaart worden gebracht en wordt de algemene security posture van de organisatie in één keer duidelijk.

Nadat de maturity van de individuele controls bekend zijn, kan het maturity niveau per ISO domein worden bepaald. Hierdoor kan dus een overkoepelend overzicht worden gegeven van alle 14 ISO 27001 domeinen en hun maturity niveau. Dit overzicht is nodig om te kunnen bepalen wat de huidige en toekomstige/gewenste security posture van de organisatie als geheel is.

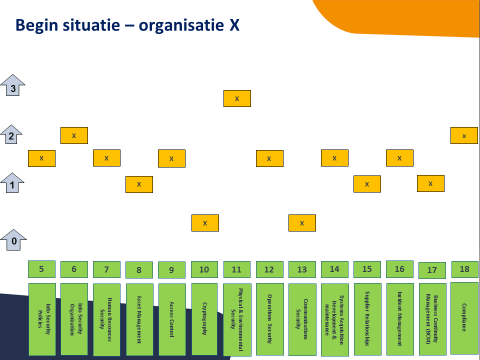

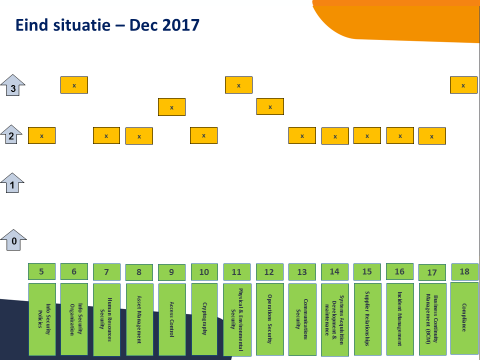

Nu is het zaak om alle gegevens te combineren en een security plan van aanpak te maken. Dit plan van aanpak zal dus bestaan uit een huidige maturity situatie en de gewenste maturity situatie, op basis van de ‘risk appetite’ van de Board. Vanzelfsprekend zal hier een tijdslijn aan moeten worden gekoppeld. In onderstaande figuren staan voorbeelden van een beginsituatie en van een gewenste eindsituatie (bijvoorbeeld december 2017).

Zoals te zien is in bovenstaande figuren, variëren de verschillende domeinen qua security maturity enorm, terwijl bij de gewenste eindsituatie alle domeinen op minimaal MIL 2 staan. Het voordeel van dergelijke figuren is dat dit zeer begrijpelijke taal is voor de Board en ook meetbaar is.

Natuurlijk wil iedere CISO binnen een korte periode een eindsituatie bereiken van de Security Maturity die zo hoog mogelijk is (MIL 3), maar dit is niet altijd realistisch. Vandaar dat de CISO deze methodiek stapsgewijs dient in te zetten voor het maximale resultaat. Vanuit mijn eigen ervaring gebruik ik deze methodiek voor een periode van 3 jaar, waarbij ik aan het eind van ieder jaar op een bepaald gemiddelde zit qua security. Het hangt natuurlijk af van de beginsituatie, maar als de begin situatie op een MIL 1 ligt (oftewel security is vooral ‘ad hoc’ en er staat weinig gedocumenteerd), dan is het streven naar MIL 2 binnen een jaar wel haalbaar. Na twee jaar zou een gemiddelde van MIL 2,5 realistisch zijn en na drie jaar zou ieder domein minimaal op MIL 2,5 moeten staan. Vanzelfsprekend is het streven MIL 3, maar dat is bijna onmogelijk voor alle domeinen.

Tot slot van deze uitleg, wil ik dan de ‘hamvraag’ beantwoorden: hoe kom ik - als CISO - dan aan die hogere Security Maturity? Het antwoord is vrij simpel: door ‘gewoon’ security projecten te doen en deze te koppelen aan de verschillende domeinen. Hierdoor worden de verschillende controls rechtstreeks uitgevoerd, waardoor de risico’s naar beneden gaan en de security maturity van dat desbetreffende domein omhoog gaat. Enkele voorbeelden zijn: nieuwe security policies ontwikkelen en uitvoeren (Policies domein), endpoint encryptie toepassen op alle laptops (Cryptography domein), 2-factor authenticatie invoeren (Access Management domein), Log management en/of SIEM implemteren op het corporate network (Operations Security domein), et cetera.

Het is van belang dat ieder risico dus gekoppeld wordt aan één of meerdere controls, die vervolgens worden verbeterd door één of meerdere security projecten. Ieder project dat een CISO en zijn/haar team uitvoert moet direct een gevolg hebben voor de maturity van een domein. Als dit niet het geval is, dan is het security project waarschijnlijk niet het juiste project dat bijdraagt aan de mitigatie van de organisatie risico’s.

Door gebruik te maken van deze (eenvoudige) methodiek kan iedere CISO succesvol worden en is security geen Mission Impossible. Vanzelfsprekend is support van het management wel noodzakelijk en zal de verwachting goed moeten worden gemanaged, want de stappen omhoog in de security maturity zullen niet ‘over één nacht ijs’ plaatsvinden, maar geleidelijk verlopen. Het is dus ook essentieel dat er een duidelijke tijdslijn en roadmap moeten worden afgesproken, want dan pas is het een MISSION POSSIBLE!

Fred Streefland, IT Security Manager LeaseWeb Global

Meer over

Lees ook

Drie maatregelen die organisaties nu al kunnen nemen in voorbereiding op NIS2

De nieuwe Europese cyberveiligheidswet – NIS2 - die op de tekentafel ligt, vereist actie van veel organisaties. De wet creëert een algemene cyberbeveiligingstandaard op Europees niveau voor bedrijven die (in)direct actief zijn in kritieke sectoren en ketens. Dat betekent dat een flink aantal bedrijven onder deze wetgeving zal vallen, terwijl veel1

Herziene versie van NEN-ISO/IEC 27002 gepubliceerd

De herziene versie van NEN-ISO/IEC 27002 'Informatietechnologie - Beveiligingstechnieken - Praktijkrichtlijn met beheersmaatregelen op het gebied van informatiebeveiliging’ is gepubliceerd. De norm is ontwikkeld voor organisaties van elk type en elke omvang om zaken als afpersing, diefstal van gegevens en uitval van ICT-diensten te voorkomen.

Northwave CERT ziet explosieve stijging cyber security incidenten

Northwave - specialist in integrale informatiebeveiliging – ziet een explosieve stijging in het aantal serieuze cyber security incidenten. Het Northwave CERT (Computer Emergency Response Team) is erkend door de internationale CERT organisatie en heeft een vergunning van het Ministerie van Veiligheid en Justitie voor digitaal opsporingswerk. North1