Het hoe en waarom van Privileged Access Management

Uw beheerders zijn toch te vertrouwen? Waarom dan een extra controle?

Uw beheerders zijn niet het probleem, het zijn hun gewilde inlogaccounts die een gevaar zijn. Cyberaanvallen zijn aan de orde van de dag, bedrijfskritische data staat op de tocht en bedragen die gemoeid zijn met deze aanvallen zijn enorm. Steeds vaker zijn de privileged gebruikers zoals systeembeheerders doelwit van een cyber aanval. Zonder tegenmaatregelen zal het niet lang meer duren voordat aanvallers een mogelijkheid vinden uw privileged gebruikersaccount te misbruiken. Of is dat misschien al gebeurd zonder dat u het doorhad?

Diefstal van privileged logingegevens is een groot gevaar voor elk organisatie. Uw bedrijfskritische data inclusief persoonsgegevens wilt u tenslotte niet op straat hebben. Aanvallers gebruiken state-of-the-art technieken zoals Pass-the-hash, pass-the-ticket, spear phising and Kerberos compromises. In mei 2018 wordt de Europese wetgeving (de General Data Protection Regulation) doorgevoerd, vanaf dan bent u verplicht uw organisatie afdoende te beveiligen. Een ontoereikend beveiligingsbeleid kan u zomaar 4% van de totale internationale jaaromzet kosten. Veel bedrijven zullen dat niet overleven.

Wat valt er aan te doen?

Tijd voor actie dus! Maar hoe? Een goede beveiliging is opgebouwd uit meerdere lagen en componenten. Privileged Access Management (PAM) beschermt uw privileged logingegevens en verdient een prioriteit. Geïntegreerd met Identity & Access Management (IAM) biedt het een solide uitgangspunt voor uw beveiliging. Het helpt u bevoorrechte toegangen binnen uw bestaande Active Directory Domain Server (ADDS) te beperken. Dit kunnen zowel interne als externe gebruikers zijn, denk maar eens aan de remote IT support die uw organisatie wellicht inschakelt (zoals 92% van alle organisaties doet).

PAM beveiligt logingegevens door het introduceren van een extra beveiligd bastion domein en het inzetten van Just-in-time (JTA) en Just-Enough-Administration (JEA). Het doel van JTA is om de tijd waarin logingegevens werkelijk privileged zijn te minimaliseren. Het doel van JEA is om de verleende privileges te minimaliseren.

PAM monitort en logt het gebruik van privileged logingegevens en levert gedetailleerd inzicht in wie van uw beheerders wat en wanneer doet. Er wordt dus meer controle door monitoring en logging toegevoegd en u krijgt gedetailleerde rapportagemogelijkheden. Aanvallen zijn hierdoor vele malen sneller op te sporen. Bovendien kan u zo ook beter aan de meldplicht datalekken voldoen.

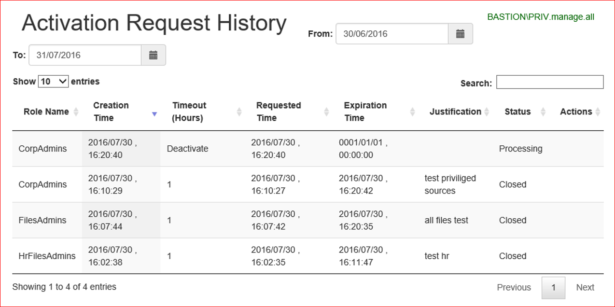

Er zijn meerdere technieken mogelijk voor PAM. Zo is PAM geïntegreerd in de nieuwste versie van de Microsoft Identity Manager technologie. Een voorbeeld van de geschiedenispagina met aanvragen is in de figuur hieronder te zien.

PAM is gebouwd in een nieuw ongerept bastion domein. Hierdoor is het bastion voor 100% te vertrouwen. Het bastion heeft een eenzijdige vertrouwensrelatie met uw bestaande domein. Het bastion isoleert het gebruik van privileged logingegevens en verhindert dat gestolen logingegevens gebruikt worden. Het gebruik van PAM geeft uw organisatie meer controle en inzicht. Zo geeft het inzicht welke persoon privileged kan zijn en hoe hij zich moet verifiëren. Het heeft een default connector naar Windows Active Directory Domain services (ADDS) en kan uitgebreid worden om elk andere systeem te beveiligen.

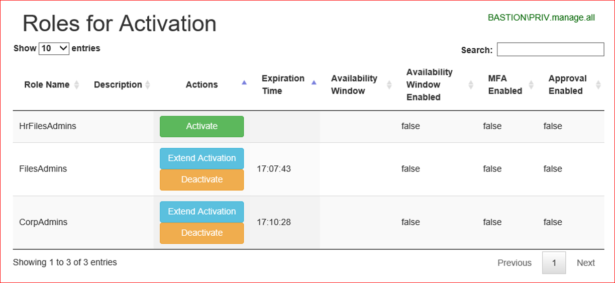

In de voorbeeld figuur hieronder van de Microsoft PAM technologie ziet u hoe gebruiksvriendelijk de gewenste privileges aangevraagd en gestopt kunnen worden.

Top 5 redenen om PAM in te zetten

Nog niet overtuigd voor het inzetten van PAM? Of moet u de businessmanager overtuigen? Onze top 5 redenen om PAM in te zetten:

- PAM zorgt voor een flinke verhoging van de bedrijfssecurity.

- Uw data is veiliger, de kans op een datalek kleiner. Met de invoering van zowel Nederlands als Europese wetgeving wordt daarmee de kans op hoge boetes verkleind.

- Zorg dat alleen de gebruikers die de privileged rechten nodig hebben deze ook daadwerkelijk krijgen en niet met hun nog vele anderen.

- Betere auditmogelijkheden. Door gedetailleerde rapportage mogelijkheden komt u zorgeloos door een audit en bespaart u hierdoor kosten.

- Hogere productiviteit. Gebruikers krijgen direct op aanvraag de privileges die ze nodig hebben. Geen lange onnodige procedures meer.

Gaat u nu al actie ondernemen of wacht u totdat de eerste schade is geleden? U kunt ons tegen die tijd natuurlijk gerust bellen voor advies. Al is vandaag misschien beter?

Guy Horn is IAM-architect bij IonIT