Ontwikkelaars vormen legitieme Android-app om tot malware

Indien een legitieme app niet aan blijkt te slaan kan je er altijd nog voor kiezen de software om te stomen tot malware. Een groep ontwikkelaars achter een app waarmee een computer op afstand kan worden bestuurd heeft deze stap genomen.

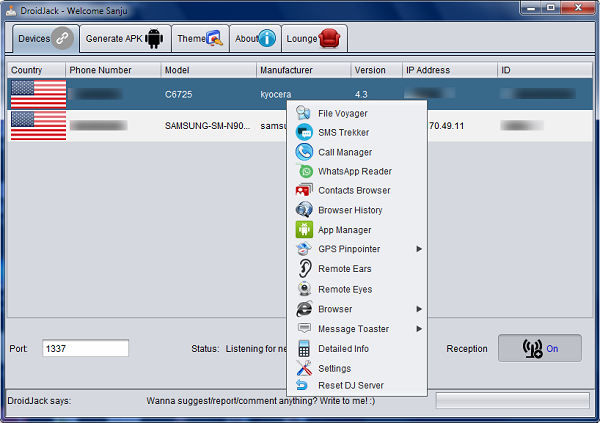

Symantec waarschuwt voor DroidJack, een nieuwe remote administration tool (RAT) die de mogelijkheid biedt telefoongesprekken af te luisteren, met de camera mee te kijken, slachtoffers af te luisteren en WhatsApp-berichten te onderscheppen. DroidJack is gebaseerd op de legitieme app ‘Sandroid’ die de ontwikkelaars vorig jaar met weinig succes lanceerde.

Sandroid

De ontwikkelaars lanceerde op 26 april 2013 Sandroid, een Android-app waarmee gebruikers een computer op afstand kunnen monitoren. De app werd aangeboden in Google Play. Veel succes hadden de ontwikkelaars echter niet. Voor de appontwikkelaars reden hun aandacht te verschuiven naar het ontwikkelen van Android-malware. Op hackersfora kondigde de ontwikkelaars het project ‘SandraRAT’ aan. DroidJack is hier het resultaat van.

DroidJack wordt op internet aangeboden voor 210 dollar. Voor dit bedrag krijgen kopers ‘levenslange ondersteuning’. De software kan onder root-rechten worden geïnstalleerd en biedt gebruikers de mogelijkheid een Android-telefoon via de microfoon af te luisteren, WhatsApp-berichten te lezen, telefoongesprekken te onderscheppen of de camera te bedienen. Ook kunnen gebruikers de locatie van de smartphone op Google Maps laten weergeven.

Meer over

Lees ook

Van social engineering tot DMARC-misbruik: TA427’s informatieverzamelkunst

Onderzoekers van Proofpoint volgen verschillende dreigingsactoren, waaronder TA427. Deze dreigingsactor is ook bekend als Emerald Sleet, APT43, THALLIUM of Kimsuky en wordt gelieerd aan Noord-Korea.

Proofpoint: TA547 richt zich op Duitse bedrijven met Rhadamanthys Stealer

Onderzoekers van Proofpoint identificeren een nieuwe e-mailcampagne van TA547. Deze richt zich op Duitse bedrijven en heeft als doel het afleveren van Rhadamanthys malware

Dreigingsactoren leveren malware via YouTube

Proofpoint Emerging Threats ziet dat de aflevering van malware voor het stelen van informatie via YouTube plaatsvindt. Voorbeelden hiervan zijn Vidar, StealC en Lumma Stealer. De aflevering vindt plaats via illegale software en cracks van videogames