Onderzoekers versturen data van geïsoleerde machine via LED-lampje

Onderzoekers van de Israëlische Ben-Gurion University zijn erin geslaagd een geïsoleerde computer via een LED-lampje te laten communiceren met een drone. Dit maakt het mogelijk informatie van geïsoleerde systemen te versturen naar een externe bron, die deze data vervolgens kan doorsturen aan cybercriminelen of andere aanvallers.

Air gapping is een beveiligingstechniek waarbij een machine bewust wordt geïsoleerd van een netwerk. Deze machine is op geen enkele wijze verbonden met de buitenwereld. Al langer is duidelijk dat air gapping geen garantie biedt dat data veilig blijft. Eerder wisten onderzoekers van de Ben-Gurion University systemen al data te laten versturen door gebruik te maken van USB-straling, ingebouwde ventilatoren in systemen en radiogolven.

Data versturen via LED-lamp

Nu presenteert de universiteit een nieuwe methode om air gapping te omzeilen. De onderzoekers zijn erin geslaagd met behulp van malware het LED-lampje op systemen dat harde schijf activiteit aangeeft te misbruiken om data te versturen. De signalen die de machine via dit LED-lampje uitgeeft kunnen vervolgens worden opgevangen met een speciaal geprepareerde drone, die aanvallers bijvoorbeeld voor het raam van een kantoorpand kunnen hangen. Ook is het mogelijk de signalen op te vangen met behulp van een telescoop die bijvoorbeeld op het dak van een nabijgelegen gebouw wordt geplaatst.

Net als bij de eerdere aanvalsmethodes voor air gapped machines die de Ben-Gurion University heeft gepresenteerd is deze aanval afhankelijk van malware. Deze malware zal dus eerst op het geïsoleerde systeem moeten worden geïnstalleerd. Doordat deze machine is geïsoleerd van het internet kan de malware alleen (onbewust) worden geïnstalleerd door iemand met fysieke toegang tot het systeem. Dit kan door fysiek in te breken in een pand om toegang te verkrijgen tot het systeem, maar ook door een medewerker van het bedrijf met toegang tot het systeem te betalen om de malware op het systeem te installeren. Meer informatie over de aanval is te vinden in onderstaande video of via de paper (pdf) die de onderzoekers gepubliceerd.

Meer over

Lees ook

Hackers gebruiken televisies en koelkasten om spam te versturen

De Internet-of-Things is een ontwikkeling waar bij allerlei dagelijkse apparaten worden verbonden met internet. Ook deze apparaten worden hierdoor kwetsbaar voor cybercriminelen. Dit blijkt onder andere uit de ontdekking van een botnet dat deels is opgebouwd uit televisies en tenminste één koelkast. Het botnet is ontdekt door beveiligingsonderzoe1

Gegevens van 1.000 Telfort-klanten op straat door malafide app

De gegevens van ruim duizend Telfort-klanten liggen op straat nadat een cybercrimineel hen met een nepapp voor Windows Phone wist te misleiden. Dit blijkt uit onderzoek van de Gelderlander. De app 'Abonnement Status' is in de Windows Store en is voorzien van het officiële logo van Telfort. De app lijkt hierdoor voor onoplettende gebruikers een ec1

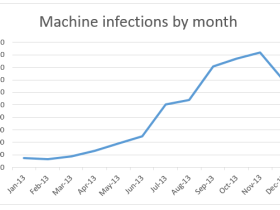

'Bladabindi RAT infecteert 140.000 PC's per maand'

De Bladabindi Remote Access Tool (RAT) blijkt snel in populariteit toe te zijn genomen. Cybercriminelen infecteerde in januari 2013 nog maar slechts zo'n 18.000 PC's. Dit aantal is in december 2013 toegenomen tot bijna 140.000 infecties per maand. Dit meldt Microsoft, dat zijn Malicious Software Removal Tool in het Windows-besturingssysteem heeft1